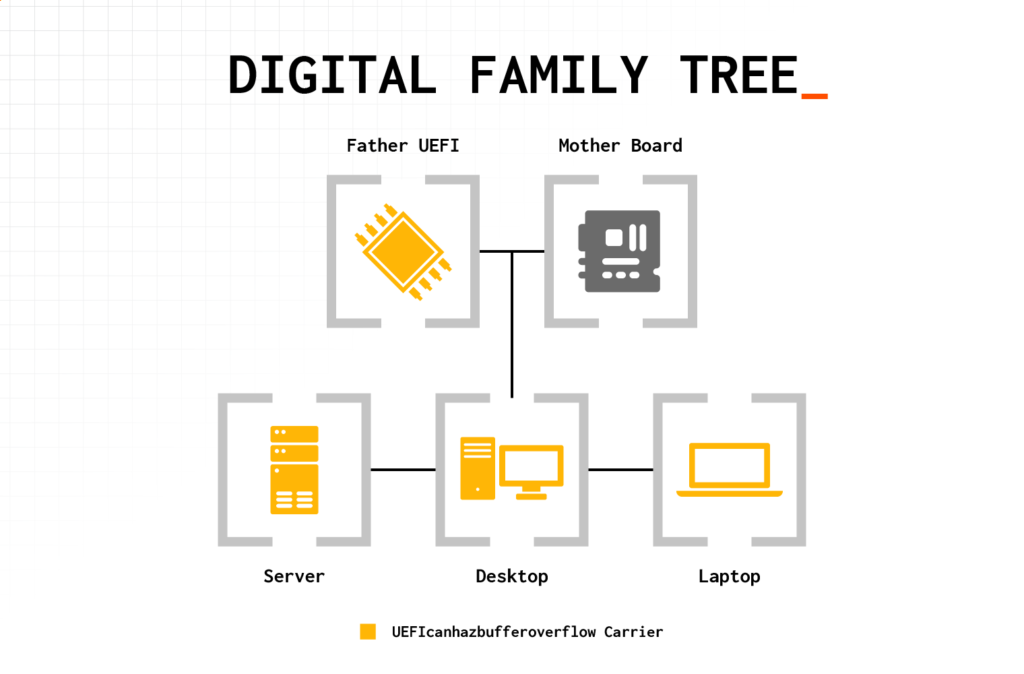

Automata (آتاماتا)، سیستم تجزیه و تحلیل باینری خودکار شرکت Eclypsium، یک آسیب پذیری با شدت بالا (CVE-2024-0762) را در UEFI فریمور Phoenix SecureCore شناسایی کرده است. این آسیب پذیری که ” UEFIcanhazbufferoverflow” نام دارد، دستگاههای دارای پردازنده اینتل را تحت تأثیر قرار میدهد.

CVE-2024-0762، شامل یک متغیر غیر ایمن در پیکربندی TPM[1] (ماژول پلتفرم مورد اطمینان) است که میتواند منجر به سرریز بافر و اجرای کد مخرب بالقوه گردد.

مهاجمان با سوء استفاده از این آسیب پذیری خواهند توانست دسترسی دائمی خود به دستگاه را حفظ کنند، سطح دسترسی خود را افزایش دهند و امکان اجرای کد در فریمور UEFI را داشته باشند.

آسیب پذیری UEFI اخیرا به اهداف اصلی هکرها تبدیل شده است، چرا که فریمورها، فرآیند بوت سیستم را کنترل میکنند. بکدورهای فریمور BlackLotus و MosaicRegressor از جمله نمونههای اخیر حمله به آسیب پذیری UEFI میباشند.

این آسیب پذیری توسط شرکت فناوریهای فونیکس (Phoenix ) در آوریل 2024 برطرف گردید. شرکت لنوو (Lenovo ) نیز از ماه گذشته به روزرسانیهایی را جهت رفع این نقص امنیتی منتشر کرده است.

به گفته فونیکس، دستگاههایی که از فریمور SecureCore فونیکس در حال اجرا بر روی پردازندههای اینتل از جمله AlderLake، CoffeeLake، CometLake، IceLake، JasperLake، KabyLake، MeteorLake، RaptorLake، RocketLake، و Ti استفاده میکنند، تحت تأثیر این آسیب پذیری قرار دارند.

UEFI (اینترفیس فریمور توسعه پذیر یکپارچه)، که اخیرا بجای BIOS از آن استفاده میشود، امکان ارتباط میان مادربرد و سایر اجزا مانند CPU، پورتها و کارتهای توسعه را فراهم میکند. UEFI به هنگام راه اندازی برای اجرای کامپوننتهای سخت افزاری و بارگذاری سیستم عامل از طریق boot manager استفاده میشود.

UEFI اولین کدی است که با بالاترین سطح دسترسی اجرا میگردد. از این رو به یک هدف ایده آل برای هکرهایی تبدیل شده است که به دنبال استقرار بوت کیتهایی (bootkit) هستند که میتوانند مکانیزمهای امنیتی را دور بزنند و بدون شناسایی، تداوم دسترسی خود را حفظ کنند.

این قبیل آسیب پذیریها میتوانند یک خطر جدی در زنجیره تامین ایجاد کنند، چرا که خواهند توانست بر روی بسیاری از محصولات از فروشندگان مختلف به طور همزمان تأثیر بگذارند.

[1] Trusted Platform Module