بدافزار Inferno Drainer (اینفرنو دراینر)، یکی از محبوبترین کیتهای تخلیه کیف پول کریپتو است که پس از کمک به کلاهبرداران فیشینگ برای سرقت نزدیک به ۷۰ میلیون دلار ارز دیجیتال در سال ۲۰۲۳ تیم پشتیبان آن در بیست و ششم نوامبر اعلام کرد که استفاده از این نرم افزار غیررایگان برای همیشه متوقف خواهد شد.

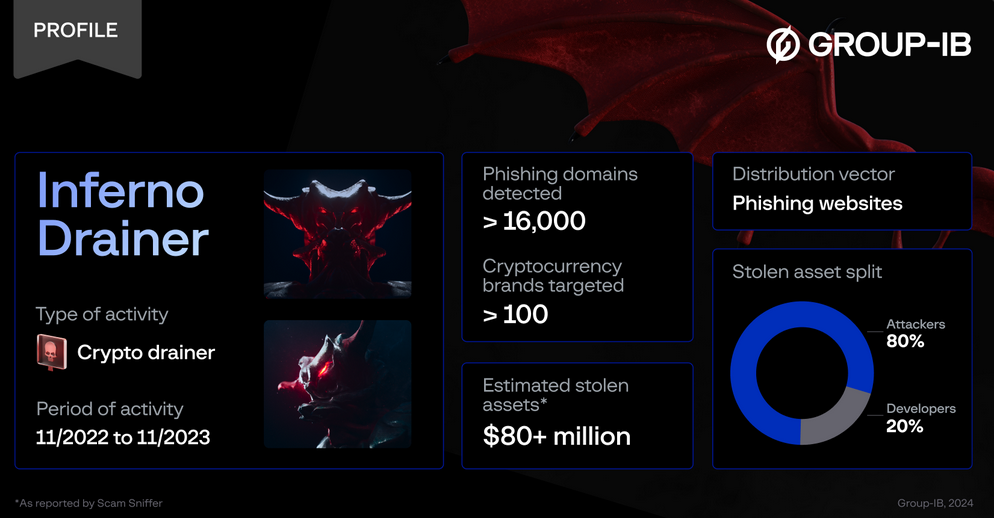

اپراتورهای پشت بدافزار Inferno Drainer که اکنون منحل شدهاند، بیش از شانزده هزار دامنه مخرب منحصر به فرد را در یک بازه زمانی یک ساله بین سالهای ۲۰۲۲ تا ۲۰۲۳ ایجاد کردند. این طرح از صفحات فیشینگ با کیفیت بالا استفاده کرد تا کاربران ناآگاه را به اتصال کیف پولهای رمز ارز (کریپتو) خود با زیرساخت مهاجمانی که پروتکلهای Web3 را جعل می کردند، فریب دهد. بدافزار Inferno Drainer که از نوامبر ۲۰۲۲ تا نوامبر ۲۰۲۳ فعال بوده است، تخمین زده میشود که با کلاهبرداری از بیش از ۱۳۷,۰۰۰ قربانی، بیش از ۸۷ میلیون دلار سود غیرقانونی به دست آورده باشد.

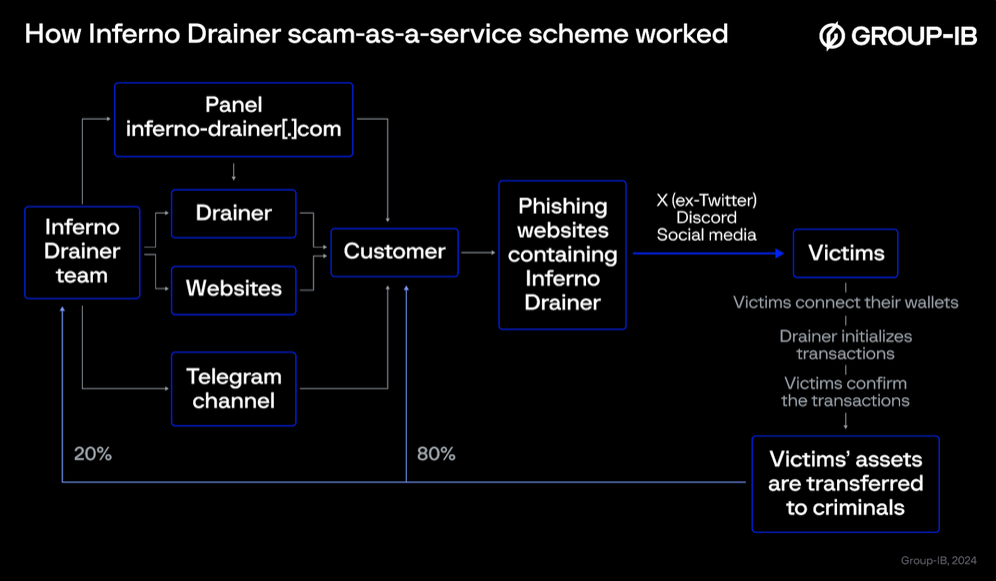

این بدافزار، بخشی از مجموعه گستردهتری از پیشنهادات مشابهی میباشد که تحت مدل کلاهبرداری بهعنوان سرویس (scam-as-a-service) (یا تخلیهکننده بهعنوان سرویس – drainer-as-a-service) در ازای کسر ۲۰ درصد از رقم سرقت شده، در دسترس شرکتهای وابسته قرار گرفته است.

علاوه بر این، مشتریان Inferno Drainer میتوانند بدافزار را در سایتهای فیشینگ خود آپلود کنند یا از خدمات توسعهدهنده برای ایجاد و میزبانی وبسایتهای فیشینگ، بدون هزینه اضافی یا در برخی موارد با کارمزد ۳۰ درصدی از داراییهای سرقت شده، استفاده کنند.

ابزار DaaS پس از توقف و منحل شدن Monkey Drainer در مارس ۲۰۲۳ محبوبیت یافت و راه برای ظهور سرویس تخلیه دیگری به نام Venom Drainer هموار شد. دادههای جمعآوریشده توسط Scam Sniffer نشان میدهد که کلاهبرداریهای فیشینگ کریپتو که کیتهای تخلیه کننده را افزایش میدهند، به طور کلی ۲۹۵.۴ میلیون دلار دارایی از حدود ۳۲۰،۰۰۰ کاربر را در سال ۲۰۲۳ به سرقت بردهاند.

بر اساس گزارش Group-IB، این فعالیت بیش از یکصد بِرَند ارز دیجیتال را از طریق صفحاتی که به طور خاص ساخته شده بودند و در بیش از شانزده هزار دامنه منحصر به فرد میزبانی میشدند، جعل کرده است. تحلیل و بررسی ۵۰ مورد از این دامنهها نشان میدهد که تخلیه کننده مبتنی بر جاوا اسکریپت ابتدا در یک مخزن GitHub (kuzdaz.github[.]io/seaport/seaport.js) میزبانی شده است که سپس مستقیماً در وب سایتها قرار گرفتهاند. کاربر ” kuzdaz” در حال حاضر وجود ندارد.

مجموعه دیگری از ۳۵۰ سایت به روشی مشابه، شامل یک فایل جاوا اسکریپت، ” coinbase-wallet-sdk.js” در یک مخزن دیگر گیتهاب به نشانی ” kasrlorcian.github[.]io” مشاهده گردید. این سایتها سپس در سایتهایی مانند Discord و X (توئیتر سابق) منتشر میشدند و قربانیان احتمالی را به دانلود توکنهای رایگان (معروف به airdrops) و اتصال کیف پولهای آنها ترغیب میکردند، در این مرحله داراییهای کاربران پس از تایید تراکنشها تخلیه شده است.

در استفاده از نامهای seaport.js، coinbase.js و wallet-connect.js، ایده این بود که به عنوان پروتکلهای محبوب Web3 مانند Seaport، WalletConnect و Coinbase برای تکمیل تراکنشهای غیرمجاز ظاهر شوند. اولین وب سایت حاوی یکی از این اسکریپتها به ۱۵ می ۲۰۲۳ باز میگردد.

یکی دیگر از ویژگیهای معمول وب سایتهای فیشینگ متعلق به بدافزار Inferno Drainer این بود که کاربران نمیتوانند کد منبع وب سایت را با استفاده از کلیدهای میانبر یا کلیک راست ماوس بر روی صفحه وب باز کنند. این بدان معناست که مجرمان تلاش کردند تا سورس کد و فعالیتهای غیرقانونی خود را از قربانیان پنهان کنند.

شایان ذکر است که حساب کاربری Mandiant متعلق به گوگل در اوایل این ماه هک گردید تا پیوندهایی را به یک صفحه فیشینگ که میزبان تخلیه کننده ارز دیجیتال با نام CLINKSINK است، توزیع کند، گونهای از آن که به نام Rainbow Drainer شناخته میشود، ماه گذشته نزدیک به ۴.۱۷ میلیون دلار دارایی را از ۳,۹۴۷ کاربر Solana به سرقت برده است.

ما بر این باوریم که مدل «X به عنوان یک سرویس» به پیشرفت خود ادامه خواهد داد، چرا که فرصتهای بیشتری را برای افراد کمتر فنی ایجاد میکند و برای توسعهدهندگان نیز، این روش بسیار سودآور است.

ما همچنین انتظار داریم که شاهد افزایش تلاشها برای هک کردن حسابهای رسمی باشیم. موفقیت بدافزار Inferno Drainer میتواند به توسعه تخلیهکنندههای جدید کمک کند و همچنین منجر به افزایش وبسایتهای حاوی اسکریپتهای مخربی شود که پروتکلهای Web3 را جعل میکنند. از این رو، سال ۲۰۲۴ میتواند به «سال تخلیهکننده» تبدیل شود.

بدافزار Inferno Drainer ممکن است فعالیت خود را متوقف کرده باشد، اما اهمیت آن در طول سال ۲۰۲۳، خطرات شدیدی را برای دارندگان ارزهای دیجیتال نشان میدهد، زیرا Drainerها همچنان در حال توسعه میباشند.