کسپرسکی در سال 2019، تروجان Necro را در اپلیکیشن CamScanner، یک برنامه پرکاربرد اسکن و پردازش اسناد که در Google Play (گوگل پلی) موجود بود، کشف کرد. این برنامه در زمان شناسایی بدافزار، دارای بیش از 100 میلیون دانلود بود.

این اتفاق متأسفانه مجددا در سال 2024 تکرار شده است. نسخه جدیدی از لودر بدافزار Necro بر روی یازده میلیون دستگاه اندرویدی از طریق گوگل پلی در حملات مخرب زنجیره تامین SDK نصب شده است.

این بار، نسخه جدید تروجان Necro از طریق کیتهای توسعه نرم افزار تبلیغاتی مخرب (SDK) که توسط اپلیکیشنهای قانونی، مدهای بازی اندروید و نسخههای اصلاح شده نرم افزارهای محبوب مانند Spotify، WhatsApp و Minecraft استفاده میشوند، نصب شده است.

تروجان Necro چندین پیلود را بر روی دستگاههای آلوده نصب و پلاگینهای مخرب مختلفی را فعال میکند، از جمله:

- ابزارهای تبلیغاتی مزاحم که لینکها را از طریق پنجرههای WebView نامرئی بارگیری میکنند (پلاگین Island، Cube SDK).

- ماژولهایی که فایلهای جاوا اسکریپت و DEX دلخواه را دانلود و اجرا میکنند (Happy SDK، Jar SDK).

- ابزارهایی که به طور خاص برای تسهیل کلاهبرداری طراحی شدهاند (افزونه وب، Happy SDK، افزونه Tap).

- مکانیزمهایی که از دستگاههای آلوده به عنوان پروکسی برای مسیریابی ترافیک مخرب استفاده میکنند (افزونه NProxy).

تروجان Necro در گوگل پلی

کسپرسکی وجود لودر Necro را در دو اپلیکیشن گوگل پلی شناسایی کرد که هر دو برنامه، پایگاه کاربری قابل توجهی دارند.

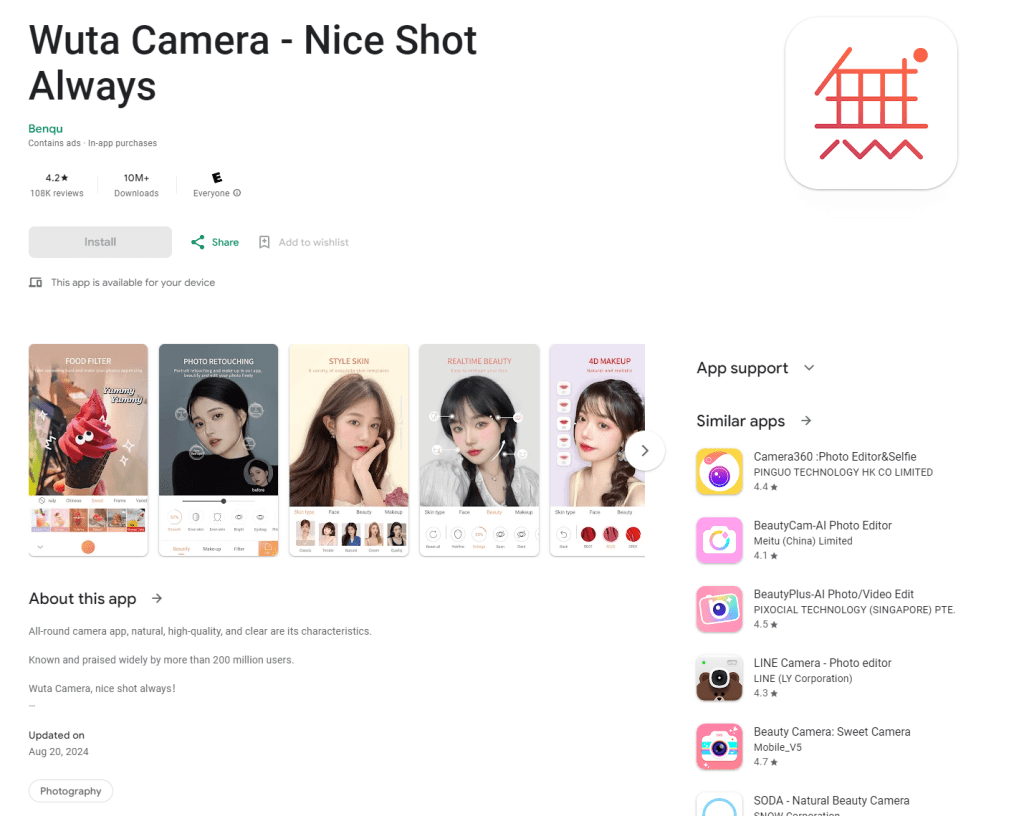

اولین مورد، اپلیکیشن Wuta Camera توسط ‘Benqu’ است. یک برنامه ویرایش و زیباسازی عکس با بیش از 10,000,000 بارگیری در گوگل پلی!!!

تحلیلگران تهدید گزارش کردهاند که Necro در نسخه 6.3.2.148 تا 6.3.6.148 اپلیکیشن Wuta Camera وجود داد و در نسخه 6.3.7.138 حذف شده است.

چنانچه کاربران به نسخه جدید به روزرسانی کنند، باز هم ممکن است پیلودهایی که از طریق نسخههای قدیمیتر نصب شدهاند، همچنان در دستگاههای اندرویدی باقی مانده باشند.

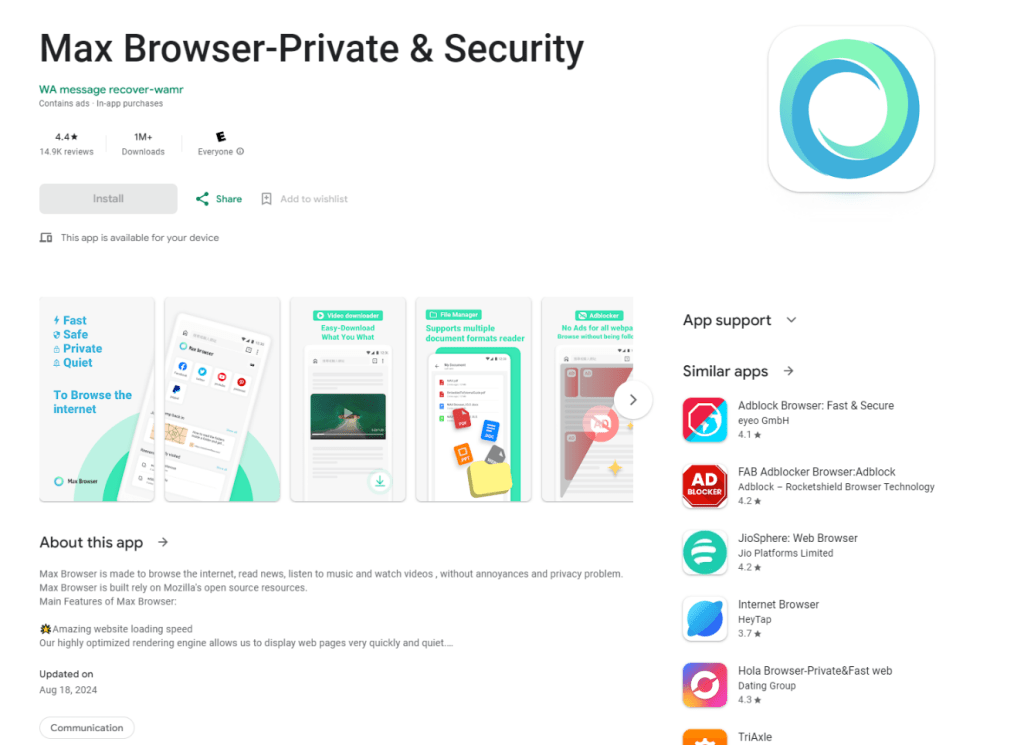

دومین اپلیکیشن قانونی که آلوده به تروجان Necro است، Max Browser یا مرورگر Max نام دارد که توسط ‘WA message recover-wamr’ در گوگل پلی منتشر شده است. مرورگر Max تا پیش از حذف از گوگل پلی، یک میلیون بار دانلود شده بود.

کسپرسکی مدعی است که آخرین نسخه مرورگر Max، یعنی 1.2.0، همچنان آلوده به تروجان Necro است و هنوز هیچ آپدیت جدیدی برای آن منتشر نشده است. از این رو، به کاربران این مرورگر وب توصیه میشود فوراً آن را حذف نصب کرده و به سراغ مرورگر دیگری بروند.

این دو اپلیکیشن توسط یک SDK تبلیغاتی به نام «Coral SDK» آلوده شدهاند که از تکنیک مبهمسازی به منظور پنهان کردن فعالیتهای مخرب خود استفاده میکند.

اپلیکیشنهای آلوده به تروجان Necro خارج از منابع رسمی

تروجان Necro در خارج از فروشگاه Play Store، غالبا توسط نسخههای اصلاح شده برنامههای محبوب (mod) که از طریق وبسایتهای غیررسمی منتشر شدهاند، توزیع میشود.

نمونههای قابلتوجهی از این اپلیکیشنها که توسط کسپرسکی مشاهده شده است عبارتند از GBWhatsApp و FMWhatsApp که کنترلهای حریم خصوصی بهتر و محدودیتهای اشتراکگذاری فایل را افزایش میدهند. مورد دیگر Spotify Plus است که دسترسی رایگان به سرویس پرمیوم بدون آگهی را وعده میدهد.

سایر برنامههای آلوده

هنوز فهرست جامعی از برنامههای آلوده به تروجان Necro در دست نیست. کسپرسکی علاوه بر Spotify و WhatsApp و همچنین اپلیکیشنهای موجود در گوگل پلی، چندین برنامه گیم (بازی) آلوده را یافته است، از جمله:

- Minecraft

- Stumble Guys

- Car Parking Multiplayer

- Melon Sandbox

با توجه به اینکه اپلیکیشنهای مختلف از منابع متعدد، از جمله برنامههای رسمی، آلوده شدهاند، کسپرسکی معتقد است که توسعهدهندگان از راهحل غیرقابل اعتمادی برای یکپارچهسازی تبلیغات استفاده کردهاند. این خود منجر به ظاهر شدن یک لودر مخرب در برنامهها شده است.

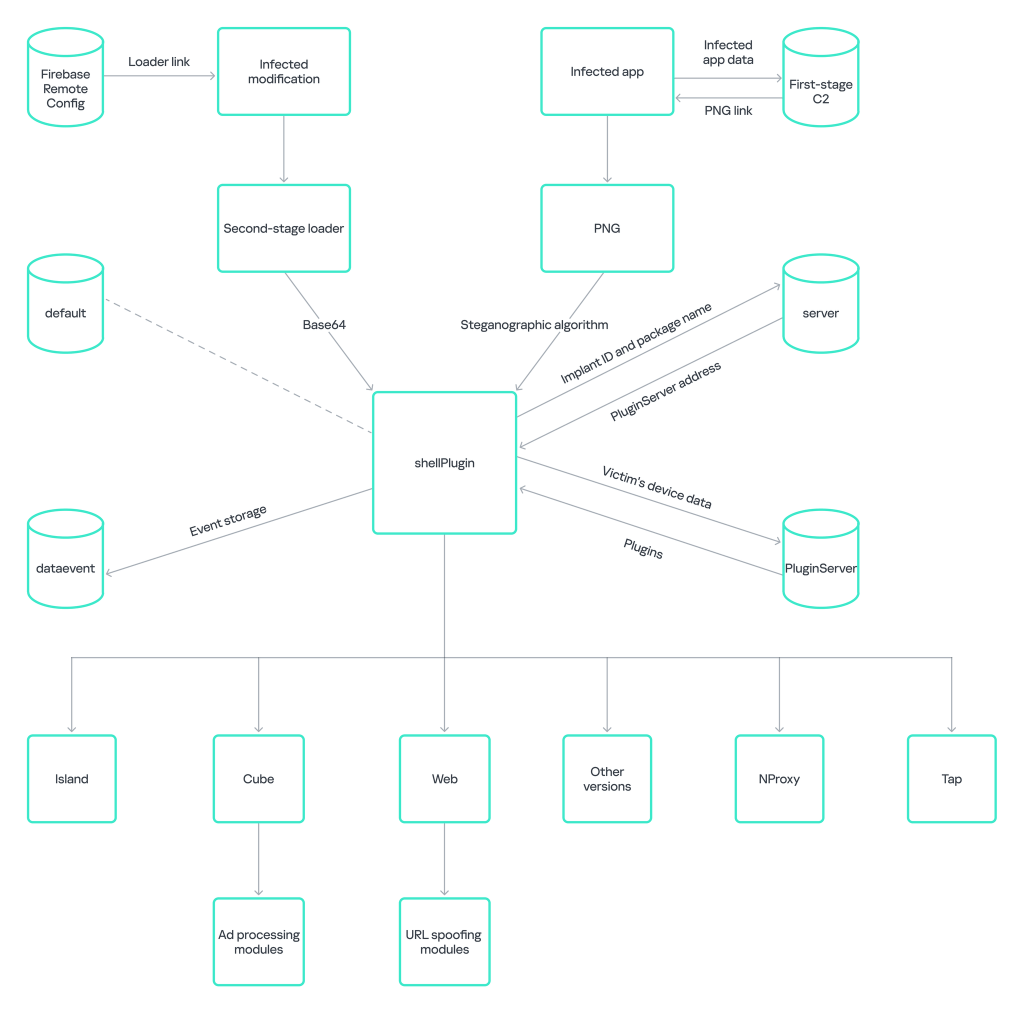

نسخه جدید تروجان Necro، یک لودر چند مرحلهای است که از استگانوگرافی برای پنهان کردن پیلود مرحله دوم استفاده میکند. تکنیک بسیار نادری که برای بدافزارهای موبایل و همچنین مبهمسازی به منظور جلوگیری از شناسایی استفاده میشود.

معماری ماژولار، طیف وسیعی از گزینهها را برای تحویل انبوه و هدفمند بهروزرسانیهای لودر یا ماژولهای مخرب جدید بسته به برنامه آلوده به سازندگان این تروجان میدهد. برای جلوگیری از آلوده شدن دستگاه به این بدافزار:

- چنانچه نسخه آلوده یکی از اپلیکیشنهای فوقالذکر را نصب کردهاید، برنامه را به جدیدترین نسخه به روزرسانی کنید و یا آن را حذف نمایید.

- برنامهها را فقط از منابع رسمی دانلود کنید. برنامههای نصب شده از منابع غیر رسمی ممکن است دارای عملکرد مخرب باشند.

- از یک راه حل امنیتی قابل اطمینان برای محافظت از دستگاه خود در برابر تلاش برای نصب بدافزار استفاده کنید.

قربانیان تروجان Necro

از آنجایی که وبسایتهای غیررسمی نرمافزارهای اندرویدی، تعداد دقیق دانلودها را گزارش نمیدهند، به نظر میرسد که تعداد کل نفوذهای آخرین موج تروجان Necro، حداقل از 11 میلیون مورد گذشته باشد.

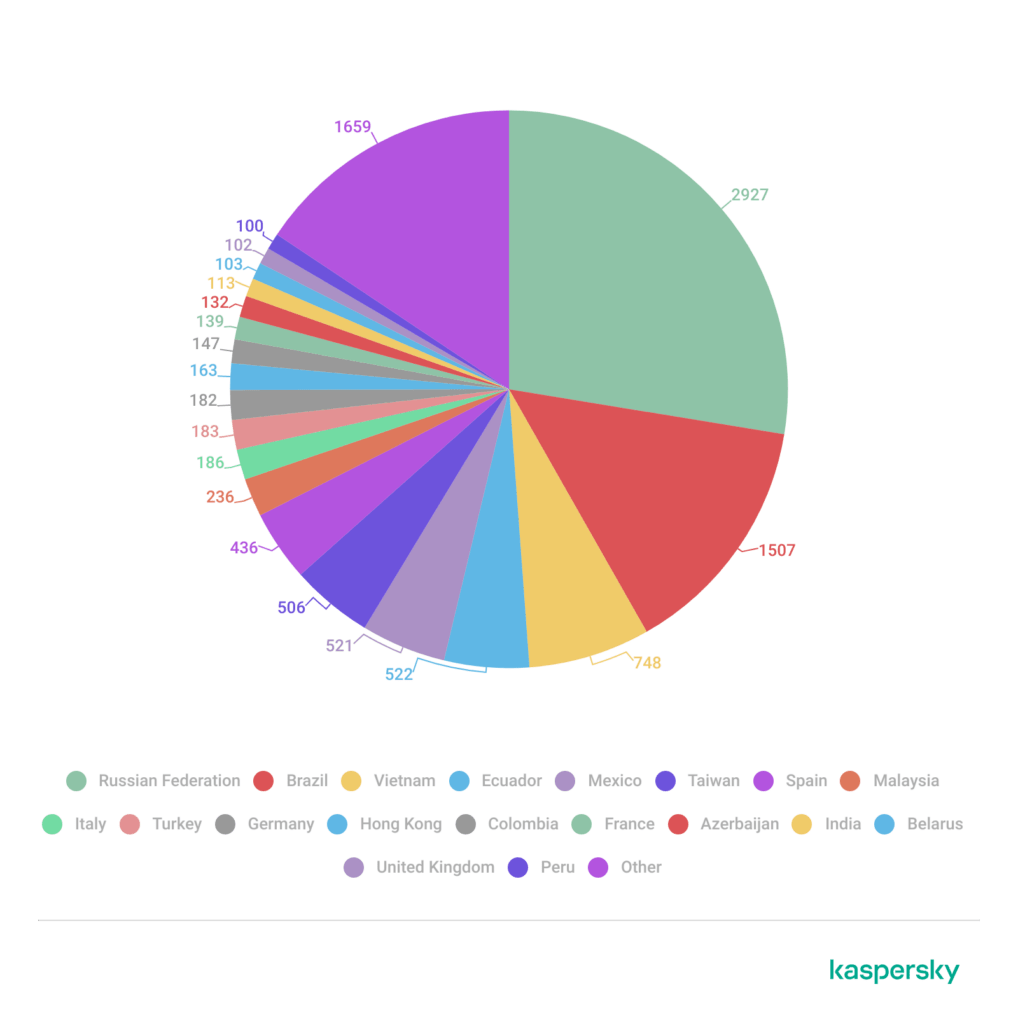

دادههای کسپرسکی نشان میدهد که راه حلهای امنیتی آنها بیش از ده هزار حمله تروجان Necro را در سراسر جهان بین 26 آگوست تا 15 سپتامبر مسدود کردهاند. روسیه، برزیل و ویتنام بیشترین تعداد حملات را تجربه کردهاند.

نمودار زیر توزیع حملات تروجان Necro را در کشورها و مناطقی نشان میدهد که کاربران اغلب با تروجان مواجه هستند: