آلون لویف، محقق امنیتی مرکز SafeBreach در کنفرانس ۲۰۲۴ بلک هت (BlackHat) اعلام کرد که دو آسیب پذیری روز صفر (CVE-2024-38202 و CVE-2024-21302) را کشف کرده است که میتوانند در حمله Downgrade یا بازگرداندن ویندوز به نسخه قدیمی مورد سوء استفاده قرار گیرند.

هکرها در این نوع حمله، یک دستگاه به روزرسانی شده را ملزم میسازند تا به نسخههای قبلی و قدیمیتر نرمافزار باز گردد. این باگ منجر به ایجاد مجدد آسیب پذیریهای پچ شده میشود که میتوانند در این نوع حمله مورد سوء استفاده قرار گیرند.

به گفته این محقق امنیتی، سیستمهای به روزرسانی شده ویندوز 10، ویندوز 11 و ویندوز سرور در برابر باگهای قدیمی آسیب پذیر هستند و هنوز هیچ وصله امنیتی برای این آسیب پذیریها منتشر نشده است.

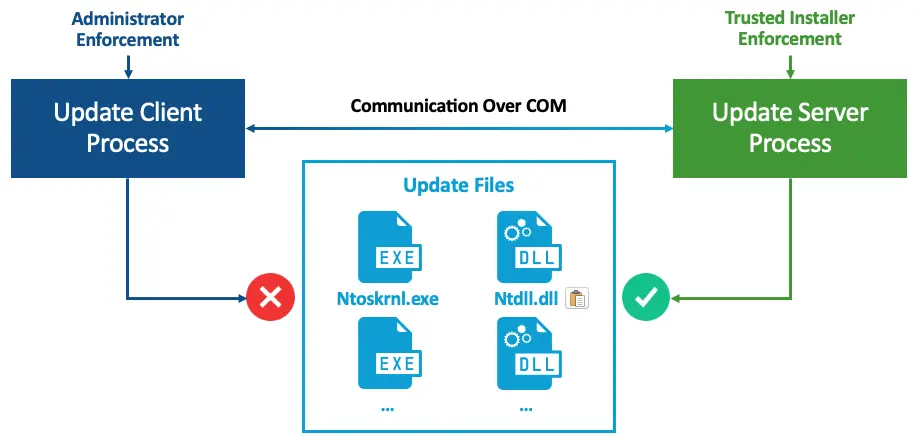

این فرآیند باز گرداندن ویندوز به نسخههای قدیمی میتواند برای تنزل ورژن کامپوننتهای حیاتی سیستم عامل از جمله کتابخانههای پیوند پویا ([1]DLL) و کرنل NT مورد سوء استفاده قرار گیرد.

با وجود اینکه نسخه تمامی این کامپوننتها در زمان تست حمله Downgrade، قدیمی بودند اما جالب است که هنگام بررسی سیستم با Windows Update، سیستم عامل گزارش داد که به طور کامل به روزرسانی شده است و ابزارهای بازیابی و اسکن نیز قادر به شناسایی هیچ مشکلی نبودند!

آلون لویف با بهرهبرداری از این آسیب پذیریهای روز صفر توانست ورژن کرنل امن Credential Guard و فرآیند حالت کاربر ایزوله و هایپروایزر Hyper-V سیستم را کاهش دهد تا مجددا نسبت به باگ افزایش سطح دسترسی آسیب پذیر باشند.

این محقق امنیتی همچنین اظهار داشت که چندین راه برای غیرفعال سازی امنیت مبتنی بر مجازی سازی ویندوز (VBS[2]) از جمله Credential Guard و یکپارچگی کد محافظت شده توسط هایپروایزر ([3]HVCI) را شناسایی کرده است که حتی به هنگام استفاده از قفلهای UEFI نیز قابل استفاده میباشند. این اولین باری است که قفلهای UEFI بدون دسترسی فیزیکی، دور زده میشوند.

در نتیجه با سوء استفاده از این دو آسیب پذیری روز صفر میتوان یک سیستم ویندوز کاملا به روزرسانی شده را مستعد هزاران آسیب پذیری قدیمی کرد. از این رو، نقصهای امنیتی که قبلا پچ شدهاند به آسیب پذیری روز صفر قبلی باز خواهند گشت که در این صورت عبارت « پچ شده » برای هر سیستم ویندوزی بی معنا خواهد بود.

آلون لویف در فوریه 2024 این آسیب پذیری ها را به مایکروسافت گزارش کرد. مایکروسافت نیز هفتم آگوست، اعلام کرد که همچنان در حال کار بر روی این دو آسیب پذیری است و بولتنهای امنیتی و توصیههایی برای کاهش خطرات این آسیب پذیریها منتشر کرد که میتوانند تا زمان انتشار پچ مورد استفاده قرارگیرند.

[1] dynamic link libraries

[2] virtualization-based security

[3] Hypervisor-Protected Code integrity