محققان ESET یک آسیب پذیری روز صفر به نام EvilVideo را در پیام رسان تلگرام کشف کردهاند که دستگاههای اندروید را مورد هدف قرار میدهد. آسیب پذیری EvilVideo به مهاجمان این امکان را میدهد تا فایلهای APK مخرب را به صورت فایلهای ویدیویی ارسال کنند.

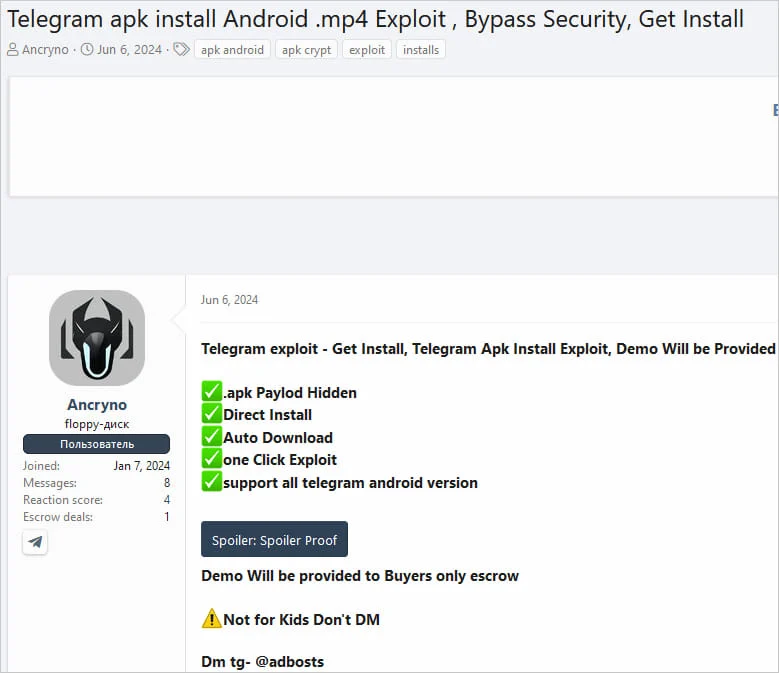

یک مهاجم سایبری به نام “Ancryno” برای اولین بار در ششم ژوئن 2024 در پستی در یک انجمن هک XSS روسی زبان شروع به فروش یک اکسپلویت تلگرامی کرد و اظهار داشت که این نقص در نسخه ۱۰.۱۴.۴ و بالاتر تلگرام وجود دارد.

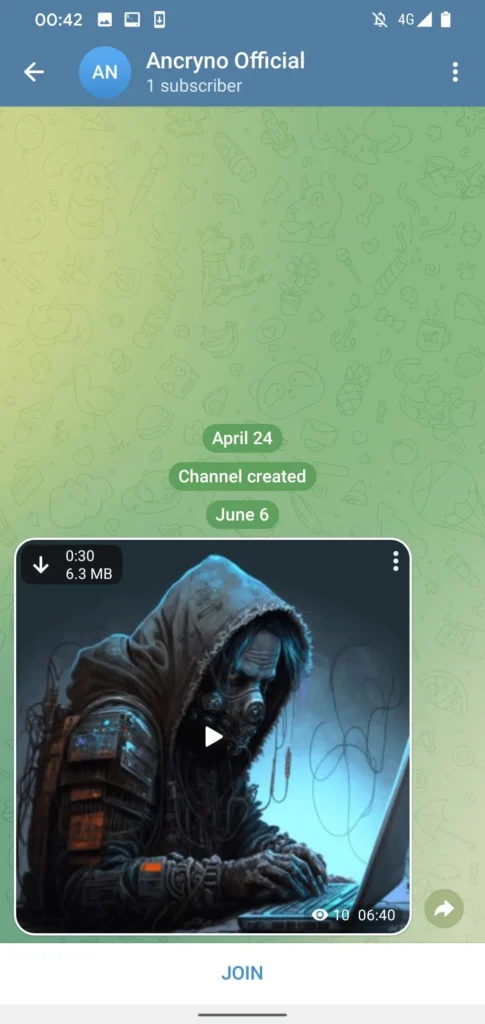

محققان ESET پس از به اشتراک گذاشته شدن دموی PoC در یک کانال عمومی تلگرام، این نقص را کشف کردند که به آنها این امکان را میداد تا پیلود مخرب را دریافت کنند.

لوکاس استفانکو، محقق ESET، در بیست و ششم ژوئن و بار دیگر در چهارم جولای 2024 این نقص تلگرام را فاش و گزارش کرد. تلگرام نیز در چهارم جولای پاسخ داد و اعلام کرد که در حال بررسی این گزارش است و سپس این آسیب پذیری را در نسخه ۱۰.۱۴.۵ برطرف کرد. این نسخه جدید در یازدهم جولای 2024 منتشر شد.

این بدان معناست که مهاجمان حداقل پنج هفته فرصت داشتند تا از آسیب پذیری EvilVideo سوء استفاده کنند.

در حالی که مشخص نیست که آیا این آسیب پذیری روز صفر تاکنون مورد سوء استفاده قرار گرفته است یا خیر، ESET یک سرور فرماندهی و کنترل (C2) را به اشتراک گذاشت که توسط پیلودهایی در infinityhackscharan.ddns[.]net استفاده میشود.

BleepingComputer دو فایل APK مخرب را با استفاده از این C2 در VirusTotal یافته است که وانمود میکنند آنتی ویروس Avast و یک نسخه پریمیوم xHamster میباشند.

بهره برداری از آسیب پذیری EvilVideo در تلگرام

آسیب پذیری EvilVideo در تلگرام تنها بر نسخههای اندروید تاثیر میگذارد و به مهاجمان اجازه میدهد فایلهای APK ساخته شدهای بسازند که وقتی برای سایر کاربران در تلگرام ارسال میکنند، به عنوان یک فایل ویدیویی نمایش داده شوند.

ESET معتقد است که این اکسپلویت روز صفر از API تلگرام برای ایجاد پیامی که به نظر میرسد یک ویدیوی 30 ثانیهای را نشان میدهد، استفاده میکند.

برنامه تلگرام نسخه اندروید با توجه به تنظیمات پیشفرض به طور خودکار فایلهای رسانهای را دانلود میکند. از این رو، اعضای کانال پس از باز کردن چت، پیلود را در دستگاه خود دریافت خواهند کرد.

برای کاربرانی که دانلود خودکار را غیرفعال کردهاند نیز تنها یک ضربه بر روی پیشنمایش ویدیو کافی است تا فایل شروع به دانلود کند.

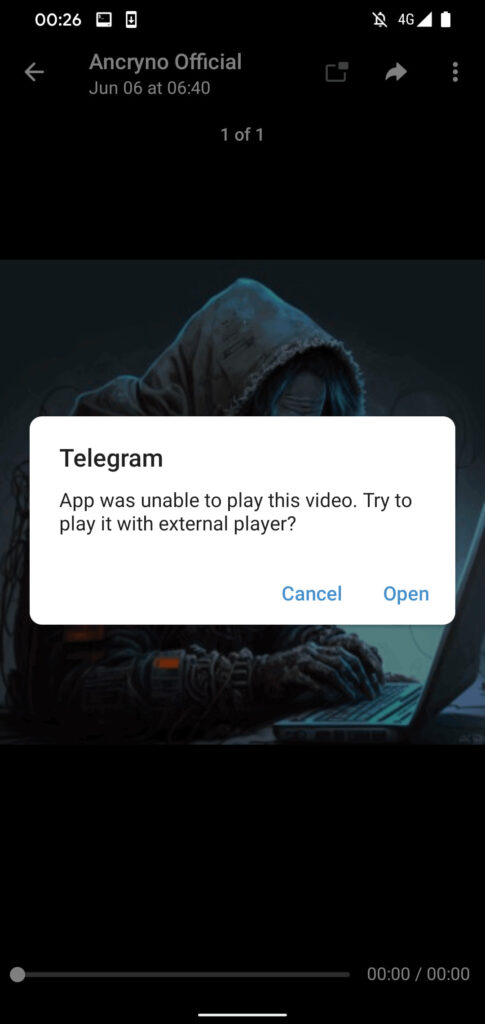

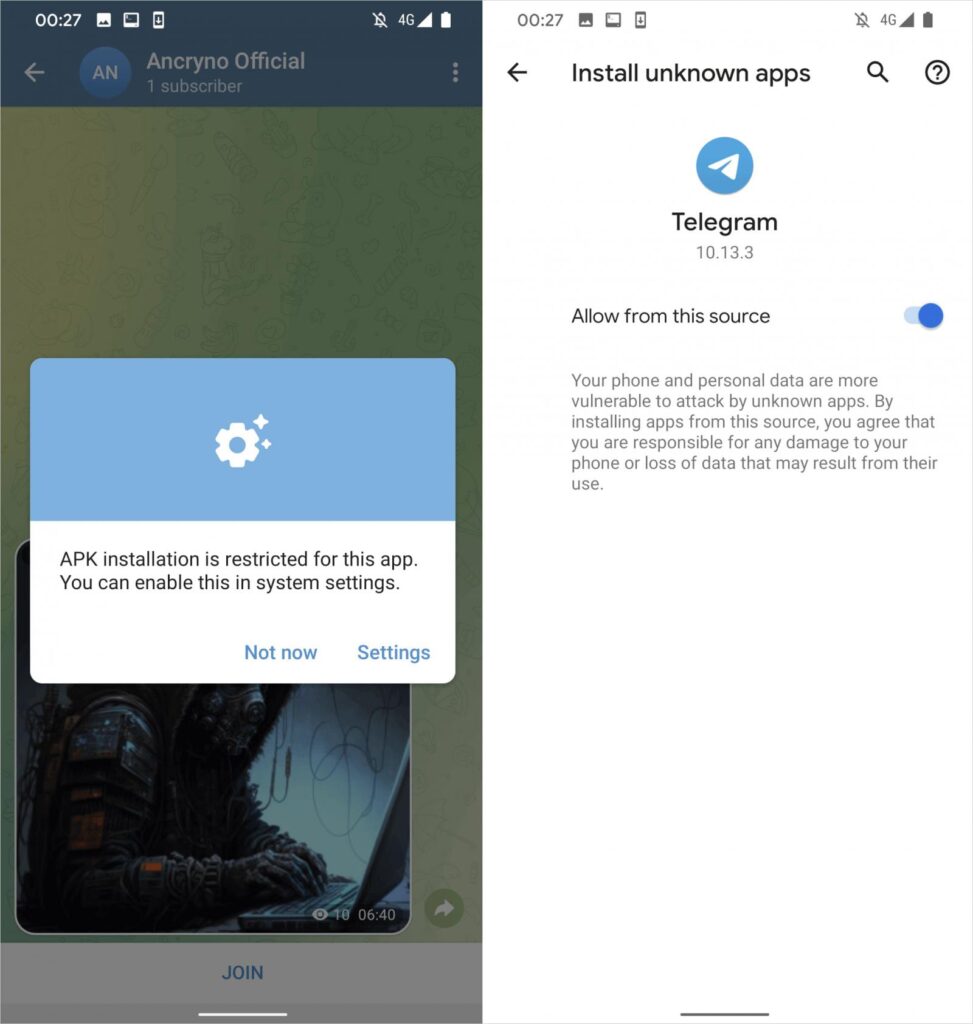

هنگامی که کاربران سعی میکنند ویدیوی جعلی را پخش کنند، تلگرام پیشنهاد میدهد از یک پخش کننده خارجی استفاده کنند که ممکن است باعث شود کاربران دکمه ” Open ” را فشار داده و پیلود را اجرا کنند.

اکنون قربانیان میبایست نصب برنامههای ناشناخته را از قسمت تنظیمات دستگاه فعال کنند و به فایل APK مخرب اجازه دهند بر روی دستگاه نصب گردد.

اگرچه مهاجم ادعا میکند که این یک اکسپلویت ” one-click ” است (یعنی با یک بار کلیک بر روی آن اجرا میشود)، اما این واقعیت که برای اجرای یک پیلود مخرب بر روی دستگاه قربانی به چندین کلیک، مراحل و تنظیمات خاص نیاز است، خطر حمله موفق را به میزان قابل توجهی کاهش میدهد.

ESET این اکسپلویت را بر روی کلاینت وب و نسخه دسکتاپ تلگرام آزمایش کرد و متوجه شد که در آنجا عمل نمیکند زیرا پیلود به عنوان یک فایل ویدئویی MP4 در نظر گرفته میشود.

آسیب پذیری EvilVideo تلگرام در نسخه ۱۰.۱۴.۵ اکنون فایل APK را به درستی در پیش نمایش نشان میدهد. از این رو، کاربران دیگر فریب آنچه را که به عنوان فایل ویدیویی ظاهر میشود، نخواهند خورد.

چنانچه اخیراً فایل ویدیویی از تلگرام دریافت کردهاید که یک برنامه خارجی را برای پخش درخواست میکند، سیستم فایل را با استفاده از مجموعه امنیتی تلفن همراه اسکن کنید تا پیلودها از دستگاه حذف شوند.

به طور معمول، فایلهای ویدیویی تلگرام در مسیر ” storage/emulated/0/Telegram/Telegram Video/ ” (حافظه داخلی دستگاه) و در مسیر ” /storage/<SD Card ID>/Telegram/Telegram Video/ ” (حافظه خارجی) ذخیره میشوند.

گوگل اعلام کرده است که کاربران اندروید به طور خودکار توسط Google Play Protect، در برابر نسخههای شناخته شده بدافزار نصب شده از طریق چنین حملاتی محافظت میشوند.