مایکروسافت، چهارم دسامبر ۲۰۲۳ اعلام کرد که فعالیت سایبری یک گروه دولتی تحت حمایت کرملین را شناسایی نموده است که از یک نقص امنیتیِ بحرانی اخیرا اصلاح شده در سرویس ایمیل Outlook خود جهت دسترسی غیرمُجاز به حسابهای قربانیان در سرورهای Exchange سوء استفاده میکنند. آسیب پذیری بحرانی Outlook، یک باگ افزایش سطح دسترسی است.

غول فناوری این نفوذها را به گروه سایبری Forest Blizzard (Strontium سابق) نسبت داد که غالبا با نامهای APT28، BlueDelta، Fancy Bear، FROZENLAKE، Iron Twilight، Sednit، Sofacy و TA422 شناخته میشود.

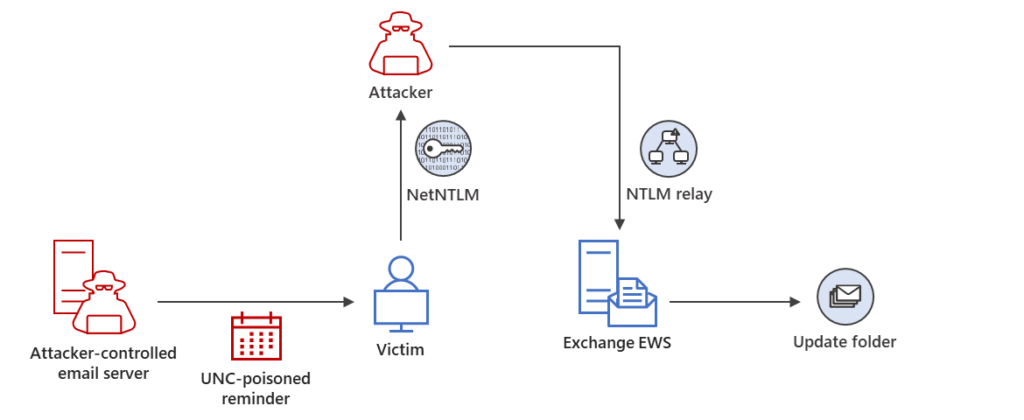

آسیب پذیری امنیتی مورد بحث، CVE-2023-23397 (امتیاز CVSS: 9.8)، یک باگ افزایش سطح دسترسی بحرانی است که میتواند به مهاجم اجازه دسترسی به هش Net-NTLMv2 کاربر را بدهد که سپس جهت انجام یک حمله بازپخش یا اصطلاحا relay attack علیه سرویس دیگری برای انجام احراز هویت به عنوان کاربر مورد استفاده قرار میگیرد. این آسیب پذیری در مارس ۲۰۲۳ توسط مایکروسافت اصلاح شد.

طبق تحقیقات فرماندهی سایبری لهستان (DKWOC)، هدف این عامل تهدید، دسترسی غیرمجاز به مِیل باکسهای متعلق به نهادهای دولتی و خصوصی در این کشور است. DKWOC اعلام کرد که مهاجم مجوزهای پوشه را در میل باکسِ قربانی تغییر میدهد. تغییرات، در بیشتر موارد برای تغییر مجوزهای از پیش تعیین شده ” Defaultیا پیشفرض” گروه از ” None ” به ” Owner ” است (برای همه کاربران احراز هویت شده در سازمان Exchange).

عامل تهدید پس از انجام این کار میتواند به محتویات پوشههای میل باکس دسترسی پیدا کند، این امر مهاجم را قادر میسازد تا اطلاعات ارزشمندی را از اهداف حائز اهمیت استخراج نماید. هر شخص احراز هویت شده دیگری در سازمان نیز میتواند این فایلها را بخواند.

قابل توجه است که حتی پس از بازپسگیری دسترسی مستقیم به محتویات میل باکس، با در نظر داشتن تغییرات اعمال شده، باز هم امکان حفظ دسترسی غیرمجاز به فایلها وجود دارد.

مایکروسافت، پیشتر افشا کرده بود که این نقص امنیتی توسط عوامل تهدید مستقر در روسیه به عنوان یک آسیب پذیری روز صفر در حملات انجام شده علیه بخشهای دولتی، حمل و نقل، انرژی و نظامی در اروپا از آوریل ۲۰۲۳ مورد استفاده قرار گرفته است.

شرکت امنیت سایبری Recorded Future همچنین جزئیات یک کمپین فیشینگ هدفمند را در ژوئن ۲۰۲۳ که توسط APT28 برای سوء استفاده از چندین آسیب پذیری در نرم افزار وب میل منبع باز Roundcube سازماندهی شده بود، افشا کرد، همچنین اشاره نمود که این کمپین با فعالیتهایی که از آسیب پذیری Microsoft Outlook سوء استفاده میکنند، همپوشانی دارد.

آژانس امنیت سایبری ملی فرانسه (ANSSI) نیز در اواخر ماه اکتبر، هکرها را مقصر نفوذ به نهادهای دولتی، مشاغل، دانشگاهها، مؤسسات تحقیقاتی و پژوهشکدهها از نیمه دوم سال ۲۰۲۱ با بهرهگیری از آسیب پذیریهای مختلف از جمله CVE-2023-23397، برای استقرار ایمپلنت هایی مانند CredoMap دانست.

طبق بررسیها، احتمال میرود که این گروه تحت حمایت دولت با واحد ۲۶۱۶۵ اداره اصلی ستاد کل نیروهای مسلح روسیه (GRU)، ارتش اطلاعات خارجی وزارت دفاع، مرتبط میباشد.

گروه APT28 در ماههای اخیر مظنون به حمله به سازمانهای مختلف در فرانسه و اوکراین و همچنین سوء استفاده از نقص WinRAR (CVE-2023-38831) به منظور ربودن داده های لاگین در مرورگر با استفاده از یک اسکریپت PowerShell به نام IRONJAW میباشد.

شرکت امنیت سایبری Proofpoint در تحلیلی جداگانه اعلام کرد که کمپینهای فیشینگ با حجم بالا را در اواخر مارس و سپتامبر ۲۰۲۳ مشاهده کرده است که به ترتیب از آسیب پذیریهای CVE-2023-23397 و CVE-2023-38831 برای اهدافی در اروپا و آمریکای شمالی استفاده کردهاند.

اقدامات این گروه نشان میدهد که آنها به دنبال کشف شبکههایی میباشند که به راحتی قابل سوء استفاده هستند و دارای منافع استراتژیک برای مهاجم میباشند. با این حال، مشخص نیست که تعداد ایمیلها – در مجموع بیش از ۱۰ هزار ایمیل قربانی از آگوست ۲۰۲۳ – یک تصمیم تاکتیکی بوده است و یا یک خطای اپراتوری. همچنین پیلودها، تاکتیکها و تکنیکهای مورد استفاده در این کمپین منعکس کننده تغییر رویه این گروه از بدافزار کامپایل شده به منظور تداوم دسترسی در شبکههای هدف به دسترسی سبکتر و مبتنی بر گواهیهای اعتبار میباشند.

Forest Blizzard به طور مستمر آثار بجا مانده از خود را با استفاده از تکنیکهای سفارشی و بدافزارهای جدید اصلاح میکند.

طبق تحقیقات Check Point، محبوبیت Microsoft Outlook در محیطهای سازمانی به عنوان یک بردار حمله سودآور عمل میکند و آن را به “یکی از “گیتویهای” حیاتی که مسئول معرفی تهدیدهای سایبری مختلف به سازمانها است، تبدیل میکند. ابزارهای مختلفی که این نرم افزار ارائه مینماید میتوانند توسط عوامل مخرب برای ارائه اکسپلویتهای خود مورد سوء استفاده قرار گیرند.

این توسعه در حالی صورت میپذیرد که نشریه بریتانیایی Guardian گزارش کرد که سایت ضایعات هستهای Sellafield در بریتانیا از سال ۲۰۱۵ توسط گروههای هک وابسته به روسیه و چین جهت استقرار “بدافزارsleeper ” مورد نفوذ قرار گرفته است. با این حال، دولت بریتانیا اعلام نمود هیچ مدرکی دال بر اینکه شبکههای این کشور توسط عوامل تهدید دولتی با موفقیت مورد حمله قرار گرفتهاند، وجود ندارد.

منابع

https://thehackernews.com/2023/12/microsoft-warns-of-kremlin-backed-apt28.html

https://securityscorecard.com/research/apt28s-stealer-called-credomap

https://www.cert.ssi.gouv.fr/cti/CERTFR-2023-CTI-009

https://www.theguardian.com/business/2023/dec/04/sellafield-nuclear-site-hacked-groups-russia-china

https://www.gov.uk/government/news/response-to-a-news-report-on-cyber-security-at-sellafield