لیست ایمیلهایی که شرکتها برای برقراری ارتباط با مشتریان خود از آن استفاده میکنند، همیشه هدف ارزشمندی برای حملات سایبری بوده است و میتوان از آنها برای ارسال هرزنامه، فیشینگ و حتی کلاهبرداریهای پیچیدهتر استفاده کرد.

اگر مهاجمان علاوه بر پایگاه داده بتوانند به ابزار قانونی برای ارسال ایمیلهای انبوه دست یابند، این فرصت به طور قابل توجهی شانس موفقیت هر حمله را افزایش خواهد داد. از این گذشته، کاربرانی که با دریافت ایمیل موافقت کردهاند و به مصرف اطلاعات به این روش عادت دارند، بیشتر احتمال دارد که یک خبرنامه آشنا را باز کنند تا برخی پیامهای غیرمنتظره.

به همین دلیل است که مهاجمان مرتباً سعی میکنند دسترسی به حسابهای شرکتها را که نزد ارائهدهندگان سرویس ایمیل (ESP) نگهداری میشوند، بدست آورند. در جدیدترین کمپین فیشینگی که شرکت کسپرسکی کشف کرده است، روش حمله برای نفوذ به گواهیهای اعتبار وب سایت ESP SendGrid با ارسال ایمیلهای فیشینگ، مستقیماً از طریق خود ESP صورت گرفته است.

از میان توصیههایی که معمولاً در مقالههای مربوط به فیشینگ ارائه میگردد، هشدار داده میشود که نگاهی دقیقتر به آدرس سایت در بخش پایین صفحه داشته باشید یا به متن هایپرلینک که به کلیک به روی آن دعوت شدهاید توجه کنید. ESP ها اجازه نمیدهند پیوندهای مستقیم به وب سایتهای کلاینت در ایمیل درج شوند، بلکه به عنوان نوعی تغییر مسیر عمل کرده و سپس آنها را به سمت ایمیل هدایت میکنند.

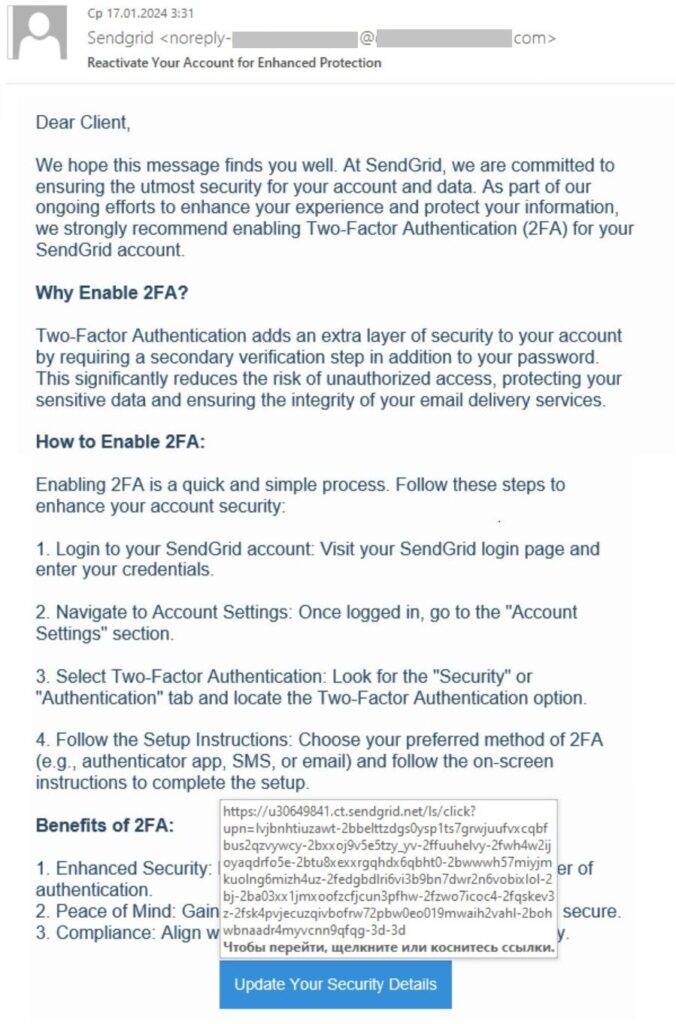

در این مورد، به نظر میرسد که ایمیل فیشینگ از ESP SendGrid ناشی میشود که در مورد امنیت کلاینت ابراز نگرانی میکند و نیاز به فعال سازی احراز هویت دو مرحلهای (2FA) را برای جلوگیری از کنترل حساب آنها توسط افراد خارجی برجسته میسازد.

این ایمیل مزایای 2FA را توضیح و پیوندی برای به روز رسانی تنظیمات امنیتی ارائه میدهد. همانطور که احتمالاً قبلاً حدس زدهاید، این منجر به آدرسی در دامنه SendGrid میشود (در صورتی که ایمیل واقعاً از SendGrid باشد، صفحه تنظیمات احتمالاً در آن قرار می گیرد).

فیشینگ برای همه اسکنرهای ایمیل، مانند یک ایمیل کاملاً قانونی به نظر میرسد که از سرورهای SendGrid با پیوندهای معتبر اشاره به دامنه SendGrid ارسال شده است. تنها چیزی که ممکن است به گیرنده هشدار دهد، آدرس فرستنده است؛ به این دلیل که ESP ها دامنه و شناسه پستی کلاینت واقعی را در آنجا قرار میدهند. فیشرها اغلب، از حسابهای ربوده شده استفاده میکنند (ESPها کلاینت جدیدی را تحت بررسیهای دقیق قرار میدهند، در حالی که افراد قدیمی که قبلاً برخی از ایمیلهای انبوه را ارسال کردهاند قابل اطمینان در نظر گرفته میشوند).

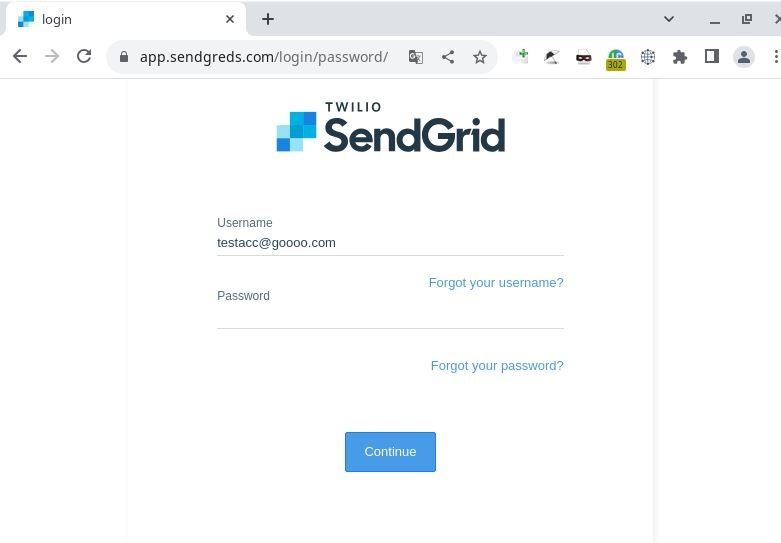

SendGrid، قربانی را به یک سایت فیشینگ معمولی که صفحه ورود به حساب کاربری را الگوبرداری کرده است، هدایت میکند. دامنه سایت ” sendgreds” است که در نگاه اول بسیار شبیه به ” sendgrid” به نظر میرسد.

راهکار امنیتی و دفاعی

از آنجایی که ایمیل از طریق یک سرویس قانونی ارسال میشود و علائم متداول فیشینگ را ندارد، ممکن است از فیلترهای خودکار عبور کند. از این رو، به منظور محافظت از کاربران، راهحلهایی با فناوری پیشرفته ضد فیشینگ هم در سطح گیت وی ایمیل و هم در تمام دستگاههای متصل به اینترنت، پیشنهاد میشود. با این کار هرگونه تغییر مسیر به سایتهای فیشینگ مسدود خواهد شد.