محققان ESET یک دسته حملات جاسوسی فعال را کشف کردهاند که کاربران اندروید را توسط برنامههایی که عمدتاً در قالب پیامرسان معرفی میشوند، مورد هدف قرار داده است. در حالی که این برنامهها، سرویسهای کاربردی را به عنوان طعمه ارائه میدهند، با بدافزار منبع باز XploitSPY همراه هستند. ESET این دسته حملات را eXotic Visit نامگذاری نموده و فعالیت آن را از نوامبر 2021 تا پایان سال 2023 دنبال کرده است.

این دسته حملات، برنامههای مخرب اندروید را از طریق وب سایت های اختصاصی و برای مدتی از طریق فروشگاه Google Play منتشر کردهاند. به دلیل ماهیت هدفمند این حملات، برنامههای موجود در Google Play تعداد کمی نصب داشتند که هم اکنون تمامی آنها از فروشگاه حذف شدند.

در این حمله احتمالا هدفمند، به نظر میرسد که eXotic Visit در درجه اول گروهی از کاربران اندروید را در پاکستان و هند مورد هدف قرار داده است. هیچ نشانهای دال بر ارتباط این دسته حملات با گروه شناخته شده دیگری وجود ندارد. با این حال، ESET در حال ردیابی عوامل تهدید در پشت آن با نام “Virtual Invaders ” (مهاجمان مجازی) است.

برنامههایی که حاوی XploitSPY هستند میتوانند فایلها و لیست مخاطبین، مکان GPS دستگاه، نام فایلهای فهرست شده در دایرکتوری خاص مرتبط با دوربین، دانلودها و برنامه های پیام رسان مختلف مانند تلگرام و واتساپ را استخراج کنند.

اگر نام فایل خاصی مورد توجه قرار گیرد، میتوان آن را متعاقباً از طریق یک دستور اضافی از سرور فرمان و کنترل (C&C) از این دایرکتوریها استخراج کرد. جالب اینجاست که اجرای قابلیت چت ادغام شده با XploitSPY منحصر به فرد است. ESET قویاً معتقد میباشد که این تابع چت توسط گروه Virtual Invaders توسعه یافته است.

این بدافزار همچنین از یک کتابخانه بومی استفاده میکند که اغلب در توسعه برنامه اندروید به منظور بهبود عملکرد و دسترسی به ویژگیهای سیستم مورد استفاده واقع میشود. با این حال، در این مورد، از کتابخانه برای پنهان سازی اطلاعات حساس، مانند آدرسهای سرورهای C&C استفاده شده است که تجزیه و تحلیل برنامه را برای ابزارهای امنیتی دشوارتر میکند.

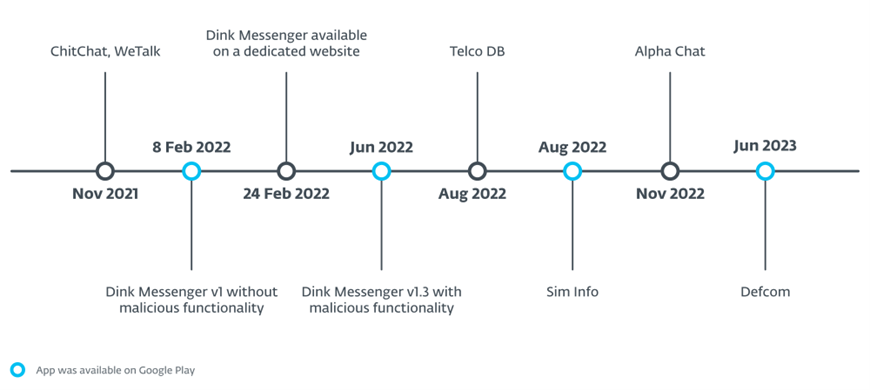

جدول زمانی اولین مشاهدات از برنامههای دارای XploitSPY که بخشی از کمپین مخرب هستند، به روایت تصویر زیر است:

برنامه های جعلی اما کاربردی در درجه اول به عنوان سرویسهای پیامرسان همچون Alpha Chat، ChitChat، Defcom، Dink Messenger، Signal Lite، TalkU، WeTalk، Wicker Messenger و Zaangi Chat ظاهر شدند.

برنامههای Dink Messenger، Sim Info و Defcom از Google Play حذف شدهاند. علاوه بر این، ESET به عنوان یک شریک Google App Defense Alliance، ده برنامه حاوی کد مبتنی بر XploitSPY را شناسایی کرده و یافتههای خود را با Google به اشتراک گذاشته است.

پس از هشدار ESET، برنامه ها از فروشگاه حذف شدند. هر یک از برنامهها دارای تعداد محدودی نصب بودند که نشان دهنده یک رویکرد هدفمند به جای یک استراتژی گسترده است. به طور کلی، حدود 380 قربانی این برنامهها را از وبسایتها و فروشگاه Google Play دانلود کردهاند و حسابهایی برای استفاده از قابلیت پیامرسان این برنامهها ایجاد نمودهاند. به دلیل ماهیت هدفمند حملات، تعداد نصب هر برنامه از Google Play نسبتاً کم است ( بین صفر تا 45).

ESET، کد مخرب مورد استفاده XploitSPY را به عنوان یک نسخه سفارشی شده از Android RAT منبع باز شناسایی کرده است. این برنامه که با عملکرد قانونی برنامه همراه است، اغلب اوقات یک برنامه پیام رسان جعلی، اما کاربردی است. این حملات در طول سالها تکامل یافته است و شامل مبهم سازی، شناسایی شبیه ساز و پنهان کردن آدرسهای C&C میشود.

XploitSPY به طور گسترده در دسترس است و نسخه های سفارشی سازی شده توسط چندین عامل تهدید مانند گروه Transparent Tribe APT استفاده شده است، همانطور که توسط Meta مستند شده است. با این حال، تغییرات مشاهده شده در برنامهها، متمایز بوده و با تغییراتی که در نسخههای مستند شده قبلی بدافزار XploitSPY وجود دارند، متفاوت میباشد.

برای اطلاعات فنی بیشتر در مورد eXotic Visit، پست وبلاگ “کمپین eXotic Visit: ردیابی ردپای مهاجمان مجازی” را بررسی کنید.