این مقاله بر اساس تحقیقات Marcelo Rivero، متخصص باج افزار شرکت Malwarebytes تهیه شده است که اطلاعات منتشر شده باج افزارها را در سایتهای دارک وب رصد میکند. «حملات شناخته شده» در این گزارش، به مواردی اطلاق میگردد که قربانی هیچگونه باجی را پرداخته نکرده است.

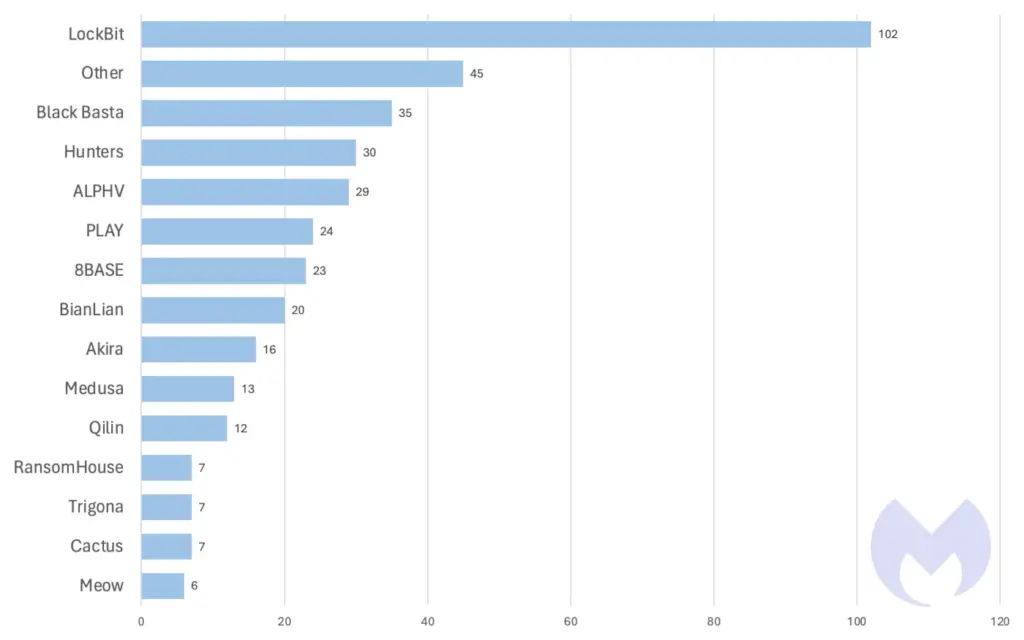

ماه فوریه (۲۰۲۴)، شاهد 376 قربانی باج افزار بود که یک ماه فعال اما غیرمعمول را برای دورهی زمانی کوتاه تاریخی نشان میدهد. اما فوریه نه تنها ارقام بیسابقهای را به همراه داشت، بلکه تحولات بیسابقهای را نیز تجربه کرد؛ از جمله آنها میتوان به توقیف گروه باج افزاری LockBit و خاتمه عملیات و فرار گروه ALPHV اشاره نمود.

پرداخت باج به مهاجمان تا چند سال گذشته، تقریباً یک امر قطعی بود و 85 درصد از سازمانهای هک شده در اوایل سال 2019 احساس میکردند که چارهای جز پرداخت باج ندارند. اما در سال 2024، دادههای Coveware نشان میدهد که این روند کاملاً معکوس شده است و نه تنها تعداد قربانیانی که حاضر به پرداخت باج هستند، بلکه مقدار دلاری پرداختهای واقعی باج نیز کاهش یافته است. به عبارت دیگر، ما شاهد تعداد پرداختهای کمتر و ارقام پایینتر باج نسبت به گذشته هستیم.

این روند در نگاه اول، غیرمعمول به نظر میرسد: با توجه به اینکه حملات جهانی باج افزار سالانه به بالاترین حد خود می رسد، ممکن است انتظار افزایش متناسبی در تعداد قربانیانی که برای پرداخت باج انتخاب میشوند، وجود داشته باشد. اما همانطور که آمار و ارقام بیان میکنند، تمام توجه به مقوله باج افزار به طور موثری به سمت مهاجمان است.

هرچه این حملات بیشتر در تیتر خبرها قرار گیرند، کسب و کارها نیز بیشتر، باج افزار را به عنوان یک تهدید اصلی درک میکنند که منجر به بهبود اقدامات امنیتی خواهد شد که میتواند به قربانیان اجازه دهد بدون پرداخت باج از یک حمله نجات یابند. همچنین پرداختهای دلسرد کننده باعث افزایش شک و تردید در مورد اطمینان به مجرمان سایبری و اتخاذ قوانین سختگیرانهتر علیه باج شده است.

تمام اینها، چنین سوالی را ایجاد میکند که آیا گروههای باجافزاری با پرداختهای کمتر، استراتژیهای خود را برای باقی ماندن یک تهدید تطبیق میدهند یا کاهش باجهای موفق منجر به کاهش حملات خواهد شد؟ زیرا آنها به دنبال راههای سودآورتر هستند. آیا حملات باج افزار همیشه سودآور باقی خواهند ماند؟

پیش بینی Malwarebytes این است که گروههای باج افزار به این زودی ها عقب نشینی نخواهند کرد. در واقع، آنها به احتمال زیاد در تحت فشار قرار دادن شرکت ها برای پرداخت هزینه، به اتخاذ راه های خلاقانه بیشتری ادامه خواهند داد. عملکرد گروههای باج افزاری در دورههای گذشته حاکی از آن است که این گروه ها با عدم پرداخت باج از سوی قربانی نه تنها مقاومت خود را بیشتر میکنند بلکه به تاکتیکهای تهاجمیتر نیز روی میآورند.

کریستوفر بوید، نویسنده سابق آزمایشگاه Malwarebytes در این خصوص اذعان داشت که تهدید به انتشار اطلاعات، فروش آنلاین، نفوذ به سایر بخش های کسب و کار، حمله به شرکت های مرتبط یا حتی آزار و اذیت کارمندان، همگی تاکتیک هایی بودند که گروههای باجافزاری از آن استفاده کردند تا کسب و کارهایی را که تمایل به پرداخت نداشتند را وادار به پرداخت باج کنند.

به عبارت دیگر، علیرغم اینکه شرکتهای کمتری حاضر به پرداخت باج هستند، ما پیشبینی میکنیم که مهاجمان باج افزار با درخواستهای باج بالاتر و تاکتیکهای پیچیدهتر و تهاجمیتر مذاکره، آن را جبران خواهند کرد.

در دیگر اخبار ماه فوریه، گزارشهای جدید بر افزایش حملات هدفمند ALPHV علیه بخش مراقبتهای بهداشتی تاکید کردند. به طور تصادفی، یک روز پس از انتشار این گزارش، خبر حمله شدید ALPHV به Change Healthcare، یکی از بزرگترین شرکت های فناوری مراقبت های بهداشتی ایالات متحده منتشر شد.

این گزارش نشان داد که از اواسط دسامبر 2023، از میان نزدیک به 70 قربانی فاش شده، بخش مراقبت های بهداشتی بیشترین هدف ALPHV بوده است. به نظر میرسد این پاسخی به تشویق مدیر ALPHV/ Blackcatبرای زیرمجموعههای خود به منظور نفوذ به بیمارستانها در پی اقدامات علیه این گروه و زیرساختهای آن در اوایل دسامبر 2023 میباشد.

افشای جرائم ALPHV ظاهراً آنها را جسورتر کرد و به حملات و اقدامات انتقام جویانه تر از همان مؤسساتی روی آوردند که هدف آنها محدود ساختن فعالیت های مجرمانه ALPHV بود.

در بخش آسیبپذیری، گروههای باجافزاری مانند Black Basta، Bl00dy و LockBit در ماه گذشته مشاهده شدند که از آسیبپذیریهایی در ConnectWise ScreenConnect سوء استفاده میکردند و سرورها را تحت کنترل مهاجمان قرار میدادند.

توقیف LockBit و خروج ALPHV

ماه فوریه 2024 احتمالاً برای سالها به عنوان ماهی که دو مورد از خطرناکترین باج افزارهای جهان در آن دچار آشفتگیهای جدی شدند، به یاد خواهد ماند.

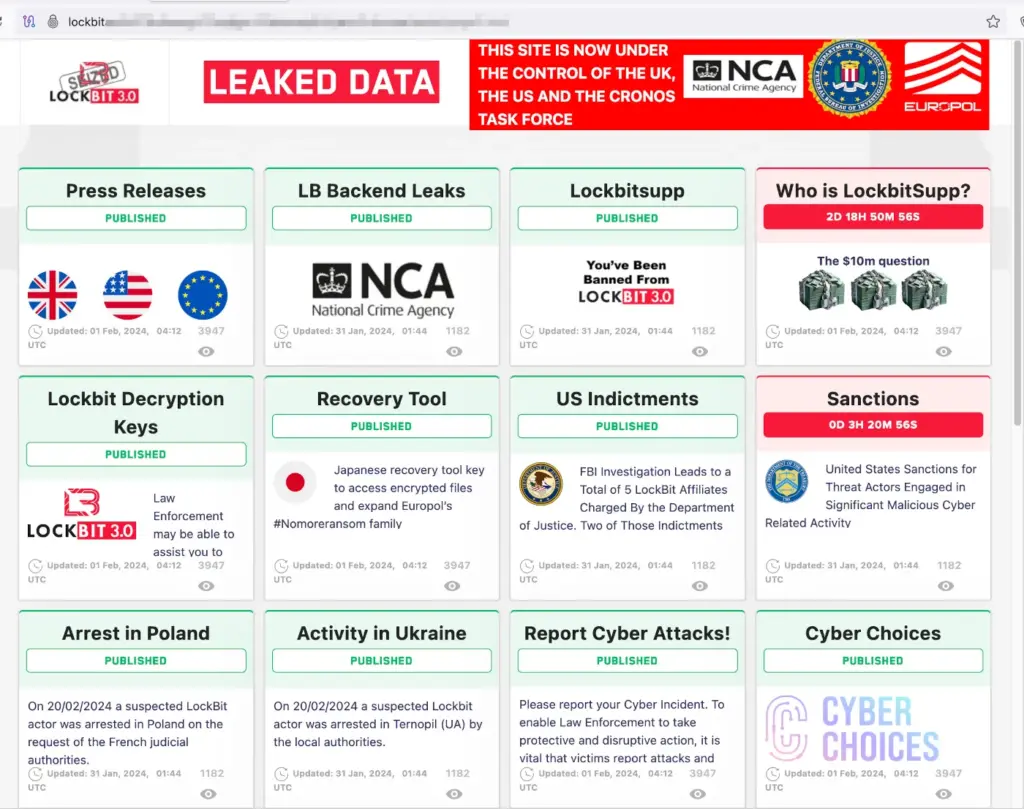

LockBit از زمان نابودی Conti در بهار 2022، به عنوان اصلی ترین تهدید باج افزاری به شمار میآمد اما در نوزدهم فوریه، دارک وب این گروه باج افزار اعلام کرد که “این سایت اکنون تحت کنترل آژانس جرایم ملی بریتانیا قرار دارد و با همکاری نزدیک با FBI و طی عملیات Cronos توقیف گردید”.

آنچه پس از آن اتفاق افتاد، چیزی کاملاً منحصر به فرد در تاریخ حذف باج افزار بود. در کنار بیانیه های معمول مطبوعاتی، سازمان های مجری قانون از همان سایت توقیف شده برای نمایش جزئیات کارهایی که انجام داده بودند و انتشار کلیدهای رمزگشایی و ابزارهای ریکاوری استفاده کردند.

به نظر میرسد این اقدام به منظور تحقیر LockBit در میان همتایان و شرکت های وابسته به آن طراحی و انجام شده است. به دنبال آن برخی بازداشتها صورت گرفت و مقدار زیادی اطلاعات جمعآوری شد، زیرساختها توقیف گشتند، حسابهای ارزهای دیجیتال مسدود و کلیدهای رمزگشایی ضبط شدند.

LockBit به سرعت یک سایت جدید تأسیس کرد و با انتشار یک سلسله مقاله آگاهانه 3000 کلمهای، اظهار داشت که همه چیز خوب است و هیچ اتفاق خاصی رخ نداده است. اما باید دید که آیا بازگشت LockBit دوام خواهد آورد یا خیر. در چنین مواقعی، گروههای باج افزاری معمولاً نام تجاری خود را تغییر خواهند داد اما به فعالیت خود ادامه میدهند.

رقیب اصلی LockBit، یعنی ALPHV، از فوریه تصمیم گرفت دنیای باج افزار را با نابودی مشتریان خود ( وابستگان و همکاران در جرائم سایبری) در یک کلاهبرداری خروج، پشت سر بگذارد. ALPHV در ماه دسامبر با مجریان قانون مواجه شد و به نظر میرسید که شرایط آن مانند LockBit بهبود یافته است.

ALPHV در یک انجمن هکری، اذعان داشت که آنها بدون ارائه جزئیات اضافی، تصمیم گرفتهاند پروژه را به دلیل دخالتهای سازمان فدرال متوقف سازند. این گروه در تلاش بود تا با وانمود کردن به اینکه FBI، سایت و زیرساختهای آنها را تصرف کرده است، پولهای وابستهها را برداشت کرده و بگریزد.ALPHV ، کد منبع بدافزار خود را به قیمت 5 میلیون دلار برای فروش گذاشته بود و در نهایت نیز گریخت.

مقابله با باج افزار

مقابله با باجافزار، نیازمند یک استراتژی امنیتی لایهای است. فناوری که به طور پیشگیرانه گروهها را از سیستم شما دور نگاه دارد، عالی است اما کافی نیست. مهاجمان باج افزار، سادهترین نقاط ورود را هدف قرار میدهند ( یک زنجیره نفوذ ممکن است به این صورت باشد که هکر ابتدا ایمیلهای فیشینگ را ارسال میکند، سپس پورتهای RDP را باز کرده و اگر ایمن باشند، از آسیبپذیریهای موجود سوء استفاده میکند). امنیت چند لایه در مورد سخت تر کردن نفوذ و شناسایی کسانی است که از آن عبور میکنند.

فناوریهایی مانند EP[1] و مدیریت آسیبپذیری و وصله های امنیتی ([2]VPM) اولین دفاع حیاتی هستند که احتمال نفوذ را کاهش میدهند.

با این حال، نکته کلیدی این است که فرض کنیم گروههای با انگیزه در نهایت به مکانیزمهای دفاعی نفوذ خواهند کرد. نرم افزارهای EDR برای تشخیص، شناسایی و پاسخ به تهدیدات پیش از وقوع آسیب بسیار حائز اهمیت میباشند و در نهایت اگر رخنهای رخ دهد، ابزارهای بازگشت باج افزار میتوانند تغییرات را خنثی کنند.

[1] Endpoint Protection

[2] Vulnerability and Patch Management