تحلیلگران ویروس در Doctor Web، یک دسته حملات گسترده را شناسایی کردهاند که هدف آن توزیع بدافزارهای ارز دیجیتال و سرقت رمز ارز از طریق توزیع تروجان به رایانههای قربانیان تحت پوشش برنامههای آفیس، گیم و رباتهای تجارت آنلاین است.

بیش از ۲۸ هزار نفر از روسیه، ترکیه، اوکراین و سایر کشورهای منطقه اوراسیا تحت تأثیر این حملات قرار گرفتهاند. همچنین تعداد قابل توجهی از نفوذها در بلاروس، ازبکستان، قزاقستان، اوکراین، قرقیزستان و ترکیه رخ داده است.

این بدافزار خود را به عنوان یک نرم افزار قانونی پنهان کرده و از طریق ویدئوهای یوتیوب و مخازن جعلی GitHub توزیع میشود، جایی که قربانیان با اطمینان آرشیوهای محافظت شده با رمز عبور را دانلود میکنند.

نمونه دیگری از این کلاهبرداری، اپلیکیشن جعلی WalletConnect میباشد که 70 هزار دلار را از بیش از 10000 نفر به سرقت برد.

زنجیره نفوذ

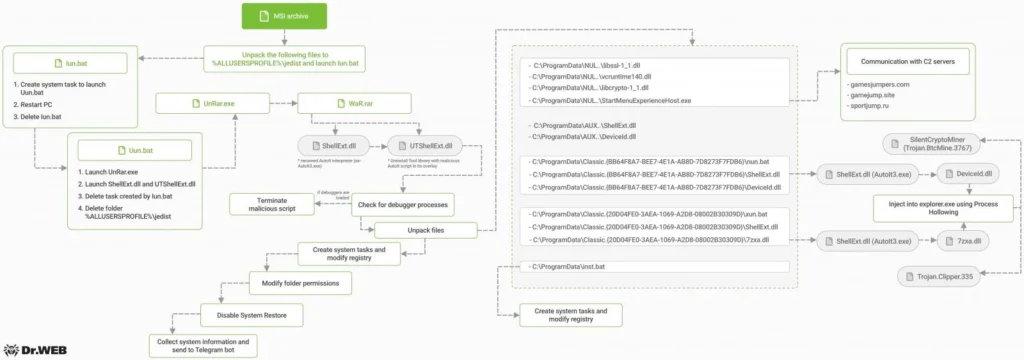

زنجیره نفوذ با باز کردن یک فایل آرشیو خود استخراج آغاز میشود که هنگام دانلود به دلیل محافظت با رمز عبور، آنتی ویروس را دور میزند. پس از اینکه قربانی رمز عبور ارائه شده را وارد میکند، اسکریپتهای مبهم مختلف، فایلهای DLL و یک مفسر AutoIT که برای راه اندازی لودر دیجیتالی امضا شده پیلود اصلی استفاده میشود، مستقر میگردند.

این بدافزار وجود ابزارهای دیباگ را بررسی میکند تا مطمئن شود که در محیط تحلیلی اجرا میشود یا خیر و در صورت یافتن ابزار، خاتمه خواهد یافت.

بدافزار سپس فایلهای مورد نیاز برای مراحل بعدی حمله را استخراج میکند و از تکنیک Image File Execution Options (IFEO) برای تغییر رجیستری ویندوز به منظور ایجاد تداوم دسترسی استفاده میکند.

IFEO قابلیتی است که ویندوز در اختیار توسعه دهندگان نرم افزار قرار میدهد. به عنوان مثال، به آنها اجازه میدهد تا با شروع یک برنامه، به طور خودکار یک دیباگر را راهاندازی کنند. با این حال، مهاجمان میتوانند از تکنیک IFEO برای به دست آوردن جای پایی در سیستم استفاده کنند.

آنها این کار را با جایگزین کردن مسیر دیباگر با مسیر فایل مخرب انجام میدهند، به طوری که هر بار که یک برنامه قانونی راه اندازی میشود، برنامه مخرب نیز اجرا میگردد.

هکرها در این مورد، سرویسهای سیستم ویندوز و همچنین فرآیندهای بهروزرسانی Google Chrome و Edge مایکروسافت (MoUsoCoreWorker.exe, svchost.exe, TrustedInstaller.exe, GoogleUpdate.exe و MicrosoftEdgeUpdate.exe) را میربایند. بنابراین فایلهای بدافزار پس از راهاندازی این فرآیندها اجرا میشوند.

سرویس بازیابی ویندوز غیرفعال است و مجوزهای «حذف – delete» و «تغییر – modify» روی فایلها و پوشههای بدافزار لغو میشوند تا از تلاش برای پاکسازی جلوگیری گردد.

اکنون در این مرحله، ابزار شبکه Ncat برای برقراری ارتباط با سرور فرماندهی و کنترل (C2) استفاده میشود. Ncat هنگامی که برای اهداف قانونی استفاده میشود، دادهها را از طریق خط فرمان شبکه منتقل میکند. این بدافزار همچنین میتواند اطلاعات سیستم از جمله فرآیندهای امنیتی را جمعآوری کند.

تاثیر مالی حملات استخراج ارز دیجیتال

این حملات، دو پیلود کلیدی را به ماشین قربانیان تحویل میدهند. اولین مورد “Deviceld.dll” است، یک کتابخانه دات نت اصلاح شده که برای اجرای SilentCryptoMiner استفاده میشود و ارز دیجیتال را با استفاده از منابع محاسباتی قربانی استخراج میکند.

دومین پیلود، “7zxa.dll ” میباشد، یک کتابخانه 7-Zip اصلاح شده که به عنوان یک کلیپر (clipper) عمل میکند، کلیپ بورد ویندوز را برای آدرس های کیف پول کپی شده نظارت نموده و آنها را با آدرسهایی که تحت کنترل هکرها هستند جایگزین میکند.

این حملات در مجموع، بیش از 28000 نفر را تحت تأثیر قرار دادهاند که اکثریت قریب به اتفاق آنها ساکن روسیه هستند. دکتر وب در این گزارش سود بالقوه استخراج ارز دیجیتال از 28000 دستگاه آلوده را مشخص نکرده است اما متوجه شد که هکرها تنها به لطف این کلیپر، توانستند بیش از 6000 دلار ارز دیجیتال را استخراج و به آدرس کیف پول خود هدایت کنند.

از آنجایی که رایانه قربانیان با نصب نسخههای غیرقانونی برنامههای محبوب آلوده شده است، کاربران میبایست به منظور جلوگیری از ضررهای مالی غیرمنتظره، نرم افزارهای مورد نیاز خود را فقط از وب سایت رسمی پروژه دانلود کنند و نتایج تبلیغاتی را در جستجوی گوگل بلاک یا رد نمایند.

کاربران باید مراقب لینکهای به اشتراک گذاشته شده در YouTube یا GitHub نیز باشند، چرا که مشروعیت این پلتفرمها، ایمنی مقصد دانلود را تضمین نمیکند.