کوالکام هفتم اکتبر ۲۰۲۴، پچهای امنیتی را برای یک آسیب پذیری روز صفر در سرویس پردازنده سیگنال دیجیتال ([1]DSP) خود منتشر کرد. این آسیب پذیری با شناسه CVE-2024-43047 (با امتیاز CVSS 7.8) دنبال میشود و دهها چیپست را تحت تأثیر قرار داده است.

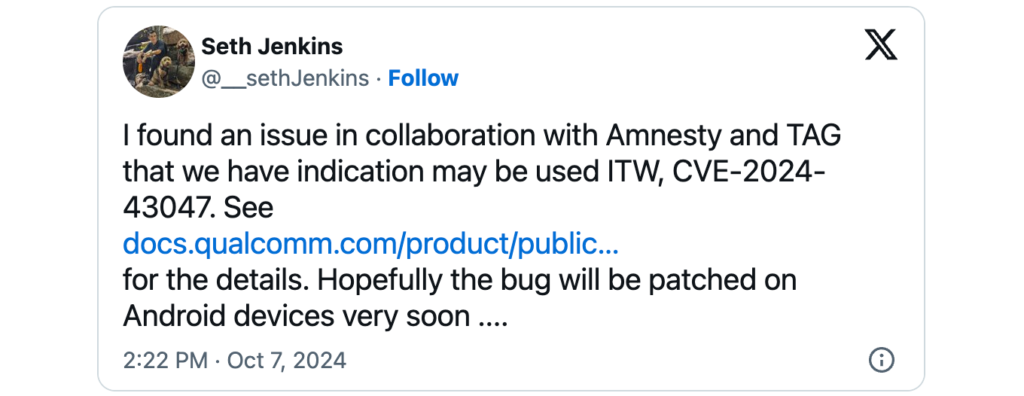

CVE-2024-43047 توسط ست جنکینز از Google Project Zero و Conghui Wang گزارش شده است و ناشی از نقص use-after-free (یا UAF) میباشد که در صورت اکسپلویت موفق توسط مهاجمان لوکال با سطح دسترسی پایین میتواند منجر به memory corruption (تخریب حافظه) شود.

CVE-2024–43047، همانطور که گفته شد، یک باگ use-after-free است، نوعی آسیب پذیری که میتواند موجب تخریب حافظه در واحد سرویس پردازنده سیگنال دیجیتال (DSP) دستگاه شود. به عبارت سادهتر، این نقص یک حفره خطرناک ایجاد میکند که به مهاجمان اجازه میدهد تا نحوه مدیریت حافظه را دستکاری کنند. این باگ منجر به تخریب فاجعه بار حافظه دستگاه خواهد شد.

چیزی که این آسیب پذیری را خطرناکتر میکند این است که قبلاً در حملات محدود و هدفمند مورد سوء استفاده قرار گرفته است.

کوالکام در این دوره به روزرسانی، یک آسیب پذیری بحرانی قدیمی (CVE-2024–33066) را نیز که بیش از یک سال پیش گزارش شده بود، پچ کرده است. این آسیب پذیری، ناشی از اعتبارسنجی نامناسب ورودی در کامپوننت مدیر منابع [2]WLAN کوالکام میباشد.

CVE-2024–33066، دستگاهها را در معرض حملات خطرناکی قرار میدهد که منجر به ربودن دادههای حساس خواهد شد. این بدان معناست که هکرها میتوانند نحوه مدیریت دادهها را در طول ارتباطات بیسیم دستکاری کنند و باعث تخریب حافظه شوند و کنترل کامل دستگاه را در دست بگیرند.

این دو آسیب پذیری، میلیونها کاربر اندروید را در معرض خطر جاسوسی یا هک قرار میدهند و به طور بالقوه دستگاههای آنها را به دستگاههای نظارتی و جسوسی بی صدا برای مجرمان سایبری تبدیل میکنند.

در مواجهه با این تهدیدات هشدار دهنده، کوالکام پچها برای هر دو آسیب پذیری منتشر کرده است و از تولید کنندگان تجهیزات اصلی (OEMها) خواسته است تا فوراً آنها را دریافت کنند. این پچها به درایور FASTRPC، یک کامپوننت حیاتی در دستگاههای آسیب پذیر میپردازند.

[1] Digital Signal Processor

[2] WLAN Resource Manager