سه ماهه دوم سال 2024 از نظر آسیب پذیریهای جدید و تکنیکهای بهرهبرداری ازاپلیکیشنها و سیستم عاملها، سال پر حادثهای بود. حمله از طریق درایورهای آسیب پذیر به منظور افزایش سطح دسترسی در سیستم عامل، به یکی از حملات رایج تبدیل شده است.

چنین حملاتی از این جهت قابل توجه هستند که نیاز نیست تا آسیب پذیری جدید باشد، چرا که خود مهاجمان درایورهای پچ نشده را بر روی سیستم هدف نصب میکنند. این پست با استناد به مقاله کسپرسکی به ارائه آمار مربوط به اکسپلویت ها و آسیب پذیری ها در سه ماهه دوم ۲۰۲۴ پرداخته است.

آمار آسیب پذیری های ثبت شده

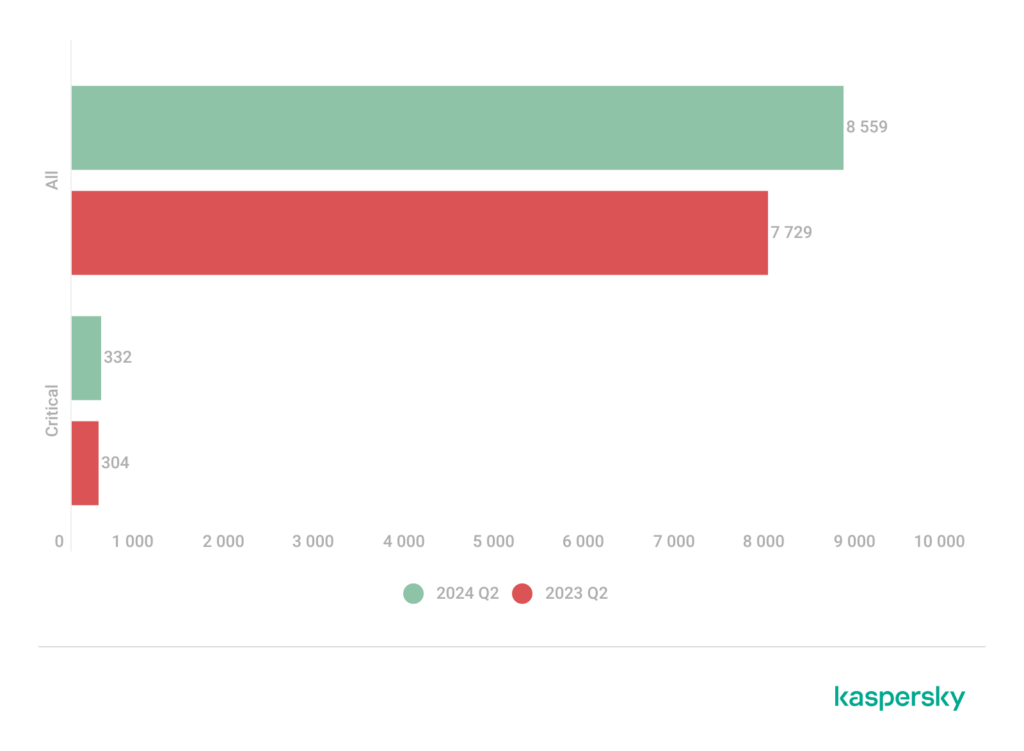

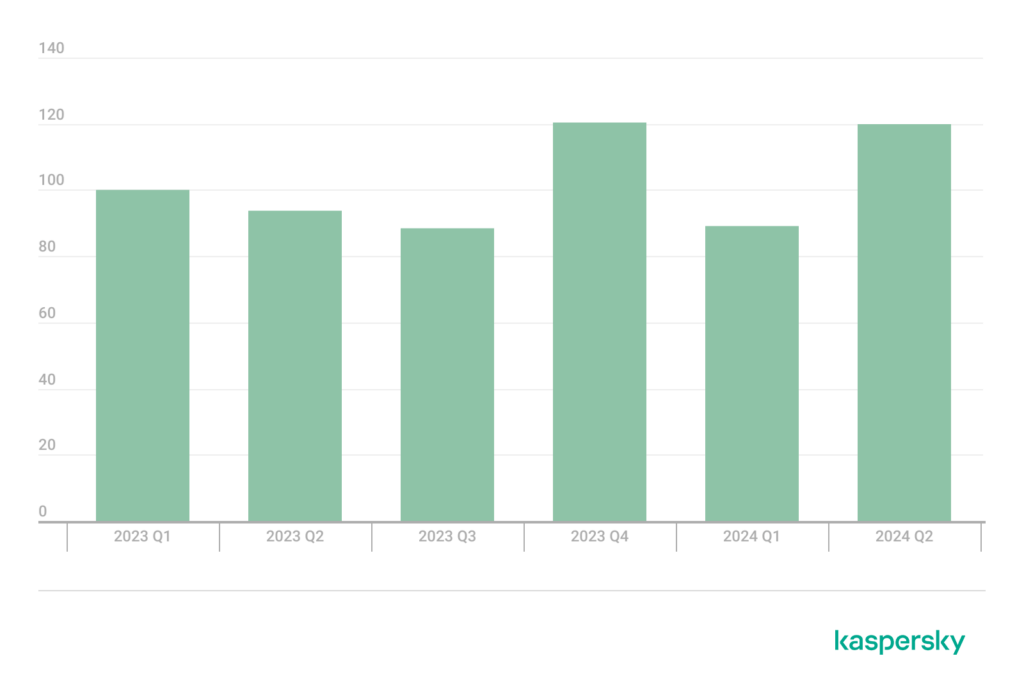

ما در این بخش، به آمار آسیب پذیریهای ثبت شده بر اساس دادههای پورتال cve.org خواهیم پرداخت. تعداد آسیب پذیریهای ثبت شده در سه ماهه دوم سال 2024، از مدت مشابه در سال گذشته فراتر رفته است و احتمالاً در آینده نیز بیشتر خواهد شد. چرا که برخی آسیب پذیریها بلافاصله پس از ثبت به فهرست CVE اضافه نمیشوند.

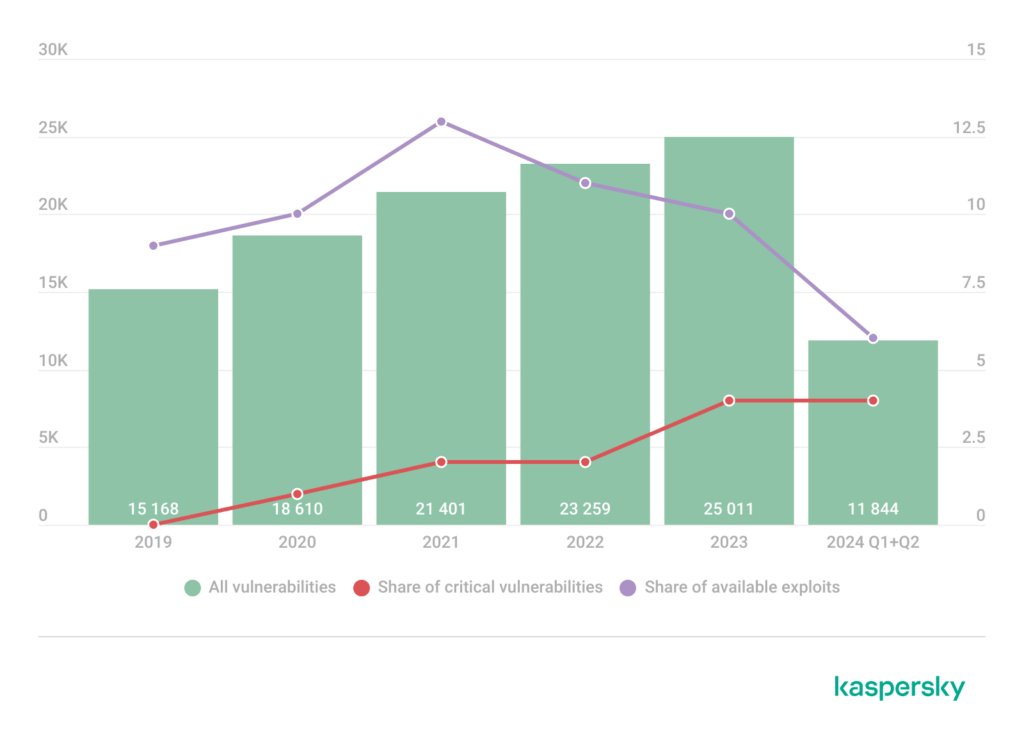

با مقایسه آمار سالهای 2019-2024 میتوان مشاهده کرد که تعداد کل آسیب پذیریهای ثبت شده در نیمه اول 2024، اندکی کمتر از نصف رقم کل سال 2023 بوده است.

نمودار همچنین سهم همه آسیب پذیریهای ثبت شده از جمله آسیب پذیریهای بحرانی و آسیب پذیریهایی که دارای اکسپلویت عمومی یا PoC هستند را نشان میدهد. کاهش دسته دوم در سه ماهه دوم نشان میدهد که رشد تعداد آسیب پذیریهای ثبت شده سریعتر از تعداد اکسپلویتهای منتشر شده برای آنها است.

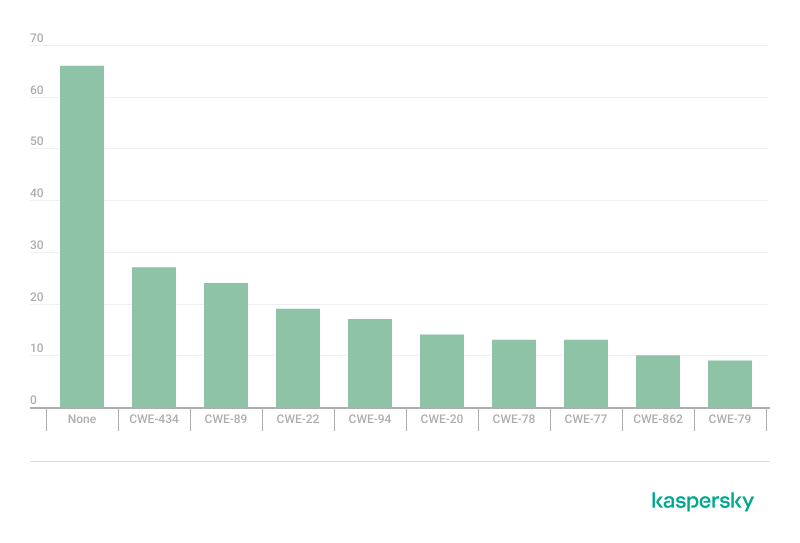

سهم آسیب پذیریهای بحرانی نیز نسبت به سال 2023 اندکی کاهش یافته است، اما این آسیب پذیریها بیشترین خطر را ایجاد میکنند. برای درک خطراتی که سازمانها ممکن است با آن مواجه شوند و اینکه چگونه این خطرات در طول زمان تغییر میکنند، اجازه دهید نگاهی به انواع آسیب پذیریهایی که دارای CVEهای بحرانی ثبت شده در سه ماهه دوم 2023 و سه ماهه دوم 2024 هستند، بیندازیم.

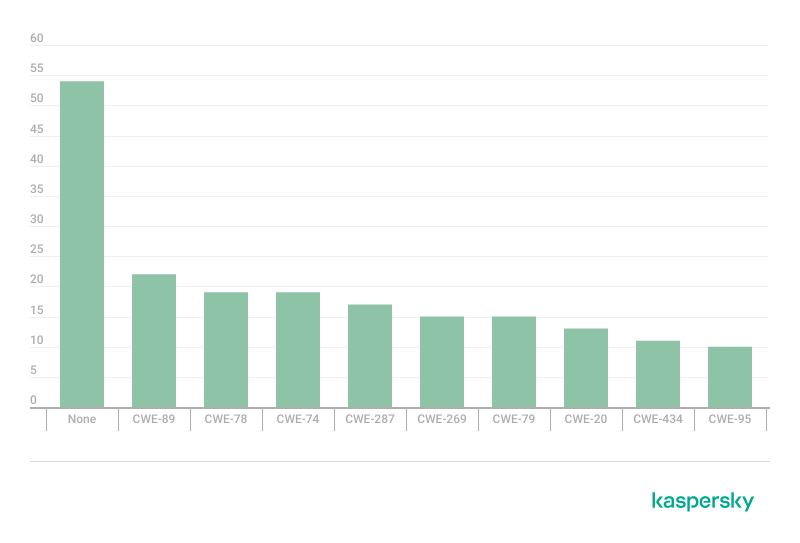

همانطور که از نمودارها مشاهده میشود، حتی با ورود CVE، بیشتر مسائل طبقه بندی نشده باقی میمانند و برای به دست آوردن جزئیات نیاز به بررسی بیشتر وجود دارد. آسیب پذیریهای بحرانی طبقهبندی نشده سایر مشکلات رایج در سه ماهه دوم ۲۰۲۳ عبارتند از:

- CWE-89: خنثی سازی نادرست عناصر ویژه مورد استفاده در یک دستور SQL (آسیب پذیری SQL Injection)

- CWE-78: خنثی سازی نادرست عناصر ویژه مورد استفاده در یک فرمان سیستم عامل (آسیب پذیری OS Command Injection)

- CWE-74: خنثی سازی نامناسب عناصر ویژه در خروجی مورد استفاده توسط کامپوننت پایین دست (آسیب پذیری Injection)

انواع دیگری از آسیب پذیریها در سه ماهه دوم سال 2024 مطرح شدند که از جمله آنها میتوان به موراد زیر اشاره کرد:

- CWE-434: آپلود نامحدود فایلهای خطرناک

- CWE-89: خنثی سازی نادرست عناصر ویژه مورد استفاده در یک دستور SQL (آسیب پذیری SQL Injection)

- CWE-22: محدودیت نامناسب نام مسیر (Pathname) به دایرکتوری محدود (پیمایش مسیر)

هر دو لیست حاکی از آن است که اکثریت قریب به اتفاق آسیب پذیریهای بحرانی طبقه بندی شده برای اپلیکیشنهای وب ثبت میشوند. طبق اطلاعات منبع باز، آسیب پذیریها در برنامههای کاربردی وب واقعاً حیاتیترین هستند چرا که شامل نرمافزارهایی میشوند که میتوانند به دادههای حساس دسترسی داشته باشند، مانند سیستم اشتراک فایل، کنسولهایی که دسترسی VPN را کنترل میکنند و سیستمهای ابری و اینترنت اشیا.

آمار بهره برداری از آسیب پذیریها

این بخش، آمار بهره برداری از آسیب پذیریها در سه ماهه دوم 2024 را ارائه میدهد که از منابع باز و تله متری داخلی کسپرسکی به دست آمده است.

اکسپلویتها، نرم افزارهای بسیار گران قیمتی هستند. عمر مفید آنها را میتوان در روز و حتی ساعت شمارش کرد اما ایجاد آنها یک فرآیند طولانی است که بسته به نوع بهره برداری متفاوت میباشد. ما در ادامه، آماری از محبوبترین پلتفرمهایی که کاربران توسط اکسپلویتها مورد حمله قرار گرفتهاند، ارائه کردهایم.

بهره برداری از آسیب پذیری ویندوز و لینوکس

ما از ابتدای سال تا کنون، شاهد رشد تعداد اکسپلویتهای ویندوزی بودهایم که عمدتاً توسط ایمیلهای فیشینگ و ایجاد دسترسی اولیه به سیستمهای کاربر مورد استفاده قرار میگیرند. از جمله محبوبترین اکسپلویت ها میتوان به اکسپلویتهای مجموعه Microsoft Office آسیب پذیری اشاره کرد:

- CVE-2018-0802 – آسیب پذیری اجرای کد از راه دور در کامپوننت Equation Editor

- CVE-2017-11882 – یکی دیگر از آسیب پذیری های اجرای کد از راه دور در Equation Editor

- CVE-2017-0199 – آسیب پذیری اجرای کد از راه دور در Microsoft Office و WordPad

CVE-2021-40444 – آسیب پذیری اجرای کد از راه دور در کامپوننت MSHTML

توجه داشته باشید که به دلیل الگوهای شناسایی مشابه، اکسپلویتهای طبقه بندی شده مانند CVE-2018-0802 و CVE-2021-40444 ممکن است شامل مواردی برای آسیب پذیری های CVE-2022-30190 (اجرای کد از راه دور در ابزار تشخیصی پشتیبانی مایکروسافت (MSDT) ) و CVE-2023-36884 (اجرای کد از راه دور در کامپوننت جستجوی ویندوز) نیز باشند که همچنان هم به عنوان یک تهدید قابل اکسپلویت باقی ماندهاند.

همانطور که لینوکس در بخش شرکتی رشد میکند، از نظر اکسپلویت نیز این رشد ادامه مییابد. اکسپلویت های اصلی لینوکس برخلاف ویندوز، کرنل را هدف قرار میدهند:

- CVE-2022-0847 – آسیب پذیری افزایش سطح دسترسی در کرنل لینوکس

- CVE-2023-2640 – آسیب پذیری افزایش سطح دسترسی در کرنل اوبونتو

- CVE-2021-4034 – آسیب پذیری افزایش سطح دسترسی در ابزار pkexec که برای اجرای دستورات به عنوان کاربر دیگر استفاده میشود.

اغلب اکسپلویتهای لینوکس مربوط به افزایش سطح دسترسی هستند و میتوان از آنها برای ایجاد تداوم دسترسی و اجرای کدهای مخرب در سیستم استفاده کرد. این ممکن است به آن دلیل باشد که مهاجمان اغلب سرورهای لینوکس را هدف قرار میدهند که برای به دست آوردن کنترل آنها به سطح دسترسی بالایی نیاز دارند.

رایجترین اکسپلویت ها

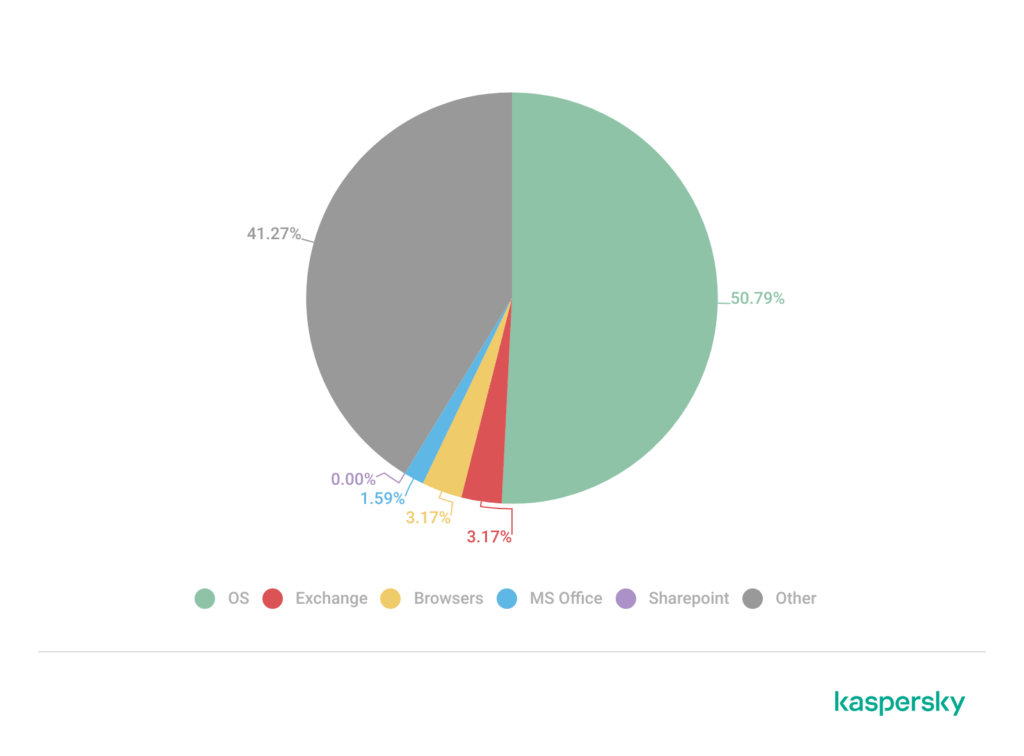

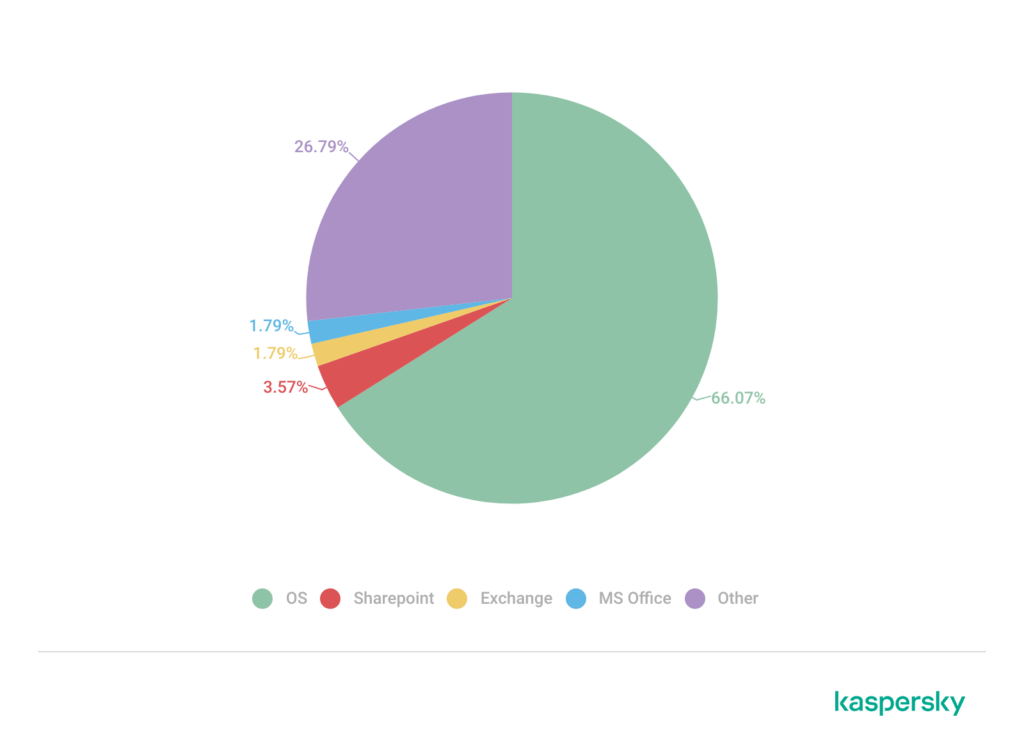

ما در سه ماهه دوم سال ۲۰۲۴ شاهد تغییری در توزیع آسیب پذیریهای بحرانی بودیم که اکسپلویتهای عمومی برای آنها وجود دارد.

سهم اکسپلویتها در سیستم عاملها در سه ماهه دوم نسبت به سه ماهه اول افزایش یافته است. این به دلیل آن است که محققان تمایل دارند PoCها را تا پیش از کنفرانسهای امنیت سایبری فصل تابستان منتشر کنند. از این رو، بسیاری از اکسپلویتهای سیستم عامل در سه ماهه دوم منتشر شدهاند.

علاوه بر این، سهم اکسپلویتهای آسیب پذیریهای شیرپوینت مایکروسافت در طول دوره گزارش افزایش یافته است اما تقریباً هیچ اکسپلویت جدیدی برای مرورگرها وجود ندارد.

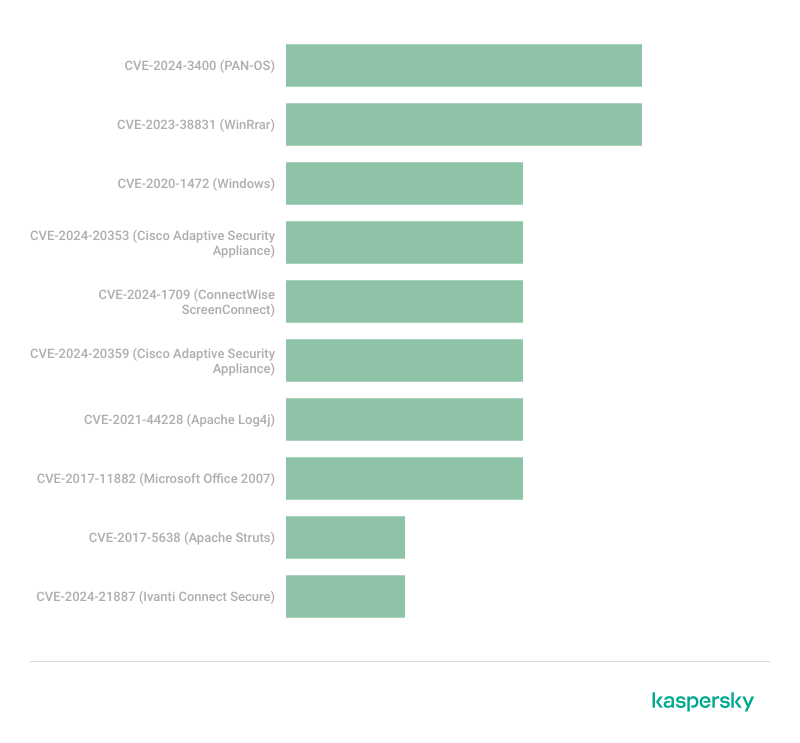

بهره برداری از آسیب پذیری در حملات APT

کارشناسان کسپرسکی طی تجزیه و تحلیلی، بررسی کردند که کدام آسیب پذیریها بیشتر در تهدیدات APT استفاده میشوند. رتبه بندی زیر بر اساس تله متری، تحقیقات و منابع باز کسپرسکی است.

اگرچه فهرست آسیب پذیریهای رایج در حملات APT در مقایسه با سه ماهه اول کاملاً متفاوت است، اما مهاجمان اغلب از همان نوع راهحلهای نرمافزاری یا سختافزاری (مانند خدمات دسترسی از راه دور، مکانیزمهای کنترل دسترسی و برنامههای آفیس) برای دسترسی به شبکههای داخلی سازمانها استفاده میکنند.

بهره برداری از درایورهای آسیب پذیر برای حمله به سیستم عاملها

این بخش به بررسی اکسپلویت های عمومی میپردازد که از درایورهای آسیب پذیر برای حمله به سیستم عامل ویندوز و نرم افزار آن استفاده میکنند.

هکرها از درایورهای آسیب پذیر به عنوان بخشی از تکنیک «BYOVD » (یا Bring You Own Vulnerable Driver) استفاده میکنند. این شامل نصب یک درایور آسیب پذیر پچ نشده بر روی سیستم هدف میشود تا منجر به افزایش سطح دسترسی در سیستم عامل قربانی گردد.

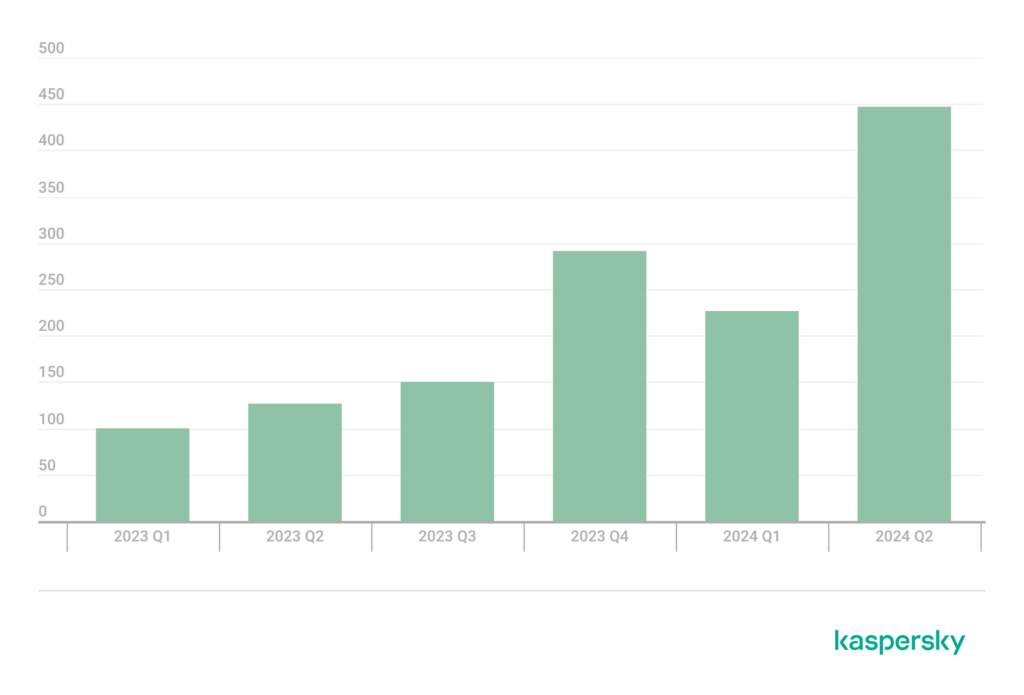

روند صعودی استفاده از درایورهای آسیب پذیر برای حمله به سیستم عاملهای ویندوز با هدف افزایش سطح دسترسی و دور زدن مکانیزمهای امنیتی از سال 2023 مشاهده شده است. نمونهای از آن نیز آسیب پذیری CVE-2024-38193 میباشد که در Patch Tuesday ماه آگوست ۲۰۲۴ برطرف شد.

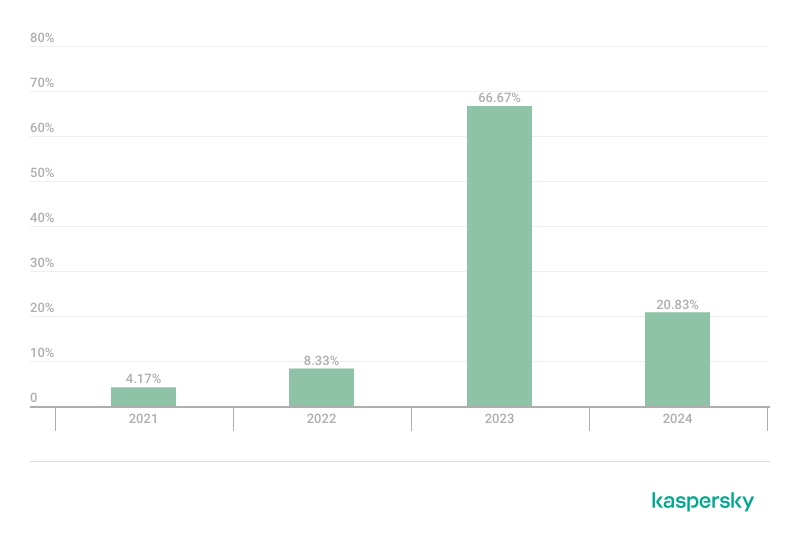

ابزار حمله BYOVD

درایورهای آسیب پذیر، یک مشکل جدی برای امنیت سیستم عامل به شمار میآیند. ما از سال 2021، شاهد پیدایش 24 ابزار آنلاین برای کنترل درایورهای آسیب پذیر در زمینه افزایش سطح دسترسی و حمله به فرآیندهایی همچون راه حلهای امنیتی داخلی و شخص ثالث بودهایم.

همانطور که مشاهده میشود، در سال 2023، ابزارهای حمله BYOVD بیش از سالهای دیگر بوده است.

بررسی برخی درایورهای آسیب پذیری

این بخش اطلاعاتی در خصوص برخی درایورهای آسیب پذیر که در سه ماهه دوم سال 2024 ثبت شدهاند، ارائه میدهد.

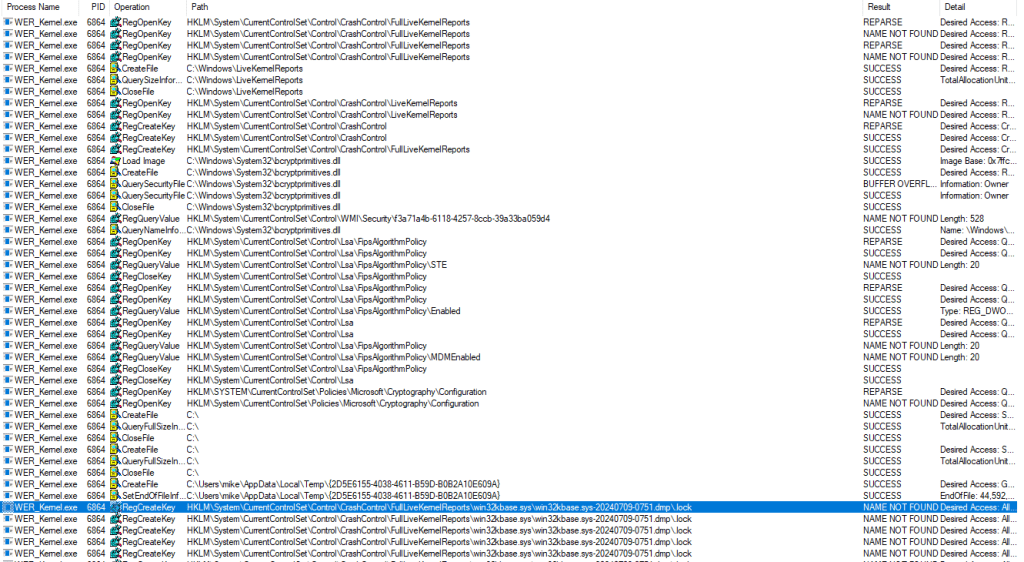

CVE-2024-26169 (WerKernel.sys)

Werkernel.sys یک درایور برای زیرسیستم (subsystem) گزارش خطای ویندوز (WER) است که ارسال پیامهای خطا را مدیریت میکند. CVE-2024-26169 یک آسیب پذیری روز صفر است که در طی بررسی یک رخداد مرتبط با حمله باج افزاری کشف شد.

این آسیب پذیری به هر کاربر اجازه میدهد تا با درایور تعامل داشته باشد به عنوان مثال، مقدار کلید رجیستری HKLM\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\WerFault.exe را بازنویسی میکند. این کلید، دادههای مربوط به برنامهای را که مسئول رسیدگی به خطا برای برنامههای کاربردی در ویندوز است، ذخیره میکند.

اکسپلویت تلاش میکند تا کارهای مقدماتی را برای ایجاد کلیدهای رجیستری خاص انجام دهد که به فایل اجرایی مشخص شده در رجیستری اجازه خواهد داد تا با سطح دسترسی کاربر SYSTEM، راه اندازی مجدد شوند. خود این اکسپلویت بر اساس آسیب پذیری race condition است. از این رو، موفقیت آن بستگی به سیستمی دارد که در آن راهاندازی میشود.

CVE-2024-26229 (csc.sys)

Csc.sys یکی دیگر از درایورهای ویندوز است که به سرویس CSCویندوز مربوط میشود. این درایور مسئول کش کردن دادهها در سمت کلاینت است. CVE-2024-26229 یک آسیب پذیری افزایش سطح دسترسی میباشد. این آسیب پذیری دارای باگ کد غیر ایمن در درایورهای سیستم عامل است.

تنها چند روز پس از انتشار اطلاعات مربوط به این آسیب پذیری در پورتال مایکروسافت، یک PoC منتشر شد که به صورت آنلاین توزیع گردید و برای فرمتها و فریمورکهای مختلف تست نفوذ بازنویسی شد. استفاده از این اکسپلویت بسیار آسان است.

این آسیب پذیری با استفاده از IOCTL ایجاد میشود، به این معنا که روش ارتباط با درایور آسیب پذیر از بسیاری جهات شبیه به روش حمله BYOVD است. هدف الگوریتم اصلی اکسپلویت، اصلاح ساختار PRIMARY_TOKEN فرآیند اجرا شده توسط کاربر است.

CVE-2024-4577 (PHP CGI)

آسیب پذیری CVE-2024-4577 از دور زدن اعتبارسنجی پارامترهای ارسال شده به برنامه وب ناشی میشود. این آسیبپذیری اساساً، وجود دارد چرا که PHP در حالت CGI ممکن است به طور کامل کاراکترهای خطرناک را برای صفحات در برخی از زبانها تأیید نکند. مجرمان سایبری میتوانند از این ویژگی برای انجام یک حمله تزریق فرمان سیستم عامل (OS command injection) استاندارد استفاده کنند.

مشکل اعتبار سنجی در سیستمهایی رخ میدهد که از تنظیمات زبان زیر استفاده میکنند:

- چینی سنتی (صفحه کد 950)

- چینی ساده شده (صفحه کد 936)

- ژاپنی (کد صفحه 932)

توجه داشته باشید که حالت CGI امروزه چندان محبوب نیست، اما میتوان آن را در محصولاتی مانند وبسرورهای XAMPP یافت.

نکات و توصیهها

آسیب پذیریها و اکسپلویتهای کاربردی از نظر کیفیت و کمیت، هر سه ماه یک بار به رشد خود ادامه میدهند و هکرها، راههایی برای بازگرداندن آسیب پذیریهای اصلاح شده پیدا میکنند. برای ایمن ماندن در برابر این اکسپلویتها، میبایست:

- به سرعت به تغییرات تهدیدات واکنش نشان داد.

- زیرساختهای خود را به طور کامل درک و نظارت کرد و آنها را ایمن نگاه داشت.

- مدیریت پچ، برای شناسایی و حذف سریع آسیب پذیریهای زیرساخت، از جمله درایورهای آسیب پذیری که توسط مهاجمان وارد شبکه شدهاند، راهکار مؤثری است.

- استفاده از راهحلهای امنیتی جامع نیز منجر به حفاظت قوی از ایستگاههای کاری و همچنین تشخیص زود هنگام حملات و جلوگیری از آنها با هر سطح پیچیدگی میشود.