این مقاله بر اساس تحقیقات Marcelo Rivero، متخصص باجافزار شرکت Malwarebytes تهیه شده است که اطلاعات منتشر شده باجافزارها را در سایتهای دارک وب رصد میکند. «حملات شناخته شده» در این گزارش، به مواردی اطلاق میگردد که قربانی هیچگونه باجی را پرداخته نکرده است. گزارش پیش رو، وضعیت باج افزار در ژانویه ۲۰۲۴ را مورد بررسی قرار داده است.

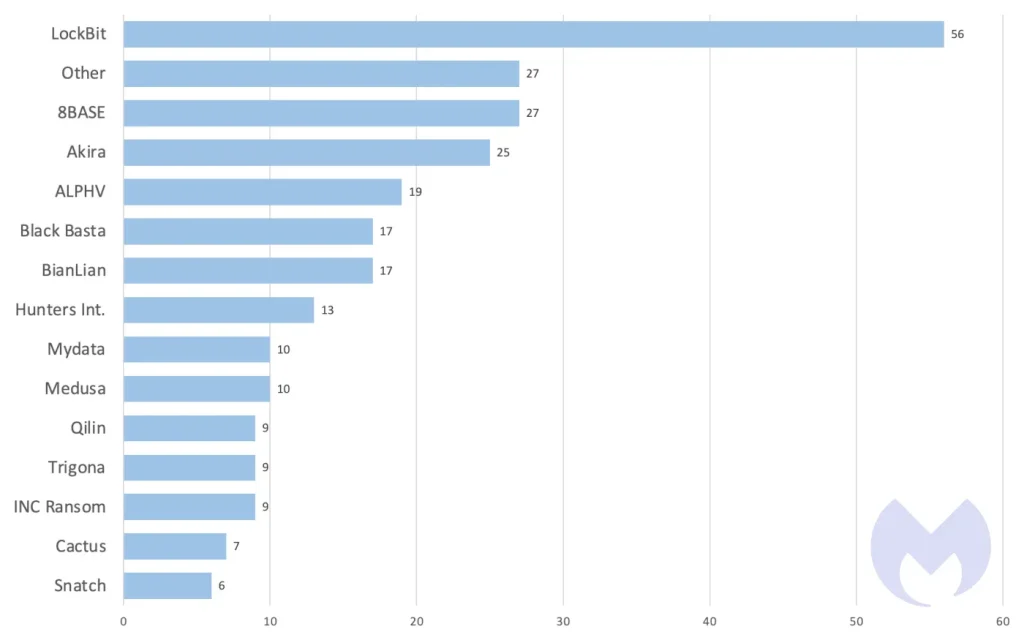

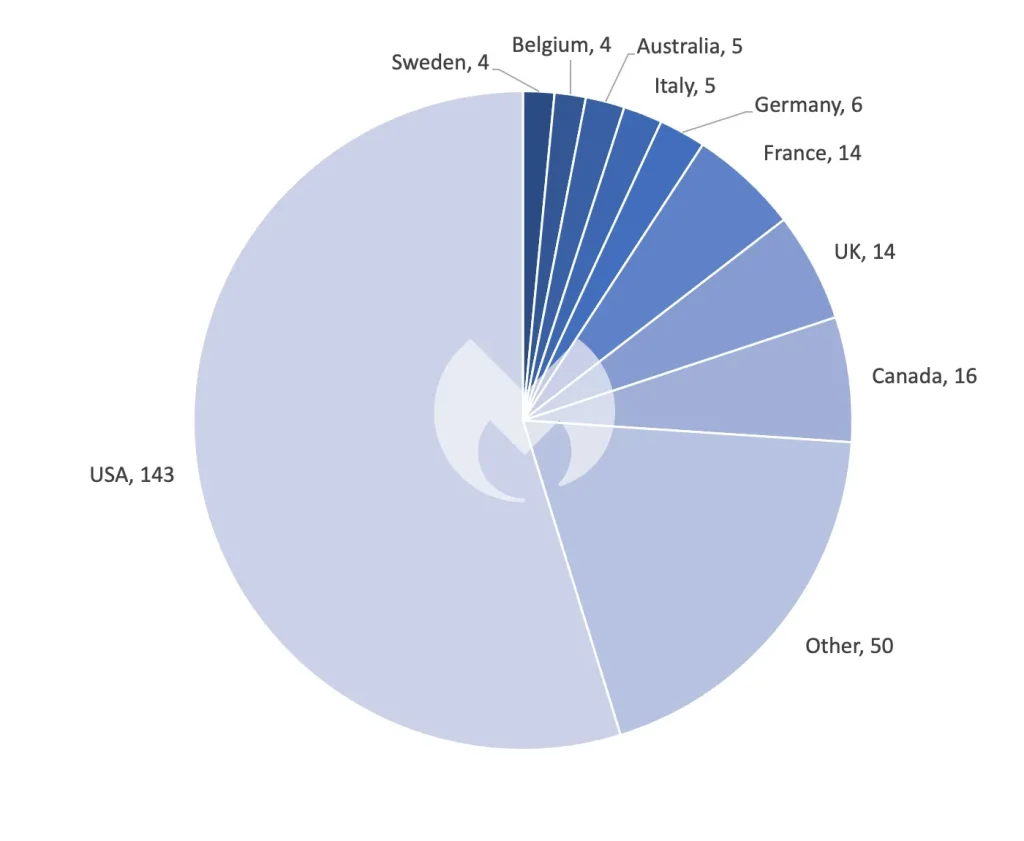

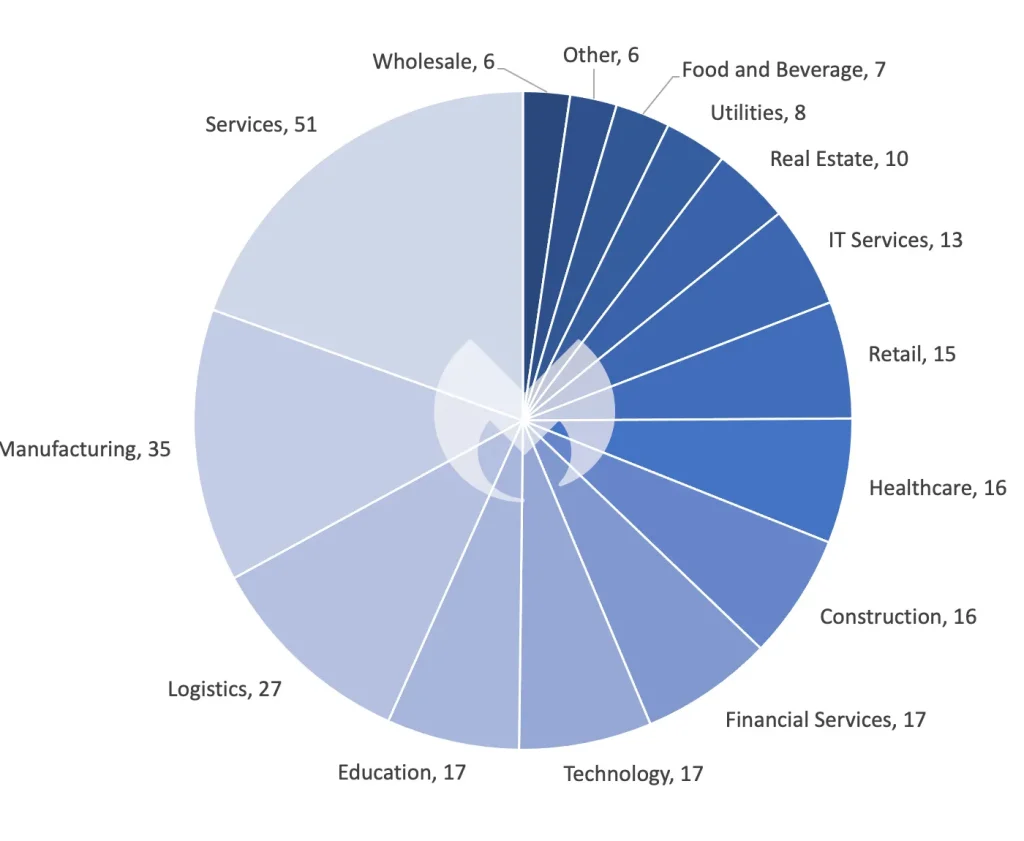

Malwarebytes گزارش کرده است که در ماه ژانویه، مجموعاً 261 قربانی باجافزار را به ثبت رسانده است که کمترین تعداد حملات از فوریه 2023 میباشد. این یک رخداد طبیعی است، چرا که دادههای گذشته حاکی از آن هستند که ماه ژانویه، یکی از آرامترین دورههای فعالیت باجافزارها است.

ژانویه 2024، شاهد رویداد جالبی بود؛ این که یک سری “محققان امنیتی کلاهبردار” سعی داشتند قربانیان باج افزار را فریب دهند تا گمان کنند میتوانند داده های ربوده شده خود را بازیابی کنند. هدف از این کلاهبرداریها که به عنوان حملات «اخاذی» توصیف میشوند، وادار ساختن قربانیان به پرداخت بیت کوین برای ارائه کمک فرضی است.

دو نمونه از این حملات، قربانیان باجافزارهای Royal و Akira را هدف قرار بودند، اما مشخص نیست که آیا محققان امنیتی جعلی بخشی از این گروهها هستند یا خیر. احتمال میرود که آنها یک گروه حاشیهای هستند که به سادگی از این فرصت استفاده کردهاند تا از قربانیانی که قبلاً توسط این گروهها مورد هدف قرار گرفتهاند، سوء استفاده کنند.

بیایید با استفاده از دو سناریو و با فرض اینکه اخاذیها واقعا کار Royal یا Akira بوده است، این رویداد را تحلیل کنیم.

در سناریوی اول، Royal یا Akira دادهها را میربایند که باعث میشود قربانی برای بازپسگیری دادهها باج پرداخت کند.Royal یا Akira سپس، یک گروه دیگر را به سراغ همان قربانی میفرستد که مدعی است میتواند دادههای ربوده شده را حذف کند. این سناریو بسیار بعید است، زیرا اعتبار Royal را از منظر قربانی تضعیف میکند و به آن لطمه میزند.

در سناریوی دوم، Royal یا Akira دادهها را میربایند، اما قربانی هنوز هزینه حذف را پرداخت نکرده است. این گروه سپس پیشنهاد میدهد که دادهها را با دریافت هزینه، بازیابی خواهد کرد. این مخمصه، قربانی را وادار میکند که انتخاب کند به چه کسی اعتماد کند و احتمالاً تصمیم میگیرد که منطقیتر عمل کرده و به Royal اطمینان کند چرا که آنها انگیزه بیشتری برای حفظ ظاهر و جلب اطمینان دارند. از این رو، ماجرا به یک پرونده اخاذی دوگانه معمولی تبدیل میشود، اما با یک مرحله اضافی غیر ضروری.

“گروه باج افزار اولیه” در مورد اول، هیچ اهرمی برای دور دوم اخاذی بدون مخالفت با ادعاهای خود و آسیب رساندن به شهرت خود ندارد و در سناریوی دوم، گروه باجافزار اولیه فقط کار بیشتری را برای به دست آوردن همان نتیجه انجام میدهد، یعنی پرداخت برای حذف دادهها.

هیچ یک از گزینه ها ارتباط تضمین شدهای را با مهاجمان اصلی ارائه نمیدهند.

در دیگر اخبار ماه ژانویه، مرکز ملی امنیت سایبری بریتانیا (NCSC) گزارشی منتشر کرد که نشان میدهد هوش مصنوعی، حجم و شدت حملات باجافزاری را در دو سال آینده، بهویژه از طریق کاهش موانع ورود هکرهای تازهکار، افزایش خواهد داد.

یک مثال ساده، یک شرکت وابسته است که از هوش مصنوعی مولد برای ایجاد ایمیلهای فیشینگ متقاعدکنندهتر استفاده میکند. این امر میتواند نیاز شرکتهای وابسته به کارگزاران دسترسی اولیه را به منظور دسترسی به شبکهها کاهش دهد و منجر به حملات بیشتر توسط افرادی شود که با سرمایهگذاری اولیه کمتر فریفته میشوند.

با این حال، به طور کلی، ما باید در مورد این پیش بینیها محتاط باشیم. همانطور که گزارش NCSC نشان میدهد، گنجاندن هوش مصنوعی در جرایم سایبری به ویژه برای کشف خودکار آسیب پذیریها یا استخراج کارآمد دادههای ارزشمند، بسیار پیچیده و پرهزینه خواهد بود. برای گروههای بزرگی مانند LockBit و CL0P که عملیاتهای چند میلیون دلاری را مدیریت میکنند، اتخاذ این پیشرفتهای هوش مصنوعی ممکن است امکانپذیرتر باشد، اما هنوز برای حدس و گمان خیلی زود است.

از نظر کارشناسان Malwarebytes، گروههای RaaS در کوتاه مدت فعالیتهای فعلی خود را حفظ خواهند کرد. مطمئناً هوش مصنوعی روشها و تکنیکهای جدیدی را برای مجرمان سایبری معرفی خواهد کرد، اما اصول اصلی گروههای باجافزار بر اساس دسترسی، اهرم و سود، در آینده قابل پیشبینی و بدون تغییر باقی خواهند ماند.

ماه ژانویه همچنین شاهد آن بود که وابستگان باج افزار Black Basta از یک کمپین فیشینگ جدید با هدف ارائه یک لودر نسبتاً جدید به نام PikaBot استفاده کرده بودند.

PikaBot، جایگزینی ظاهری برای بدافزار بدنام OakBot، یک ابزار دسترسی اولیه است و به نظر میرسد شروع استفاده از آن توسط گروههای باج افزار زمان زیادی نبرده است.

Jérôme Segura، محقق ThreatDown Intelligence، اظهار داشته است که یک زنجیره توزیع متداول برای PikaBot، معمولاً با یک ایمیل (در یک رشته از قبل ربوده شده) آغاز میشود که حاوی لینک به یک وب سایت خارجی است؛ سپس کاربران فریفته میشوند تا یک فایل آرشیو فشرده حاوی جاوا اسکریپت مخرب را دانلود کنند که Pikabot را از یک سرور خارجی دانلود خواهد کرد.

از آنجایی که این خبر برای اولین بار است که شنیده میشود PikaBot به طور عمومی با هر گونه عملیات باجافزاری مرتبط شده است، میتوان فرض کرد که این بدافزار به طور فعال توسط گروههای دیگر نیز مورد استفاده قرار گرفته و یا به زودی قرار خواهد گرفت.

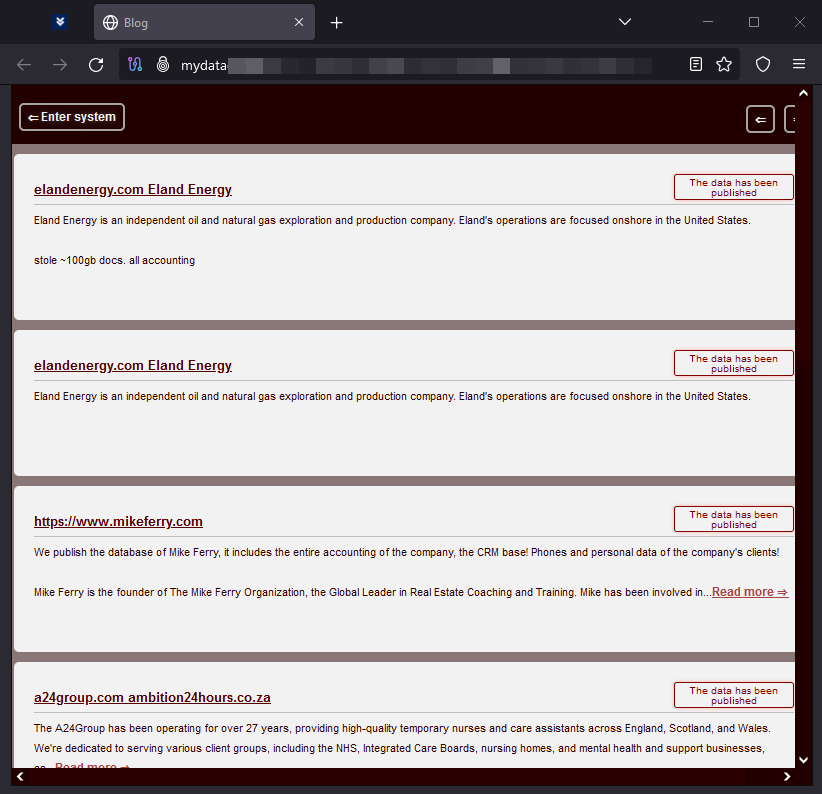

سایت انتشار داده جدید MYDATA

Mydata یک سایت جدید افشای اطلاعات از باج افزار Alpha است، گروهی متمایز که نباید با باج افزار ALPHV اشتباه گرفته شود. این سایت، اطلاعات 10 قربانی را در ماه ژانویه منتشر کرده است.

جلوگیری از باج افزار

مبارزه با باجافزارها، نیازمند یک استراتژی امنیتی لایهای است. فناوری که به طور پیشگیرانه گروهها را از سیستم شما دور نگه میدارد عالی است اما کافی نیست. مهاجمان باجافزار سادهترین نقاط ورود را هدف قرار میدهند. به عنوان مثال، مهاجمان ممکن است ابتدا ایمیلهای فیشینگ را امتحان کنند، سپس پورتهای RDP را باز کرده و اگر ایمن باشند، از دیگر آسیبپذیریهای اصلاح نشده سوء استفاده نمایند. امنیت چند لایه به منظور سختتر کردن نفوذ و شناسایی مهاجمان، الزامی است.

فناوریهایی مانند حافظت از Endpoint و مدیریت آسیبپذیری و وصلههای امنیتی اولین مکانیزمهای دفاعی هستند که احتمال نفوذ را کاهش میدهند. شناسایی Endpoint و پاسخ به تهدیدات (EDR) به منظور شناسایی و حذف تهدیدات پیش از وقوع آسیب بسیار حیاتی است.

بطور خلاصه بهترین راهکارها به شرح زیر میباشند:

- مسدود نمودن شکلهای رایج ورود. ایجاد طرحی برای وصله سریع و به موقع آسیبپذیریها در سیستمهای متصل به اینترنت؛ غیرفعال یا سخت کردن دسترسی از راه دور مانند RDP و VPN بسیار ضروری و حائز اهمیت میباشد.

- بهره گیری از نرم افزار امنیت endpoint میتواند در شناسایی بدافزارها کمک شایانی داشته باشد.

- تشخیص نفوذ با بخشبندی شبکهها و تخصیص حقوق دسترسی محتاطانه، کار مهاجمان وبدافزارها را در داخل سازمان دشوار میسازد. از این رو بهتر است از EDR یا MDR به منظور تشخیص فعالیتهای غیرعادی پیش از وقوع حمله استفاده کرد.

- متوقف ساختن رمزگذاریهای مخرب، یکی دیگر از راهکارهای پیشنهادی است. نرمافزارهای MDR و EDR از چندین تکنیک تشخیص مختلف برای شناسایی باجافزار و بازگشت باجافزار به منظور بازیابی فایلهای سیستم آسیب دیده استفاده میکنند.

- پشتیبان گیری آفلاین و خارج از سایت بصورت دورهای و منظم از جمله توصیههای امنیتی است. پشتیبانگیریها بایستی خارج از سایت و بصورت آفلاین، دور از دسترس مهاجمان نگهداری شوند.

پس از شناسایی اولین نشانههای حمله میبایست نسبت به متوقف ساختن آن اقدام کرد و هر اثری از مهاجمان، بدافزارها، ابزارها و روشهای ورود آنها را حذف نمود تا حمله مجدد صورت نگیرد.

برای مشاهده مقاله ماه دسامبر 2023 اینجا کلیک کنید.

منبع

https://www.malwarebytes.com/blog/business/2023/02/ransomware-in-february-2023