امنیت سیستمهای کنترل صنعتی (ICS)، حوزه مهمی است که شامل حفاظت از سیستمهای اتوماسیون صنعتی، سخت افزار و نرم افزارهای یکپارچه طراحی شده برای نظارت و کنترل بر علمکرد ماشین آلات و دستگاههای صنعتی میشود.

مقاله پیش رو، با استناد به گزارش کسپرسکی چشم انداز تهدیدات سیستمهای اتوماسیون صنعتی را در نیمه دوم سال 2024 مورد بررسی قرار داده است.

آمار تهدیدات کلی

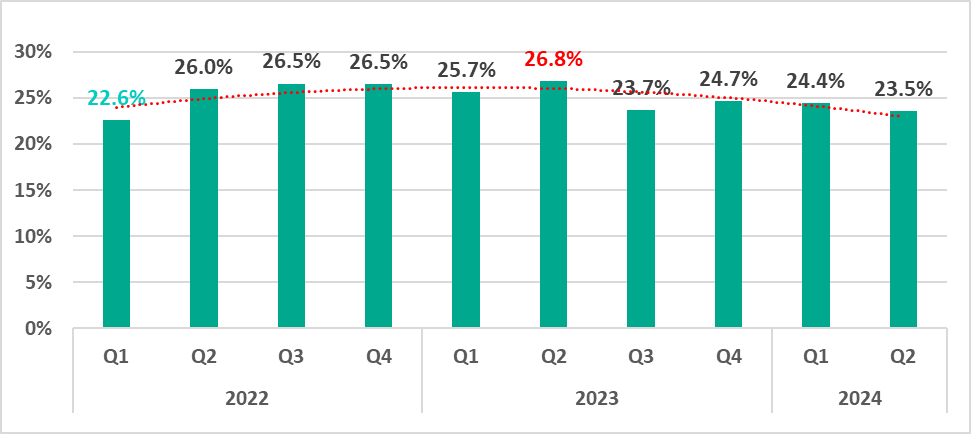

درصد رایانههای ICS که در سه ماهه دوم سال 2024، آبجکتهای مخرب بر روی آنها مسدود شدهاند نسبت به سه ماهه قبل، 0.9 درصد کاهش یافته و به 23.5 درصد رسیده است. این رقم نسبت به مدت مشابه سال قبل یعنی سه ماهه دوم 2023، حدود 3.3 درصد کاهش داشته است.

رتبه بندی مناطق

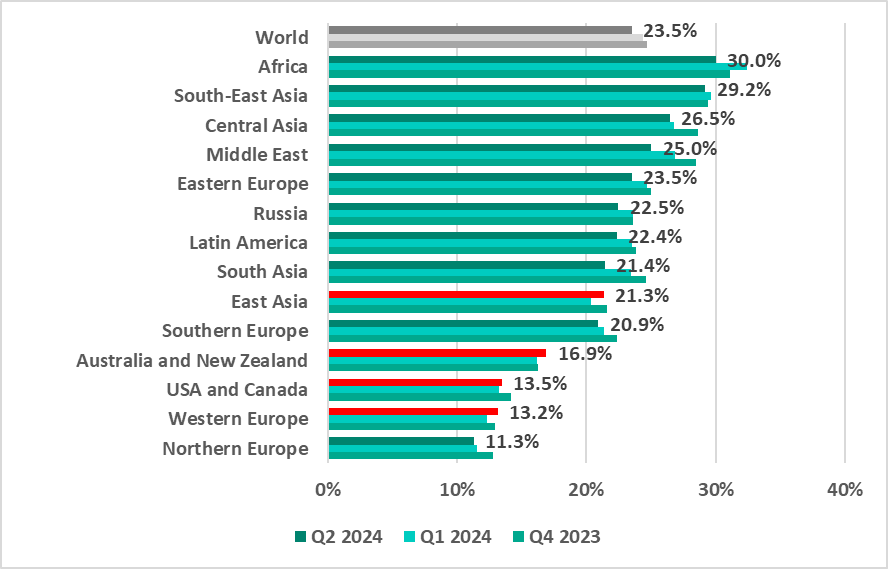

درصد رایانههای ICS که آبجکتهای مخرب بر روی آنها مسدود شدهاند در بیشتر مناطق، در مقایسه با سه ماهه اول سال 2024 کاهش یافته است. این شاخص تنها در شرق آسیا (1.0 درصد)، اروپای غربی (0.8 درصد)، استرالیا و نیوزیلند (0.7 درصد) و ایالات متحده آمریکا و کانادا (0.2 درصد) با روند افزایشی رو به رو بوده است.

رتبه بندی صنایع

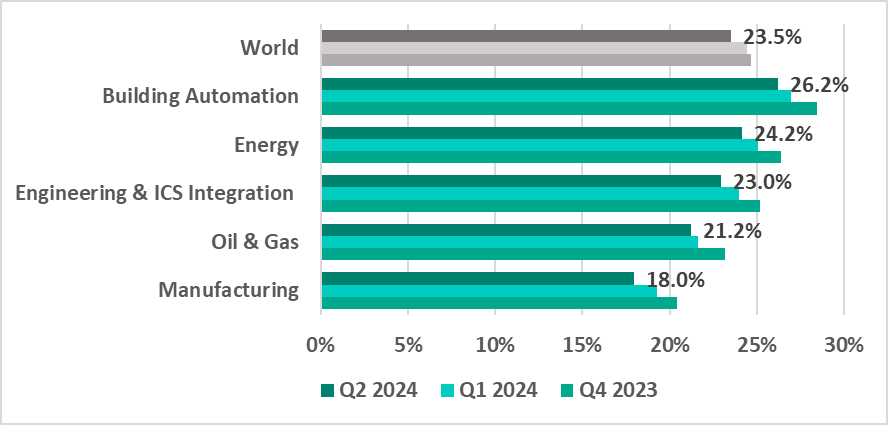

بخش اتوماسیون ساختمان همچنان از نظر درصد رایانههای ICS که آبجکتهای مخرب بر روی آن ها مسدود شدهاند، بر سایر صنایع مورد بررسی، پیشتاز است.

تنوع بدافزارهای شناسایی شده

راهحلهای امنیتی کسپرسکی در سه ماهه دوم سال 2024، تعداد 11,349 خانواده بدافزار مختف از دستههای متفاوت را در سیستمهای اتوماسیون صنعتی مسدود کردهاند.

تعداد رایانههای ICS که در سه ماهه دوم سال 2024 حملات باج افزاری بر روی آنها مسدود شدهاند، در مقایسه با سه ماهه قبل آن افزایش 1.2 برابری داشته است.

دسته بندی آبجکتهای مخرب براساس آمار و ارقام

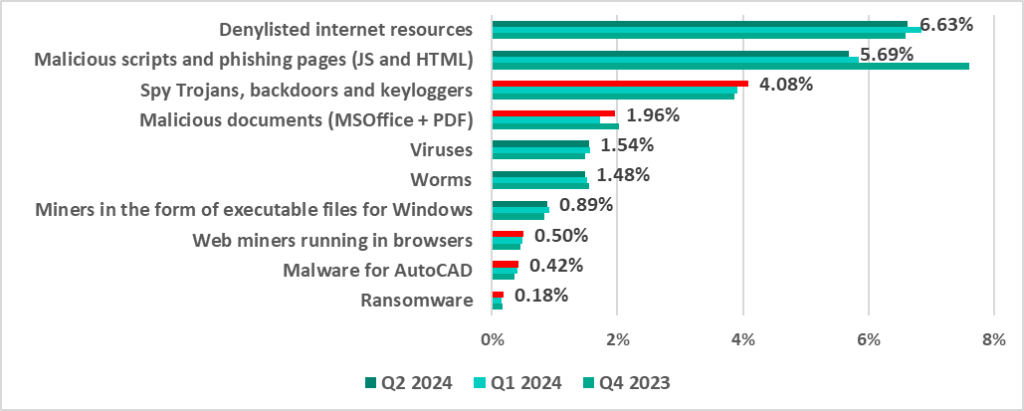

آبجکتهای مخرب مورد استفاده برای نفوذ اولیه

این دسته شامل منابع وب خطرناک، اسکریپتها و اسناد مخرب میباشد:

- منابع اینترنتی –63 درصد ( که نسبت به سه ماهه اول سال 2024 حدود 0.21 درصد کاهش داشته است)؛

- اسکریپتهای مخرب و صفحات فیشینگ (JS و HTML) – 69 (که نسبت به سه ماهه اول سال 2024 حدود 0.15 درصد کاهش یافته است)؛

- اسناد مخرب (MSOffice و PDF) – 1.96% (ه نسبت به سه ماهه اول سال 2024 حدود 0.24 درصد افزایش یافته است).

بدافزار مرحله بعدی

آبجکتهای مخربی که در ابتدا برای آلوده کردن رایانهها استفاده میشوند، بدافزار دیگری ( جاسوسافزار، باجافزار و ماینرها ) را به سیستم قربانیان تحویل میدهند. به عنوان یک قاعده کلی، هر چه درصد رایانههای ICS که بدافزار اولیه روی آنها مسدود شده است، بیشتر باشد، درصد بدافزار مرحله بعدی بالاتر خواهد بود.

- نرم افزارهای جاسوسی (تروجانهای جاسوسی، بکدورها و کیلاگرها) –08% (افزایش 0.18 درصدی)؛

- باج افزار –18% (افزایش 0.03 درصدی)؛

- ماینرها (در قالب فایلهای اجرایی برای ویندوز) – 0.89٪ (کاهش 0.03 درصدی).

بدافزارهای خود انتشار

بدافزارهای خود انتشار شامل کرمها (Worm) و ویروسها میشوند. کرمها و فایلهای آلوده به ویروس پیشتر برای نفوذ اولیه استفاده میشدند اما با تکامل عملکرد بات نت، ویژگیهای بدافزار مرحله بعدی را به خود گرفتند.

ویروسها و کرمها برای انتشار در شبکههای ICS به رسانههای انتقال پذیر (مانند usb)، فولدرهای شبکه، فایلهای آلوده از جمله فایلهای بک آپ و حملات تحت شبکه روی نرمافزارهای قدیمی وابسته هستند.

- کرم ها – 1.48٪ (کاهش 0.03 درصدی)؛

- ویروس ها – 1.54٪ (کاهش 0.02 درصدی).

بدافزار اتوکد (AutoCAD)

این دسته از بدافزارها معمولاً یک تهدید سطح پایین به شمار میآیند و از نظر درصد رایانههای ICS که این تهدید در آنها مسدود شده است، در آخرین رتبه قرار دارد.

- بدافزار اتوکد –42% (افزایش 0.01 درصدی).

منابع اصلی تهدید

اینترنت، کلاینتهای ایمیل و دستگاههای ذخیرهساز انتقال پذیر، منابع اصلی تهدیدات برای رایانهها در زیرساخت فناوری یک سازمان میباشند.