یک آسیب پذیری use-after-free در هدرهای اتصال HTTP در نسخه های 1.10.0 و 1.11.1 سرویس Tinyproxy شناسایی شده است. این آسیب پذیری بحرانی با شناسه CVE-2023-49606 دنبال میشود.

باگ use after free، یک آسیب پذیری مربوط به استفاده نادرست از حافظه پویا در طول عملیات برنامه میباشد. چنانچه برنامه پس از آزادسازی یک مکان حافظه، پوینترِ آن حافظه را پاک نکند، مهاجم خواهد توانست از خطا برای هک کردن برنامه استفاده نماید.

هدر HTTP میتواند منجر به استفاده مجدد از حافظه آزاد شده قبلی شود که در نهایت باعث تخریب حافظه میگردد و سرور را در معرض حملات اجرای کد از راه دور (RCE) قرار میدهد.

Tinyproxy یک سرور پروکسی HTTP و HTTPS منبع باز است که سریع، کوچک و سبک طراحی شده است. این پروکسی به طور خاص برای سیستم عامل های مشابه یونیکس طراحی شده است و معمولاً توسط مشاغل کوچک، ارائه دهندگان WiFi عمومی و کاربران خانگی استفاده میشود.

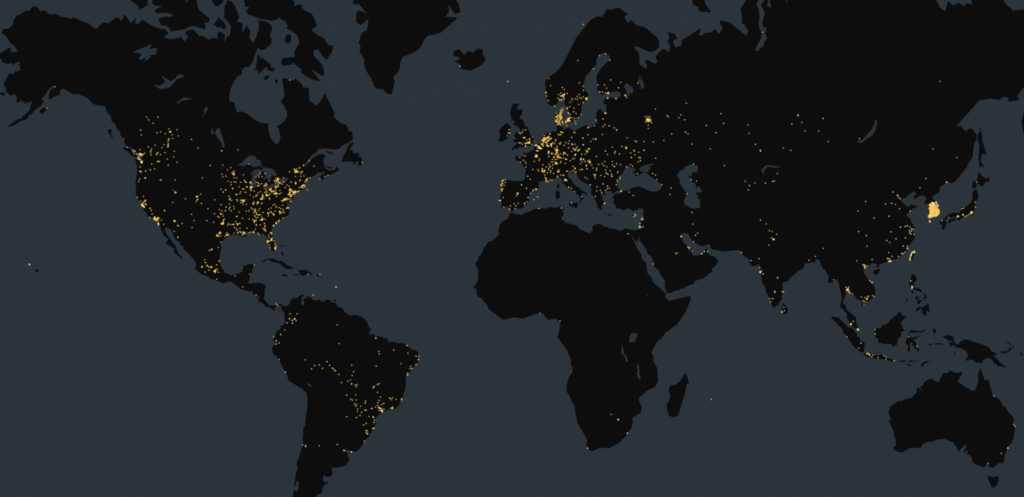

آسیب پذیری نسخه های 1.10.0 و 1.11.1 توسط سیسکو تالوس تائید شده است. نزدیک به ۵۲ هزار نمونه Tinyproxy متصل به اینترنت در برابر CVE-2023-49606 آسیب پذیر میباشند.

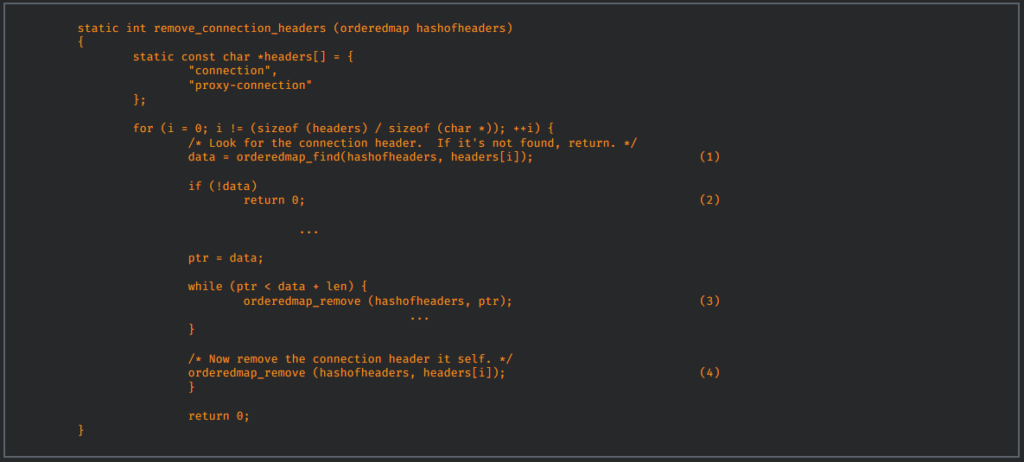

این آسیب پذیری در تابع remove_connection_headers() رخ میدهد، جایی که هدرهای خاص HTTP (Connection و Proxy-Connection) به درستی مدیریت نمیشوند و منجر به آزاد شدن حافظه و سپس دسترسی مجدد نادرست به آن خواهند شد.

این آسیب پذیری میتواند به راحتی توسط یک درخواست HTTP نادرست ساده (به عنوان مثال Connection: Connection) بدون نیاز به احراز هویت مورد سوء استفاده قرار گیرد.

Censys، چهارم ماه مِی ۲۰۲۴ گزارش داد که ۹۰,۰۰۰ سرویس Tinyproxy را به صورت آنلاین مشاهده کرده است که حدود 57٪ از آنها در برابر CVE-2023-49606 آسیب پذیر میباشند.

بیشترین تعداد پروکسی های آسیب پذیر در ایالات متحده (۱۱،۹۴۶)، کره جنوبی (۳,۷۳۲)، چین (675)، فرانسه (300) و آلمان (150) قرار دارند.

توسعه دهندگان Tinyproxy ، اصلاحات امنیتی را در نسخه ۱.۱۱.۲ منتشر کردند که از طریق گیت هاب قابل دسترس میباشد.