یک اکسپلویت اثبات مفهوم ([1]PoC) برای آسیب پذیری بحرانی در محصول مدیریت اطلاعات و رویدادهای امنیتی ([2]SIEM) فورتینت[3] منتشر شده است. این آسیب پذیری پیشتر در ماه فوریه پچ شده بود.

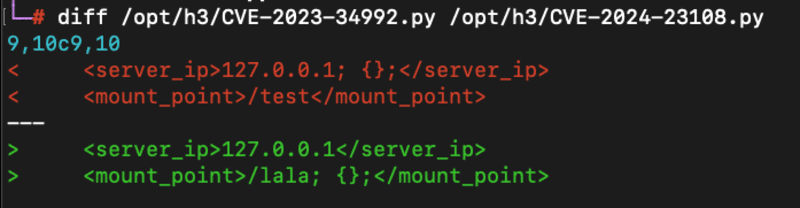

این نقص امنیتی (CVE-2024-23108)، یک آسیب پذیری تزریق فرمان است که توسط زک هانلی، متخصص آسیب پذیری Horizon3 کشف و گزارش شده است. CVE-2024-23108، امکان اجرای دستور از راه دور را به عنوان کاربر root بدون نیاز به احراز هویت فراهم میآورد.

خنثیسازی نامناسب چندگانه عناصر ویژه مورد استفاده در آسیبپذیری OS Command [CWE-78] در سوپروایزر FortiSIEM ممکن است به یک مهاجم غیرمجاز از راه دور اجازه دهد تا دستورات غیرمجاز را از طریق درخواستهای API ساخته شده اجرا کند.

CVE-2024-23108، نسخه های ۶.۴.۰ و بالاتر FortiClient FortiSIEM را تحت تاثیر قرار میدهد. این آسیب پذیری به همراه یک آسیب پذیری RCE دیگر (CVE-2024-23109 با شدت ۱۰/۱۰) در هشتم فوریه پچ گردید.

تیم حمله Horizon3، بیست و هشتم مِی ۲۰۲۴، بیش از سه ماه پس از اینکه فورتینت بهروزرسانیهای امنیتی را برای رفع این نقص امنیتی منتشر کرد، یک اکسپلویت اثبات مفهوم (PoC) به همراه تحلیل فنی به اشتراک گذاشت.

این اکسپلویت، منجر به اجرای دستورات به عنوان کاربر root در هر دستگاه FortiSIEM متصل به اینترنت پچ نشده، خواهد شد. از این رو، توصیه میشود هر چه سریعتر آخرین نسخه FortiClient FortiSIEM دریافت و نصب گردد.

[1] proof-of-concept

[2] security information and event management

[3] Fortinet