آوریل ۲۰۲۴ بود که گزارش شد بخش کامنت یا نظرات GitHub برای توزیع بدافزار با استفاده از URLهای مخازن مایکروسافت مورد سوء استفاده قرار گرفته است. اکنون پس از گذشت حدود ۴ ماه، اتفاقی مشابه آن مجددا تکرار شده است.

بخش کامنت بسیاری از پروژههای GitHub برای توزیع بدافزار رباینده اطلاعات Lumma Stealer در قالب ارسال پچهای آلوده به بدافزار مورد سوء استفاده قرار گرفته است.

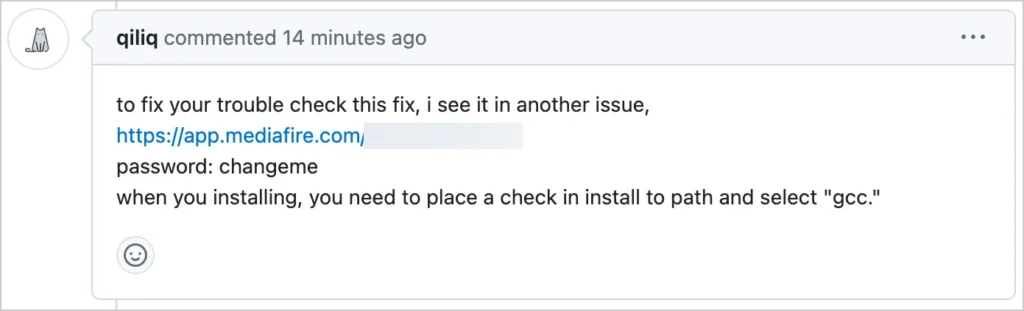

این حملات ابتدا توسط یکی از همکاران کتابخانه teloxide rust گزارش شد که در Reddit اعلام کرد که آنها پنج نظر مختلف در مشکلات GitHub خود دریافت کردهاند که وانمود میکردند نسخه پچ نرم افزار هستند اما در واقع آلوده به بدافزار بودند.

بررسیهای بیشتر توسط BleepingComputer منجر به شناسایی هزاران نظر مشابه شد که برای طیف گستردهای از پروژهها در GitHub ارسال شده بودند که همگی راهحلهای جعلی را برای سؤالات دیگران ارائه کرده بودند.

این راه حلها به کاربران پیشنهاد میکردند تا یک آرشیو محافظت شده با رمز عبور را از mediafire.com یا bit.ly دانلود کرده و فایل exe آن را اجرا کنند. رمز عبور مشاهده شده برای این آرشیو در تمامی نظرات، «changeme» بود! جالب است بدانید که بیش از ۲۹,۰۰۰ کامنت در مورد این بدافزار در یک دوره 3 روزه ارسال شده است!

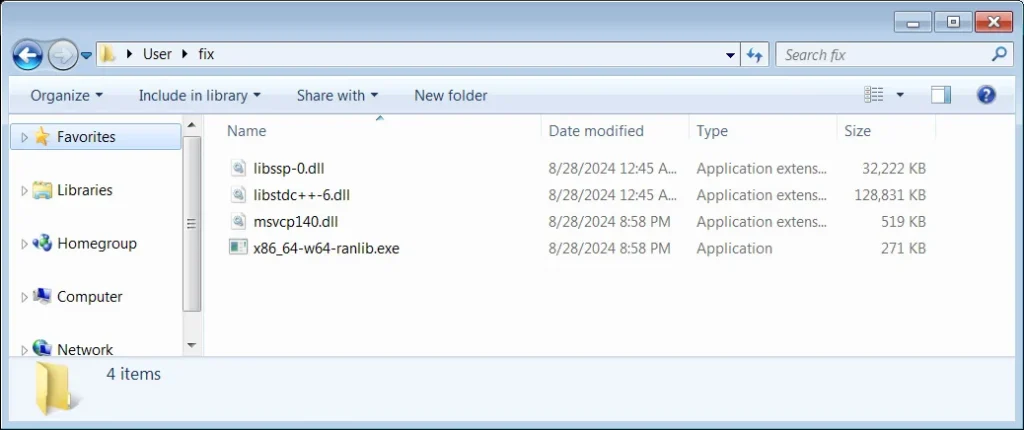

با کلیک بر روی لینک، بازدیدکنندگان به صفحه دانلود فایلی به نام ” fix.zip” هدایت میشوند که حاوی چند فایل DLL و یک فایل اجرایی به نام x86_64-w64-ranlib.exe است.

اجرای فایل اجرایی در Any.Run نشان میدهد که این بدافزار، Lumma Stealer است. Lumma Stealer یک بدافزار رباینده اطلاعات پیشرفته میباشد که هنگام اجرا، سعی میکند کوکیها، اطلاعات کاربری، رمز عبور، دادههای کارتهای اعتباری و تاریخچه مرورگر را از Google Chrome، Microsoft Edge، Mozilla Firefox و سایر مرورگرهای Chromium برباید.

این بدافزار همچنین میتواند کیف پولهای ارز دیجیتال، کلیدهای خصوصی و فایلهای متنی با نامهایی مانند seed.txt، pass.txt، ledger.txt، trezor.txt، metamask.txt، bitcoin.txt، word، wallet.txt، *.txt و pdf.* را برباید چرا که احتمالاً حاوی کلیدهای کریپتو و رمزهای عبور خصوصی هستند.

این دادهها در یک فایل آرشیو جمع آوری و برای مهاجم ارسال میشوند و سپس از این اطلاعات در حملات بعدی استفاده خواهد شد و یا در بازار جرایم سایبری (دارک وب) به فروش خواهند رسید.

در حالی که کارمندان GitHub این کامنتها را به محض شناسایی حذف کردند اما کاربران زیادی گزارش کردهاند که توسط این بدافزار آلوده شدهاند.

قربانیان بدافزار Lumma Stealer، میبایست رمز عبور همه حسابهای خود را با استفاده از یک رمز عبور منحصر به فرد برای هر سایت تغییر دهند و ارز دیجیتال خود را به یک کیف پول جدید منتقل کنند.

ماه جولای نیز، محققانCheck Point شبکه پیچیدهای از اکانتهای GitHub را شناسایی نمودند که بدافزار یا لینکهای مخرب را از طریق مخازن فیشینگ توزیع میکردند. این شبکه که Stargazers Ghost یا شبح ستارگان نام دارد از چندین اکانت تشکیل شده است و حداقل از ژوئن 2023 فعال میباشد.

شبکه Stargazers Ghost لینکهای مخرب و بدافزارها را توزیع میکند و اقدامات دیگری همچون ستاره گذاری، فورک کردن و اشتراک گذاری در مخازن مخرب را به انجام میرساند تا آنها را قانونی جلوه دهد.

Stargazers Ghost، یک عملیات بسیار پیچیده است که به عنوان یک سرویس توزیع بدافزار ([1]DaaS) عمل میکند. این سرویس به هکرها اجازه میدهد تا لینکهای مخرب یا بدافزارها را برای توزیع از طریق مخازن فیشینگ به اشتراک بگذارند.

Stargazer Goblin سیستمی را ایجاد کرده است که در آن صدها مخزن با استفاده از سه هزار اکانت جعلی فعالیت دارند. این اکانتهای ستارهدار، مشروعیت ظاهری خود را افزایش میدهند و احتمال بیشتری برای نمایش آنها در بخش پرطرفدار GitHub وجود دارد.

مشخص نیست که آیا حمله فعلی مرتبط با کمپین Stargazer Goblin میباشد و یا یک کمپین جدید است که توسط دیگر هکرها انجام شده است.

[1] Distribution-as-a-Service

منابع

مقالات پیشنهادی:

حذف مخازن GitHub توسط حملات Gitloker

GitLab تحت تأثیر نقص CDN به سبک GitHub قرار گرفت

Stargazers Ghost: شبکهای از اکانتهای GitHub برای ارائه بدافزار

بخش نظرات گیت هاب برای ارسال بدافزار مورد سوء استفاده قرار گرفت

آسیب پذیری بحرانی سرور Enterprise گیت هاب (CVE-2024-6800) پچ شد

عملیات GitCaught و سوء استفاده مجرمان سایبری از GitHub برای ارائه بدافزار

شناسایی پکیجهای jQuery تروجانیزه شده در مخازن کد npm ،GitHub و jsDelivr

آسیب پذیری ArtiPACKED، موجب افشای توکن های احراز هویت GitHub میشود