تیم تحقیقات موبایل McAfee اخیراً، نوع جدیدی از یک بدافزار اندرویدی را کشف کرده است که عبارات بازیابی کیف پولهای ارز دیجیتال را با اسکن تصاویر موجود در دستگاه کاربر که ممکن است حاوی آنها باشند، مورد هدف قرار میدهد. بدافزار SpyAgent از فناوری تشخیص کاراکتر نوری ([1]OCR) برای سرقت عبارات بازیابی مورد نظر از اسکرین شاتهای ذخیره شده در دستگاه تلفن همراه استفاده میکند.

عبارت بازیابی کیف پول ارز دیجیتال یا عبارت seed، مجموعهای از ۱۲ تا ۲۴ کلمه است که به عنوان یک کلید بک آپ برای کیف پول عمل میکند. این عبارات برای بازگرداندن دسترسی به کیف پولهای ارز دیجیتال و تمام وجوه آنها در صورت گم شدن دستگاه، آسیب رسیدن به دادهها یا انتقال کیف پول به دستگاه جدید استفاده میشوند.

این عبارات به شدت مورد توجه هکرها قرار دارند، چرا که اگر بتوانند به آنها دسترسی پیدا کنند، آنگاه خواهند توانست از آنها برای بازیابی کیف پولهای ارز دیجتال دیگران در دستگاههای خود بهره گیرند و تمام وجوه ذخیره شده در آنها را به سرقت برند.

از آنجایی که عبارات بازیابی 12 تا 24 کلمه هستند، به سختی به خاطر سپرده میشوند، به همین علت کیف پولهای ارز دیجیتال به کاربران پیشنهاد میدهند تا کلمات را ذخیره یا چاپ کنند و آنها را در مکانی امن ذخیره نمایند.

برخی افراد نیز برای سهولت کار، از عبارت بازیابی، اسکرین شات تهیه کرده و آن را به عنوان تصویری در دستگاه تلفن همراه خود ذخیره میکنند.

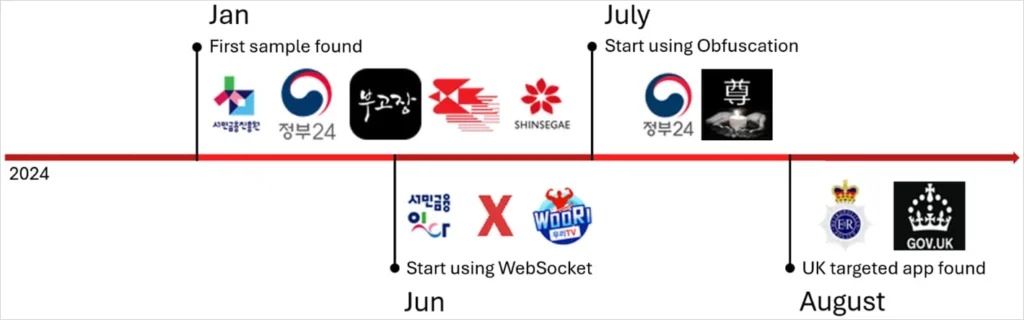

McAfee بیش از 280 اپلیکیشن (APK) جعلی درگیر در این طرح را شناسایی کرده است که از ژانویه 2024 به طور فعال کاربران کره جنوبی را مورد هدف قرار دادهاند. این اپلیکیشنها غالبا خارج از Google Play و با استفاده از پیامک و یا پستهای مخرب رسانههای اجتماعی توزیع شدهاند.

برخی از اپلیکیشنهای اندرویدی در قالب سرویسهای دولتی کره جنوبی و بریتانیا، سایتهای دوستیابی و سایتهای پورنوگرافی منتشر شدند.

اگرچه این فعالیت عمدتاً کره جنوبی را مورد هدف قرار داده است، اما McAfee شواهدی در دست دارد که نشان میدهد یک نسخه iOS از این بدافزار ممکن است در بریتانیا در مراحل اولیه توسعه باشد.

ترند میکرو (Trend Micro) در جولای 2023، دو خانواده بدافزار اندرویدی به نامهای CherryBlos و FakeTrade را که از طریق Google Play منتشر شده بودند را فاش کرد که از OCR برای سرقت دادههای ارزهای دیجیتال از تصاویر استخراج شده استفاده میکردند. از این رو، به نظر میرسد این تاکتیک در حال توسعه و افزایش میباشد.

استخراج داده توسط بدافزار SpyAgent

بدافزار SpyAgent هنگامی که یک دستگاه جدید را آلوده میکند، شروع به ارسال اطلاعات حساس زیر به سرور فرماندهی و کنترل خود (C2) خواهد کرد:

- لیست مخاطبین قربانی (احتمالاً برای توزیع بدافزار از طریق پیامک مورد استفاده قرار خواهد گرفت).

- پیامکهای دریافتی، از جمله پیامهایی که حاوی رمز عبور یکبار مصرف (OTP) هستند.

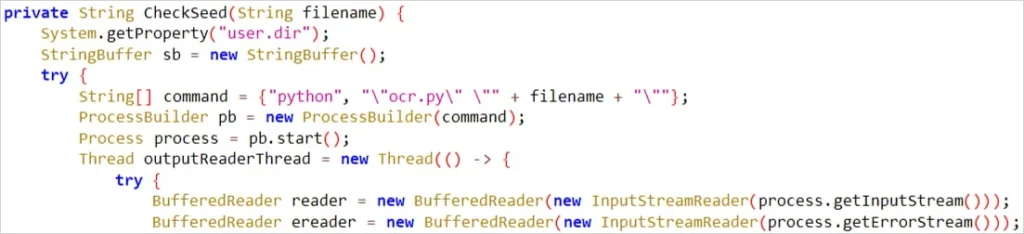

- تصاویر ذخیره شده در دستگاه برای استفاده توسط اسکن OCR.

- اطلاعات عمومی دستگاه (احتمالاً برای بهینه سازی حملات).

بدافزار SpyAgent همچنین میتواند دستوراتی را از C2 برای تغییر تنظیمات صدا یا ارسال پیامک دریافت کند که احتمالاً برای ارسال متون فیشینگ به منظور توزیع بدافزار استفاده میشوند.

زیرساختهای بدافزار SpyAgent

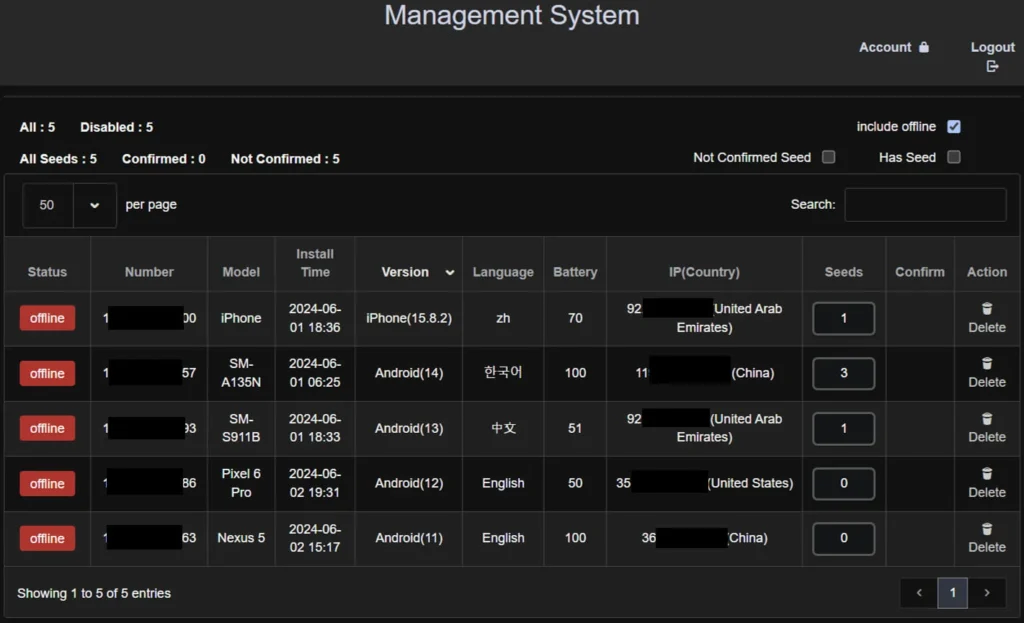

McAfee دریافت که اپراتورهای حملات بدافزار SpyAgent از شیوههای امنیتی مناسبی در پیکربندی سرورهای خود پیروی نمیکنند و به محققان اجازه میدهند به آنها دسترسی داشته باشند.

صفحات پنل مدیریت و همچنین فایلها و دادههای ربوده شده از قربانیان به راحتی قابل دسترسی هستند و به McAfee اجازه میدهند تا تایید کند که بدافزار تاکنون چندین قربانی گرفته است؟!

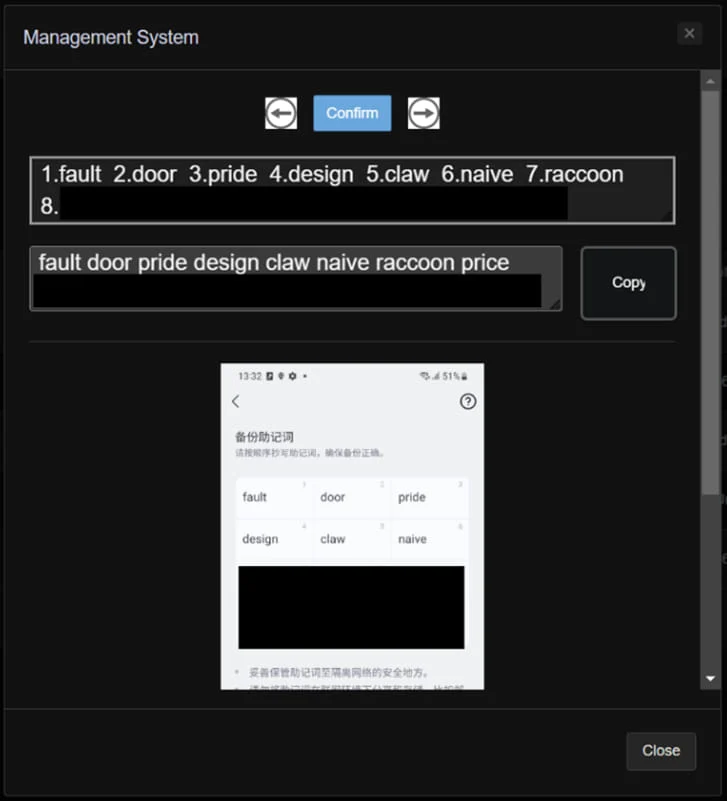

تصاویر ربوده شده در سمت سرور پردازش شده و با OCR اسکن میشوند و سپس بر روی پنل مدیریت سازماندهی خواهند شد تا امکان مدیریت آسان و استفاده فوری در حملات ربودن کیف پول فراهم گردد.

اقدامات متقابل

به منظور مقابله با چنین تهدیداتی در اندروید ضروری است که اپلیکیشنهای مورد نیاز را فقط از Google Play نصب کنید.

کاربران میبایست پیامکهایی را که به آدرسهای اینترنتی دانلود APK اشاره میکنند نادیده بگیرند و مجوزهای غیرضروری و خطرناکی را که ارتباطی با عملکرد اصلی برنامه ندارند، لغو کنند.

در نهایت، اسکن Google Play Protect باید به طور دورهای انجام شود تا برنامههایی که به عنوان بدافزار شناسایی شدهاند، مورد بررسی قرار گیرند.

[1] optical character recognition