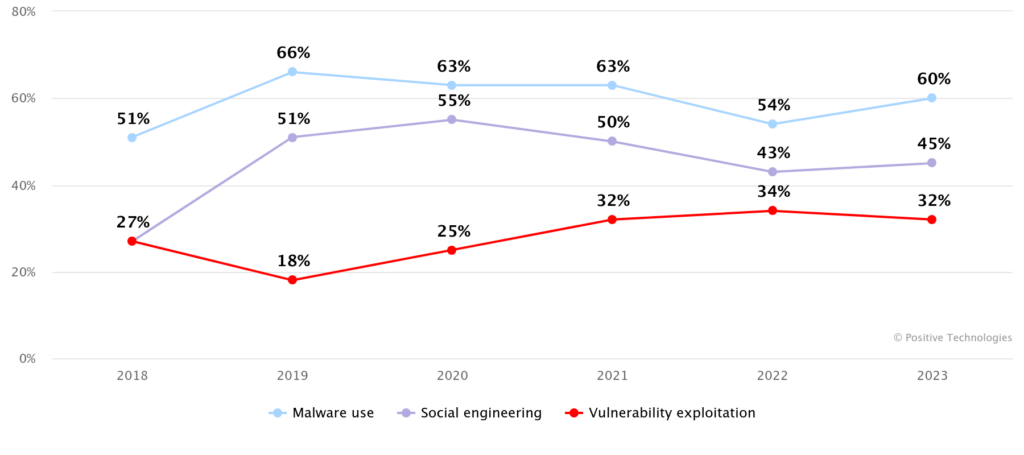

سوء استفاده از آسیب پذیریهای نرم افزاری، سخت افزاری و همچنین اپلیکیشنهای وب، یکی از سه روش محبوب حمله به سازمانها در پنج سال گذشته میباشد. طبق دادههای Positive Technologies ، سهم حملات موفق در سال 2023 که شامل اکسپلویت آسیب پذیری ها میشود، 32 درصد بوده که نسبت به سال ۲۰۱۹، حدود 14 درصد افزایش یافته است.

تعداد آسیب پذیریها نیز به طور پیوسته در حال افزایش است. این در حالی است که مدت زمان مورد نیاز برای توسعه اکسپلویتها کاهش یافته است. به گفته تحلیلگران Mandiant، میانگین زمان اکسپلویت یک آسیب پذیری پس از افشای آن از 63 روز در سالهای 2018 و 2019 به 32 روز در سالهای 2021 و 2022 کاهش یافته است.

استفاده مکرر از بردارهای حمله شامل بهره برداری از آسیب پذیری، رشد مداوم تعداد آسیب پذیریهای کشف شده، و کاهش زمان بهره برداری باید تیمهای امنیت اطلاعات در سازمانها را وادار سازد تا برای شناسایی، مدیریت و پچ سریع آسیب پذیریها اقدام کنند.

بررسی آمار آسیب پذیریهای کشف شده

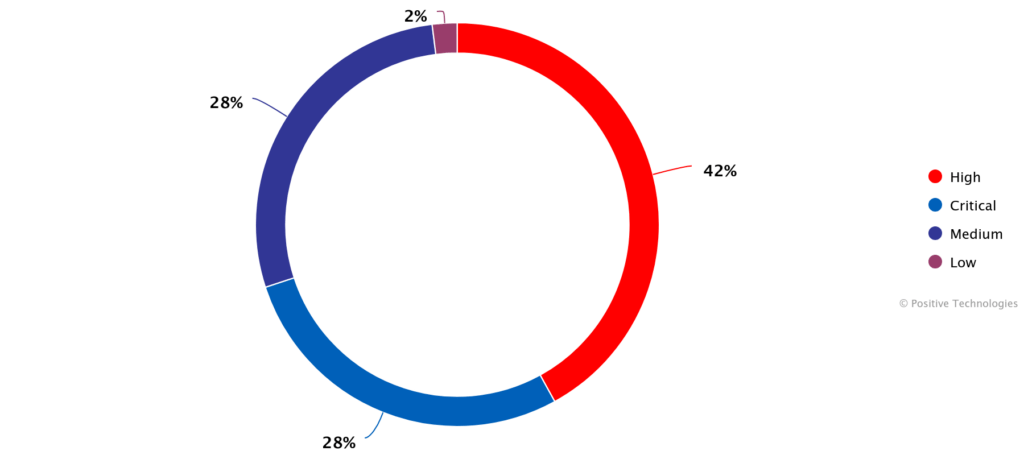

محققان Positive Technologies در سالهای ۲۰۲۲ و ۲۰۲۳ موفق به کشف 285 آسیب پذیری در نرم افزارها و سخت افزارهای 84 فروشنده شدند که 70 درصد از آنها دارای شدت بالا و بحرانی بودند.

آسیب پذیری در دارک وب

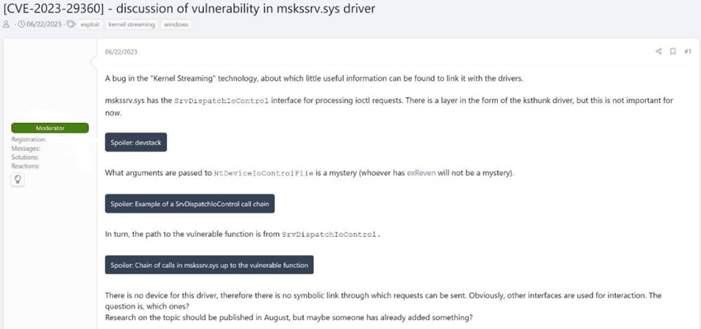

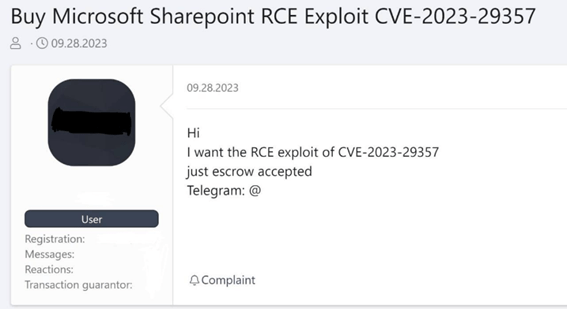

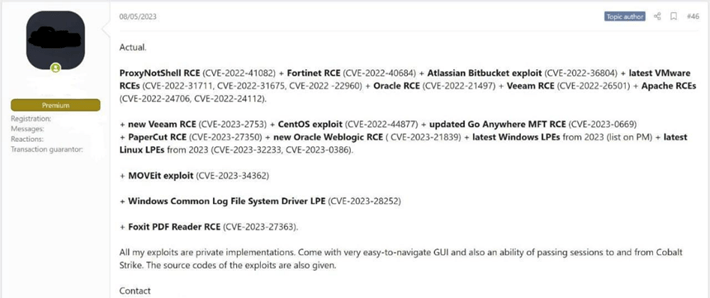

محققان Positive Technologies در طول بررسیهای خود، 217 کانال تلگرام و انجمن دارک وب با مجموع ۱۲,۲۷۰,۲۵۸ کاربر و ۵۱,۱۴۳,۲۹۲ پیام را مورد تجزیه و تحلیل قرار دادند. آنها بر روی پیامهایی که متعلق به سالهای 2022 و 2023 بودند، متمرکز شدند که حاوی ارجاعاتی به آسیب پذیریهای مختلف (از طریق شناسههای آنها) به زبانهای روسی، انگلیسی و چینی بودند.

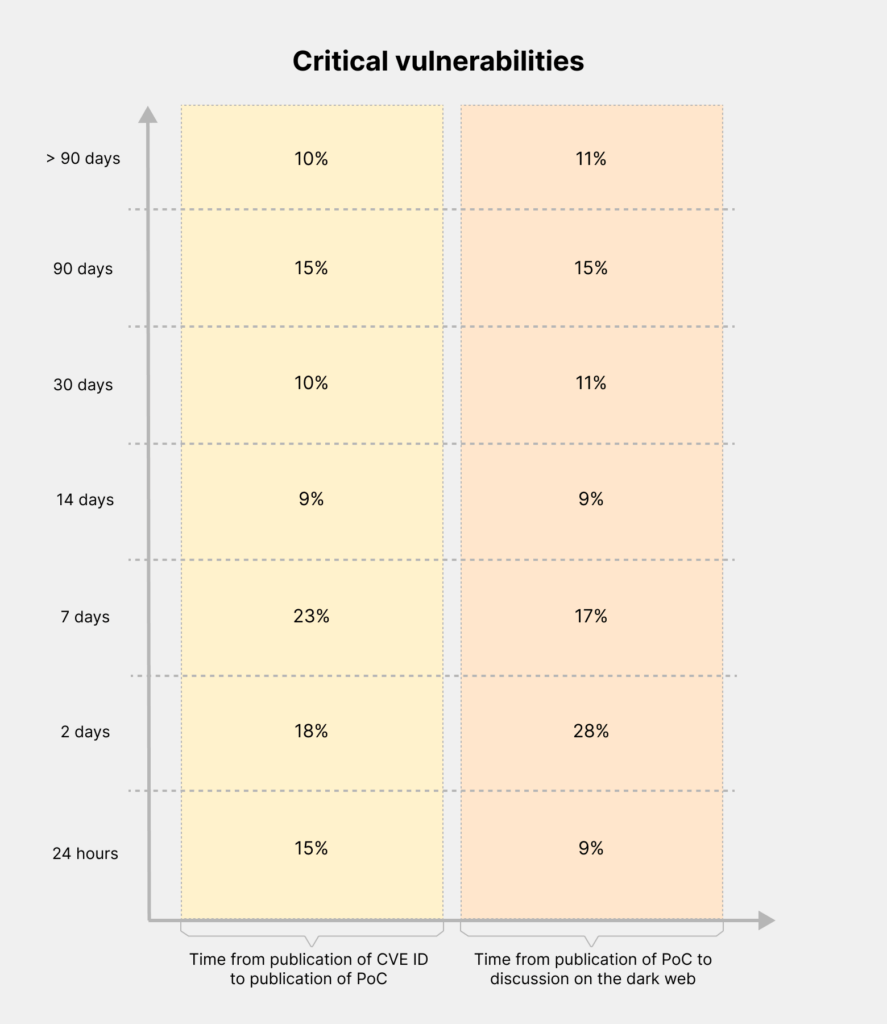

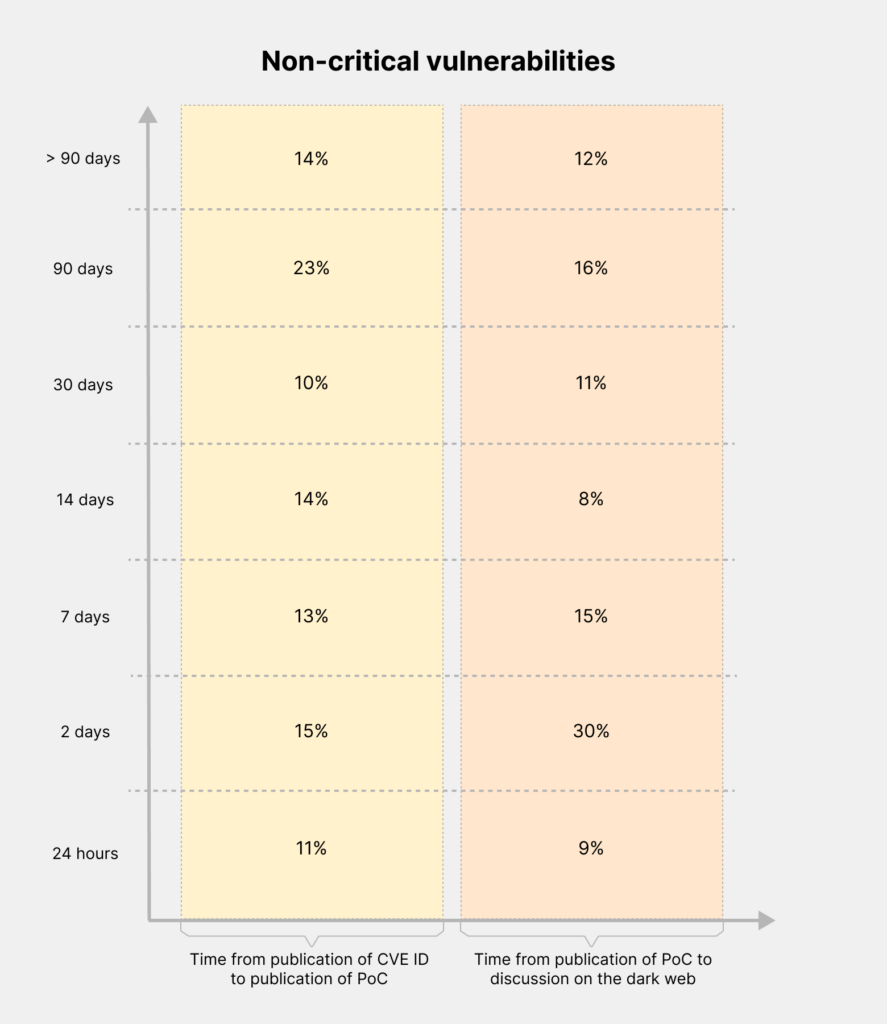

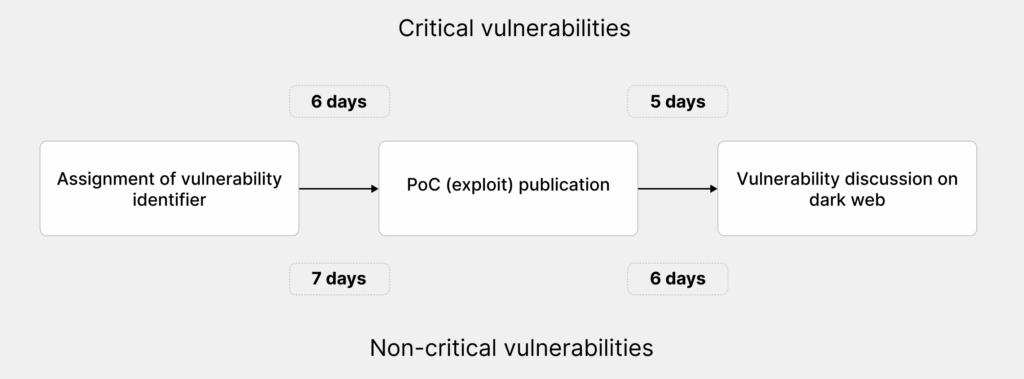

مطالعه پیامهای هکرها در فضای دارک نت این واقعیت را آشکار ساخت که پس از شناسایی یک آسیب پذیری و انتشار اطلاعات در مورد آن (CVE)، به طور متوسط شش روز زمان برای انتشار اکسپلویت PoC برای باگهای بحرانی و هفت روز برای باگهای غیربحرانی نیاز است.

این نتایج به کسبوکارها و فروشندگان کمک میکند تا دریابند که میبایست با چه سرعتی به شناسایی آسیب پذیریها پاسخ دهند و اقداماتی را برای محافظت از سیستمهای خود در برابر حملات به انجام رسانند.

هر چه بحث در خصوص آسیب پذیری کشف شده طولانیتر باشد، احتمال توسعه اکسپلویتهای کاربردی به منظور نفوذ به سیستمهای هدف و گسترش بدافزارها، بیشتر میشود. هکرها در اکثریت قریب به اتفاق پیامها در دارک وب (92%)، در مورد نسخههای عمومی اکسپلویتهای PoC بحث میکنند و در 8٪ از پیامها، بحث در مورد خرید یا فروش اکسپلویت برای حملات واقعی است.

جدول زیر، بیشترین آسیب پذیریهای مورد بحث در دارک وب را ارائه میدهد:

شناسه آسیب پذیری | سطح شدت | محصول آسیب پذیر | نوع آسیب پذیری | تعداد ذکر شده در پیام ها |

بالا | WinRAR | اجرای کد دلخواه | ۲۷ | |

بحرانی | FortiGate firewall, FortiProxy web proxy, FortiSwitch Manager | دور زدن احراز هویت | ۲۴ | |

بحرانی | Spring Framework | اجرای کد دلخواه | ۲۱ | |

بالا | Linux | افزایش سطح دسترسی | ۱۹ | |

بالا | Microsoft Windows Support Diagnostic Tool | اجرای کد دلخواه | ۱۹ | |

بالا | CMS WordPress | SQL Injection (تزریق SQL) | ۱۷ | |

بحرانی | VMware Workspace ONE Access | اجرای کد دلخواه | ۱۷ | |

بالا | Microsoft Exchange | اجرای کد یا نقض امنیت سیستم | ۱۷ |

پیامد تاخیر در اصلاح آسیب پذیریها

تاخیر در رفع سریع آسیب پذیریها میتواند عواقب جدی برای سازمانها به دنبال داشته باشد. در ادامه نمونههایی از آسیب پذیریهای پرطرفدار بین سالهای 2022 تا 2023 و پیامدهای بهرهبرداری از آنها ارائه شده است:

شناسه آسیب پذیری | سطح شدت | محصول آسیب پذیر | نوع آسیب پذیری | پیامدها |

بحرانی | Progress MOVEit Transfer | SQL Injection | بهره برداری از این آسیب پذیری، داده های محرمانه بیش از 2700 سازمان در سراسر جهان را به خطر انداخت. | |

بالا | Microsoft Windows Support Diagnostic Tool | اجرای کد دلخواه | این آسیب پذیری برای انجام حملات باج افزاری انبوه مورد سوء استفاده قرار گرفته است. گروههای APT نیز از این آسیب پذیری در حملات جاسوسی سایبری خود سوء استفاده کردهاند.

| |

بحرانی | Bitrix24 | اجرای کد دلخواه | در ماه می 2023، به دلیل سوء استفاده از این آسیب پذیری در سیستم توسعه وب و مدیریت محتوا 1C-Bitrix، تخریب گستردهای در دامنههای ru. و рф. وب سایت رخ داد.

| |

بالا | VMware ESXi | اجرای کد از راه دور | این آسیب پذیری اصلاح نشده به گروههای باجافزاری اجازه میدهد تا از راه دور به سرورهای ESXi دسترسی داشته باشند و باج افزار را برای رمزگذاری دادهها و درخواست باجگیری مستقر کنند. | |

بحرانی | Citrix NetScaler ADC and NetScaler Gateway | افشای دادههای محرمانه | شرکت مخابراتی Xfinity اعلام کرد که به دلیل سوء استفاده از این آسیب پذیری، دادههای 36 میلیون حساب مشتری به سرقت رفته است (شامل پسوردها و هش های آنها، سؤالات و پاسخهای مخفی) |

مشکلات مدیریت آسیب پذیری

تحلیلگران Positive Technologies در سال 2023، مطالعهای را در خصوص فعالیتهای مدیریت آسیب پذیری در سازمانها به انجام رساندند و مشکلات اصلی در برخورد با آسیب پذیریها را شناسایی کردند. این مسائل و مشکلات در ادامه گزارش مورد بررسی قرار گرفتهاند:

۱. طبقه بندی ناقص داراییها و منابع

به منظور جلوگیری از بهرهبرداری از آسیب پذیریها و وقوع رویدادهای جبران ناپذیر، میبایست اقدامات پیشگیرانهای برای محافظت از خدمات فردی و کل زیرساخت فناوری اطلاعات صورت پذیرد.

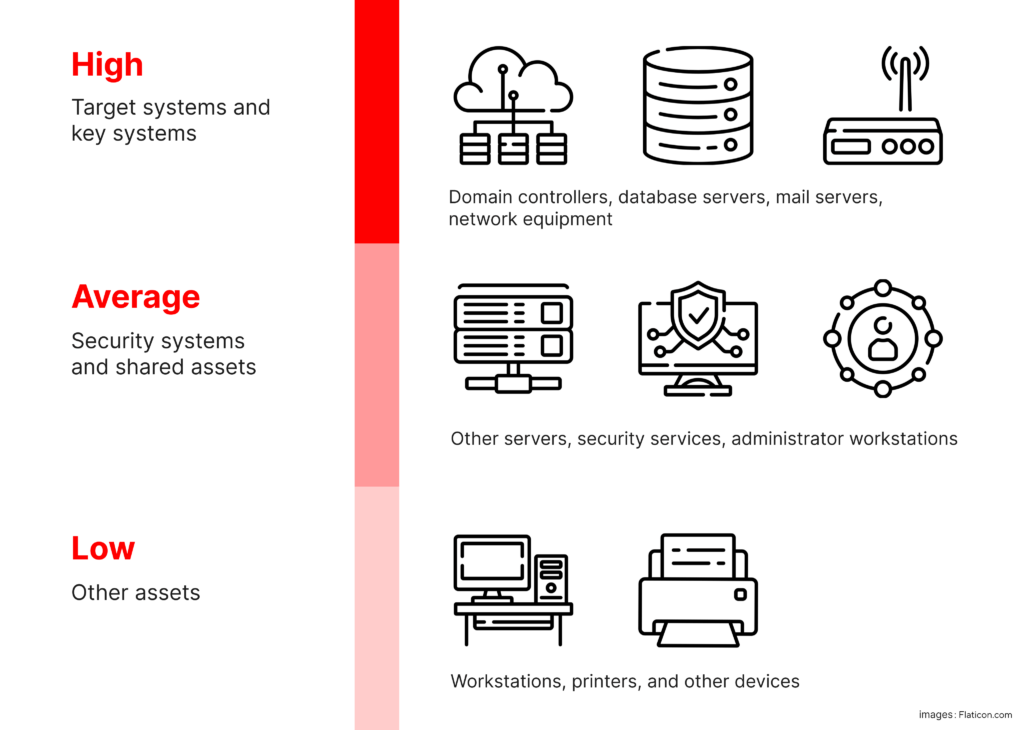

کارشناسان توصیه میکنند که سازمانها به طور منظم داراییها و منابع خود را طبقه بندی کنند و اولویت بندی داراییها را بر اساس اهمیت آنها و همچنین شدت و فراوانی آسیب پذیری آنها به انجام رسانند.

عدم قطعیت در طبقه بندی داراییها، احتمال از دست دادن سیستمهای حیاتی را که در برابر حملات آسیب پذیر هستند، افزایش میدهد.

پیشنهاد میشود که ارزیابی داراییها با تعریف رویدادهایی که برای کسب و کار غیر قابل تحمل و جبران ناپذیر هستند، آغاز شود. استفاده از این روش به شناسایی داراییهای پراهمیت مانند سیستمهای هدف و کلیدی کمک میکند.

سیستم هدف، یک سیستم اطلاعاتی است که عملکرد آن میتواند مختل شود تا یک رویداد غیرقابل تحمل برای سازمان ایجاد گردد.

سیستم کلیدی، یک سیستم اطلاعاتی است که برای موفقیت یک حمله به سیستم هدف ضروری است یا به طور قابل توجهی مراحل بعدی یک حمله را تسهیل میسازد.

مدیران شبکه میبایست پس از انجام ارزیابی، اطمینان حاصل کنند که تمامی داراییها، طبقه بندی شدهاند. این امر برای اطمینان از اینکه سیستمهای اطلاعاتی مهم و سایر اجزای زیرساخت حیاتی سازمان از دست نرفتهاند، بسیار حائز اهمیت است.

۲. اطلاعات دارایی منسوخ شده

نتایج گزارشها حاکی از آن است که 75 درصد از شرکتها نتوانستهاند اطلاعات دارایی و منابع خود را به موقع به روزرسانی کنند. تقریباً یک سوم از کل داراییها دارای اطلاعات قدیمی و منسوخ شده هستند. این وضعیت برای سازمانها خطرآفرین است، چرا که ممکن است آسیب پذیری موجود در برخی از منابع و داراییهای سازمان، مورد توجه مدیران قرار نگیرد.

مدیریت آسیب پذیری میبایست به منظور تضمین امنیت سازمان، کل زیرساخت فناوری اطلاعات را پوشش دهد. توصیه میشود بررسیهای منظم موجودی برای بهروزرسانی اطلاعات دارایی و منابع صورت پذیرد. در غیر این صورت، ممکن است مشکلاتی در شناسایی و رفع آسیبپذیریها در سیستمهای کلیدی وجود داشته باشد که منجر به حمله موفق از سوی هکرها شود.

۳. خطا در اولویت بندی آسیب پذیریها

مدیریت آسیب پذیری شامل تشخیص به موقع، تجزیه و تحلیل و اصلاح (پچ) آسیب پذیری است. تجزیه و تحلیلها میتواند دهها و یا حتی صدها هزار آسیب پذیری مختلف را آشکار کنند. حل چنین حجمی از مشکلات در زمان کوتاه یک کار چالش برانگیز است، بنابراین اولویت بندی در اینجا بسیار مهم است.

معمولا 76 درصد از شرکتها، اهمیت منابعی را که آسیب پذیری بر روی آنها شناسایی شده است نادیده میگیرند. اغلب سازمانها شدت آسیب پذیری، وضعیت روند آن و یا وجود یک اکسپلویت عمومی را در نظر نمیگیرند. این امر احتمال نادیده گرفتن آسیب پذیریهایی که بیشترین تهدید را برای زیرساختها به دنبال دارند، افزایش میدهد.

از این رو، میبایست به محبوبیت هر آسیب پذیری در بین مهاجمان و وضعیت تِرند آنها توجه کرد. هنگام اولویت بندی آسیب پذیریها، عوامل زیر را در نظر بگیرید:

- اهمیت دارایی و منابعی که آسیب پذیری در آن شناسایی شده است. ارزیابی پیامدهای منفی احتمالی بهره برداری از این آسیب پذیری، بسیار مهم است.

- وضعیت روند آسیب پذیری و در دسترس بودن یک اکسپلویت عمومی. اگر این آسیب پذیری به طور فعال در حملات واقعی مورد استفاده قرار گیرد، باید در اسرع وقت به آن رسیدگی شود.

- دسترسی به دارایی و سطح دسترسی مورد نیاز برای بهره برداری از آسیب پذیری. این مورد به تعیین اینکه چه کسی میتواند از سیستم آسیب پذیر سوء استفاده کند و اینکه آیا حمله توسط یک مهاجم از راه دور امکان پذیر است یا خیر، کمک میکند.

- سطح شدت آسیب پذیری، یعنی توجه به امتیاز CVSS هر آسیب پذیری.

توجه به موقع به دریافت به روزرسانیها و پچها

هکرها سعی میکنند بلافاصله پس از افشای آسیب پذیری و پیش از آنکه قربانیان احتمالی به روزرسانیهای امنیتی را دریافت کنند، از آنها سوء استفاده نمایند. طبق گزارش Qualys، حدود ۲۵ درصد از آسیب پذیریها با شدت بالا در همان روز افشای آنها توسط هکرها مورد سوء استفاده قرار میگیرند.

این واقعیت، زنگ خطری برای سازمانها است و بر لزوم اتخاذ تدابیری برای جلوگیری از حملات و تحلیل تهدیدها تاکید میکند.

تعیین کوتاهترین ضربالاجلهای ممکن برای رفع آسیب پذیریهای موجود در داراییها و منابع با اهمیت، بسیار ضروری است، بهخصوص اگر شدت این آسیب پذیریها بالا و یا بحرانی باشد. به عنوان مثال، FSTEC توصیه میکند که بحرانیترین و خطرناکترین آسیب پذیریها ظرف 24 ساعت پچ شوند.

همچنین توصیه میشود که به آسیب پذیریهای شناسایی شده در محیط شبکه توجه بیشتری گردد و ابتدا آنها برطرف گردند، چرا که تأخیر در اصلاح این آسیب پذیریها میتواند منجر به حملات موفق به سازمان شود.

تاخیر در دریافت به روزرسانیها و پچها

عدم رعایت جدول زمانی پچ آسیب پذیری به هکرها اجازه میدهد تا از نقاط ضعف سیستم سوء استفاده کرده و حملات را با موفقیت اجرا کنند. تحقیقات قبلی محققان Positive Technologies نشان داد که از هر سه شرکت، یک مورد از آنها، سیاستهای اصلاح آسیب پذیری را طبق خواسته سازمان رعایت نمیکنند. حدود 30 درصد از سیستمهای حیاتی و مهم سازمانی به طور متوسط دارای هفت آسیب پذیری هستند.

توصیه میشود این منابع به طور منظم و برنامه ریزی شده، پچهای امنیتی را دریافت کنند و این روال قابل مدیریت باشد.

سختن پایانی

به منظور اجرای موثر نکات اشاره شده در بخش قبل، استفاده از سیستم مدیریت آسیب پذیری توصیه میشود. ابزارهای تخصصی، امکان شناسایی و رفع به موقع آسیب پذیریهای خطرناک را هم در محیط شبکه و هم در زیرساخت فناوری اطلاعات فراهم میآورند.

استفاده از سیستمهای به روز که اطلاعات بلادرنگ درباره آسیب پذیریهای پرخطر را ارائه میدهند، سازمانها را قادر میسازد تا به طور مؤثر با توصیههای نظارتی در مورد زمانبندی پچ ها عمل کنند. بسیار مهم است که ابزارهای مدیریت آسیب پذیری در اسرع وقت، اطلاعاتی را در خصوص خطرناکترین آسیبپذیریها ارائه دهند.