تروجان Deuterbear RAT که در سال جاری (۲۰۲۴) توسط گروه BlackTech موسوم به چین در یک حمله جاسوسی سایبری استفاده شده بود، مناطقی از آسیا و اقیانوسیه را مورد هدف قرار داد.

شرکت امنیت سایبری Trend Micro در حال ردیابی این گروه (BlackTech) تحت نام Earth Hundun میباشد که حداقل از سال 2007 فعال است. Earth Hundun همچنین با نامهای Panda، HUAPI، Manga Taurus، Palmerworm، Red Djinn و Temp.Overboard نیز شناخته میشود.

تروجان دسترسی از راه دور Deuterbear، از بسیاری از جهات مشابه Waterbear میباشد اما دارای پیشرفتهایی در قابلیتهایی چون پشتیبانی از پلاگینهای shellcode، اجتناب از انجام handshake برای عملیات RAT و استفاده از HTTPS برای ارتباطات C&C است. گزاش پیش رو به بررسی و تحلیل این دو بدافزار یعنی تروجانهای Waterbear و Deuterbear پرداخته است.

Waterbear تکامل پیوستهای را پشت سر گذاشته و در نهایت منجر به ظهور بدافزار جدیدی به نام Deuterbear شده است. جالب است که Waterbear و Deuterbear، هر دو به طور مستقل به تکامل خود ادامه میدهند و Deuterbear جایگزین Waterbear نشده است.

Trend Micro از طریق بررسی جامع و مقایسه سیستماتیک Deuterbear و Waterbear، بینشهایی را در مورد تکامل تکنیکهای به کار گرفته شده توسط Earth Hundun، عملکرد پیچیده دانلودر، جریان نفوذ، رفتار ترافیک، تکنیکهای ضد تجزیه و تحلیل و مسیر تکاملی آن به دست آورد.

ما در این مقاله، رفتار آخرین تروجان دسترسی از راه دور (RAT) گروه Earth Hundun (یا همان BlackTech) را که اخیراً Trend Micro موفق به ثبت آن شده است، بررسی میکنیم.

ما در اولین مشاهدات خود، بر روی دانلودر Waterbear (مرحله اول) تمرکز نموده و رفتار شبکهای آن را بررسی کردیم. این گزارش از یک مطالعه موردی (case study) برای بررسی و شرح چگونگی استفاده مهاجمان از Waterbear RAT و پلاگین آن استفاده کرده است که نحوه توزیع دانلودرهای Waterbear به سایر ماشینها و به روزرسانیهای اصلی Deuterbear را بیان میکند.

مطالعه موردی Waterbear

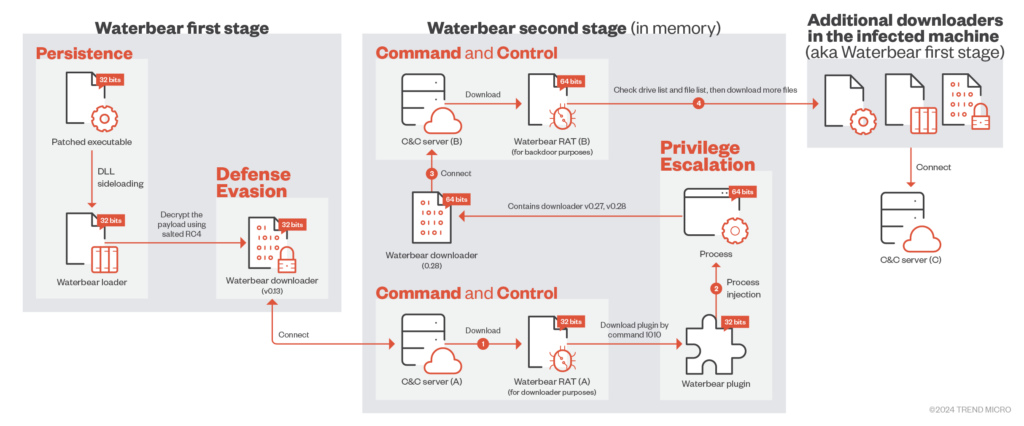

نمودار زیر متعلق به یکی از حملات پیشین است که نشان میدهد Waterbear چگونه در محیط قربانی عمل میکند. تروجان سپس دانلودرهای Waterbear بیشتری را در سراسر شبکه داخلی توزیع خواهد کرد.

مرحله اول

Waterbear معمولاً از سه فایل در مرحله اول حمله استفاده میکند. این فایلها شامل فایل اجرایی پچ شده، لودر و دانلودر رمزگذاری شده میباشند.

مرحله دوم

- دانلودر پس از اتصال به سرور C&C (فرماندهی و کنترل)، Waterbear RAT (A) را در حافظه دانلود میکند که حاوی چندین کد دستوری میباشد. Waterbear RAT (A) برای دانلود پلاگین Waterbear از دستور 1010 و فعال سازی تابع ” Start ” استفاده میکند.

- پلاگین Waterbear شامل نسخههای 27 و 0.28 دانلودر Waterbear است که هر دو فاقد رمزگذاری هستند. اگر فرآیند اجرایی، 32 بیتی باشد آنگاه نسخه 0.27 دانلودر Waterbear اجرا میشود و چنانچه، فرآیند اجرایی، ۶۴ بیتی باشد آنگاه نسخه 0.28 دانلودر Waterbear اجرا خواهد شد. رفتار هر دو نسخه مانند نسخههای پیش از سال 2020 است.

- در این مورد (حملهای که مورد بررسی قرار گرفت)، پلاگین Waterbear به یک فرآیند 64 بیتی تزریق شده است که منجر به برقراری اتصال نسخه 28 دانلودر Waterbear با آدرس IP جدید سرور C&C میگردد. این آدرس توسط Waterbear RAT (A) اختصاص داده شده است. آنگاه تروجان ثانویه یعنی Waterbear RAT (B) دانلود میشود که تقریباً مشابه تروجان قبلی است. تنها تفاوت آنها یک کلید RSA متفاوت در تروجان دوم میباشد.

- Waterbear RAT (B) برای جمعآوری اطلاعات از دستگاه آلوده، از جمله فهرست درایوها و فایلها و سپس توزیع دانلودر Waterbear به سایر دستگاهها استفاده میشود. جالب اینجاست که Earth Hundun پس از دانلود RATیا دانلودر جدید، رشته C&C را با یک آدرس IP داخلی جایگزین خواهد کرد. این کار برای پاک کردن ردپای فعالیت یا اتصال به سایر سرورهای C&C در محیط قربانی است و نشان میدهد که مهاجم میتواند به دلخواه اهداف اتصال خود را انتخاب کند.

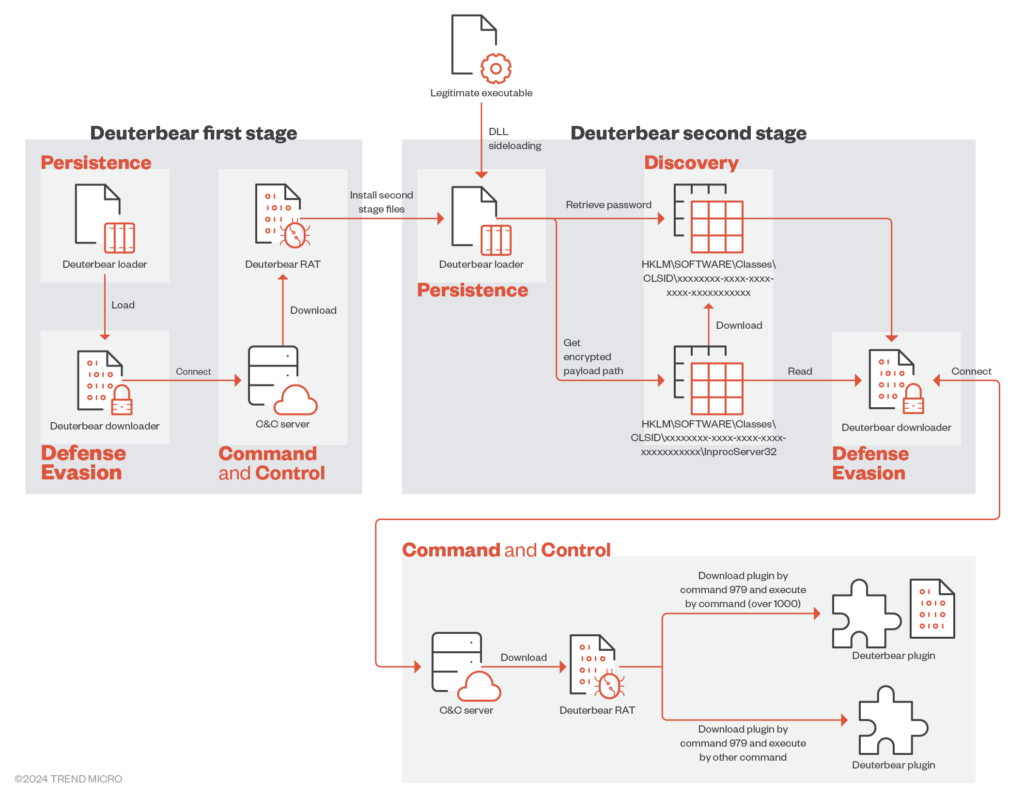

نصب Deuterbear

مسیر نصب Deuterbear در شکل 3 نشان داده شده است. توجه داشته باشید که Deuterbear نیز مشابه Waterbear، دو مرحله را برای نصب بکدور اجرا میکند.

لودر Deuterbear در مرحله اول، از یک محاسبه XOR اولیه برای رمزگشایی دانلودر استفاده میکند. دانلودر سپس با سرور C&C ارتباط برقرار کرده و RAT را دانلود مینماید.

مهاجم، اولین RAT را با هدف بررسی سیستم قربانی و شناسایی یک پوشه مناسب به منظور ایجاد دسترسی مداوم به سیستم طراحی کرده است. اکنون کامپوننتهای Deuterbear مرحله دوم از جمله لودر همراه با رمزگشایی CryptUnprotectData، دانلودر رمزگذاری شده و رجیستریهای مرتبط نصب میشوند.

ما در اغلب سیستمهای آلوده، فقط مرحله دوم Deuterbear را مشاهده کردیم. شواهد حاکی از آن است که تمام کامپوننتهای مرحله اول Deuterbear پس از تکمیل فرآیند نصب و تداوم دسترسی به طور کامل از سیستم قربانی حذف میشوند.

به نظر میرسد که Earth Hundun ترجیح میدهد لودرها را با استفاده از رمزگشایی CryptUnprotectData نگهداری کند، حتی در مواردی که نصب موفقیت آمیز Deuterbear در مرحله اول انجام میشود. این استراتژی به طور موثر از مسیرهای آنها محافظت کرده و از تجزیه و تحلیل آسان بدافزار توسط کارشناسان به ویژه در محیط های شبیه سازی شده جلوگیری میکند.

تروجان Deuterbear RAT

تروجان Deuterbear RAT به طور مستقیم چندین کامپوننت را از دانلودر به ارث می برد، از جمله:

- تمام تکنیکهای ضد تجزیه و تحلیل

- HTTPS tunnel (تانل HTTPS)

- روال دریافت و ارسال ترافیک

- کلید RC4 برای رمزگذاری و رمزگشایی ترافیک

- روال رمزگذاری و رمزگشایی تابع مورد نظر

- کلید رمزگذاری و رمزگشایی تابع مورد نظر

تروجان Deuterbear RAT به دلیل داشتن کانال HTTPS و کلید ترافیک RC4، برای بهروزرسانی پروتکلهای ارتباطی نیازی به برقراری handshake با سرور C&C ندارد. این شرایط، مهاجم را قادر میسازد تا صرف نظر از اینکه فرآیند در وضعیت دانلودر یا RAT قرار داشته باشد، کلاینت را به طور یکپارچه کنترل کند. Deuterbear RAT پیش از اجرای دستورات بکدور، اطلاعات قربانی را به سرور C&C ارسال خواهد کرد.

دستور Deuterbear RAT

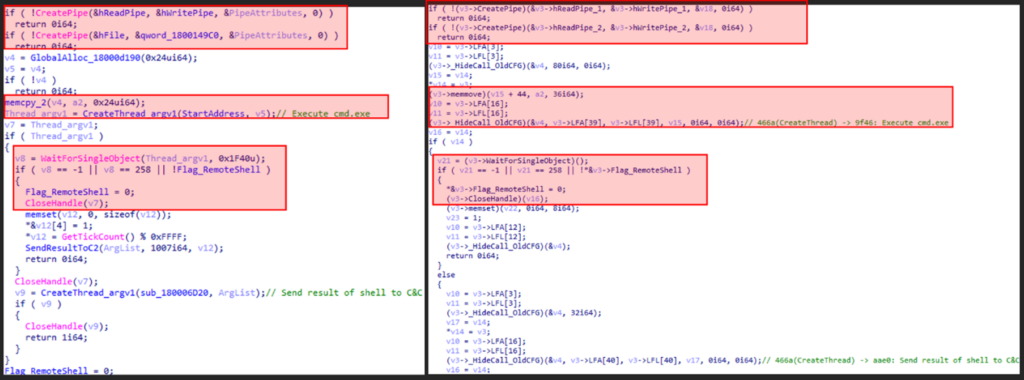

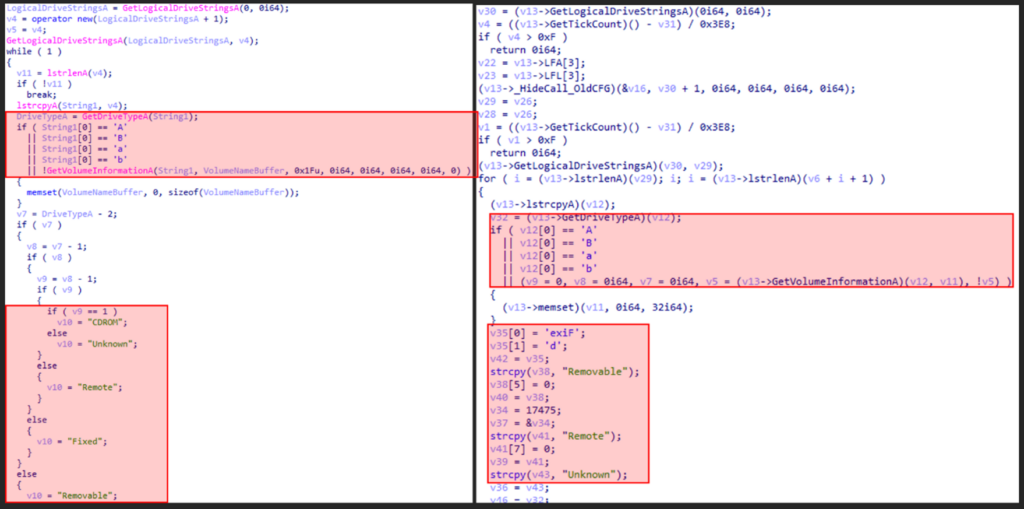

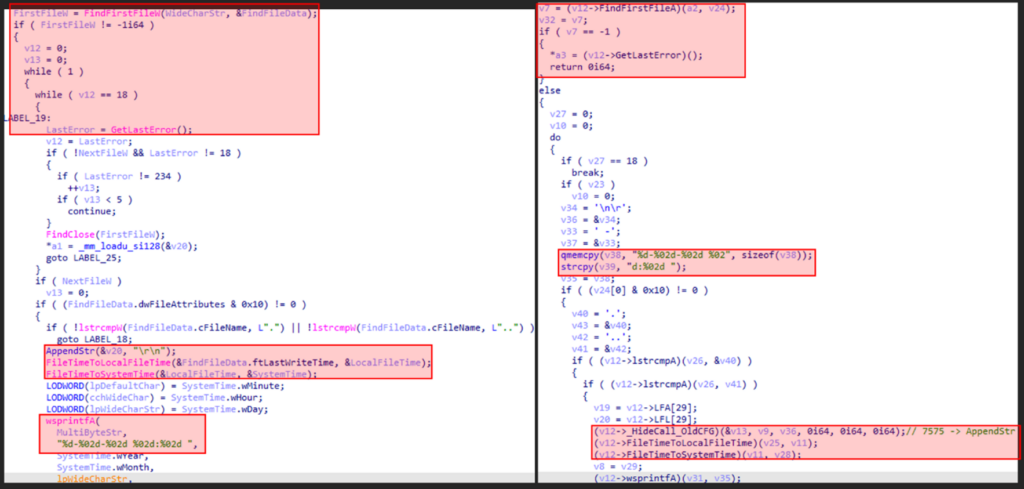

مقایسه Deuterbear با Waterbear چندین قابلیت را نشان میدهد که مستقیماً از Waterbear RAT تکرار شدهاند، مانند مدیریت فرآیند، مدیریت فایل و مدیریت shell از راه دور.

اگرچه Deuterbear قابلیتهای خود را سادهتر کرده و تنها از 20 دستور RAT پشتیبانی میکند ( در مقایسه با بیش از 60 دستور برای Waterbear)، اما Deuterbear RAT دارای پلاگینهای بیشتری برای افزایش انعطاف پذیری و سازگاری با عملکردهای اضافی، از جمله دو shellcode و یک DLL اجرایی انتقال پذیر ([1]PE) میباشد.

نمونههایی از شباهتهای دستوری میان Waterbear و Deuterbear در تصاویر 4 تا 6 نشان داده شده است.

مقایسه

جدول زیر، مقایسهای از RATهای Waterbear و Deuterbear، میباشد:

ویژگی ها | Waterbear RAT | Deuterbear RAT |

فرمت | فایل PE | Shellcode |

اسکن ضد حافظه | خیر | بله |

ارتباطات C&C | HTTP | HTTPS |

سایز هدر پکت | 10 | 5 |

کلید ترافیک یکسان را با دانلودر به اشتراک بگذارید | خیر | بله |

فرمت پلاگین | فایل PE | فایل PE و Shellcode |

ثبت نشانه نفوذ | HKCU\Console\Quick\Edit | HKCU\Control Panel\Colors |

تعداد فرمان بکدور | 60+ | 20 |

عملکرد فرمان بکدور | مدیریت فایل مدیریت فرآیند مدیریت پیکربندی مدیریت شل از راه دور مدیریت ویندوز مدیریت رجیستری مدیریت سرویس مدیریت شبکه پروکسی | مدیریت فایل مدیریت فرآیند مدیریت پیکربندی مدیریت شل از راه دور مدیریت پلاگین ها |

Waterbear تکامل مداوم را پشت سر گذاشته و در نهایت منجر به ظهور بدافزار جدیدی به نام Deuterbear شده است. سازمانها میتوانند با انجام اسکن حافظه برای دانلودها و RAT های Waterbear و Deuterbear از خود در برابر حملات این تروجانها محافظت کنند. علاوه بر این، شناسایی رجیستری مورد استفاده برای رمزگشایی دانلودر Deuterbear خواهد توانست به بررسی وجود آن در سیستم کمک نماید.

به منظور دریافت لیست کد دستورات RATها و IoCها به مقاله مربوطه در Trend Micro مراجعه کنید.

منبع

[1] portable executable