IBM X-Force از مارس 2024، چندین دسته حملات فیشینگ در مقیاس بزرگ را شناسایی کرده است که تروجان بانکی Grandoreiro را توزیع میکنند. این تروجان معمولا در قالب بدافزار به عنوان یک سرویس (MaaS) ارائه میگردد.

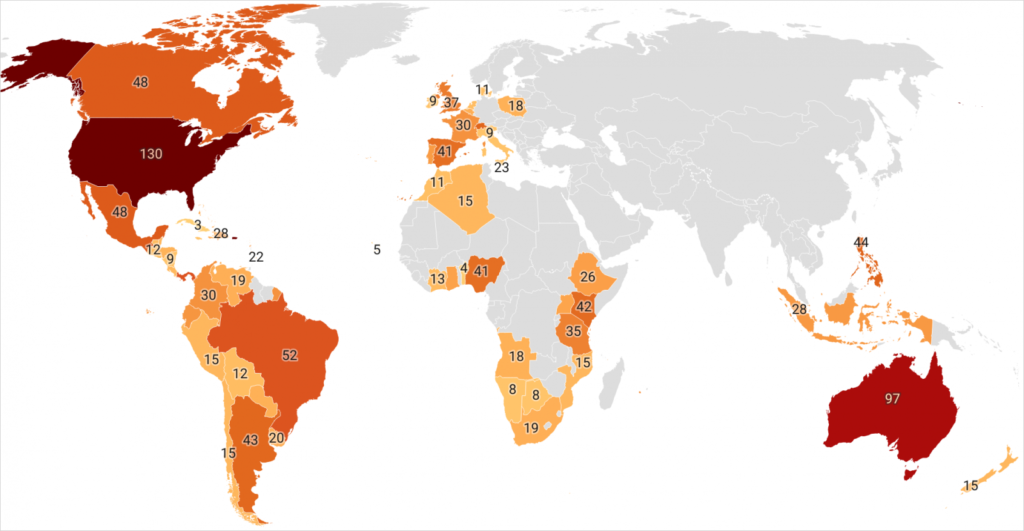

Grandoreiro در آخرین حمله فیشینگ شناسایی شده، در بیش از 60 کشور جهان خصوصا آمریکای مرکزی/جنوبی، آفریقا، اروپا و هند و اقیانوسیه توزیع گشته و بیش از 1500 وب سایت و اپلیکیشن بانکی را مورد هدف قرار داده است.

هدفگیریهای جدید Grandoreiro ممکن است نشان دهنده تغییر در استراتژی تروجان با توجه به آخرین اقدامات قانونی انجام شده و تلاش برای خاموش کردن زیرساختهای آن توسط مقامات برزیلی باشد.

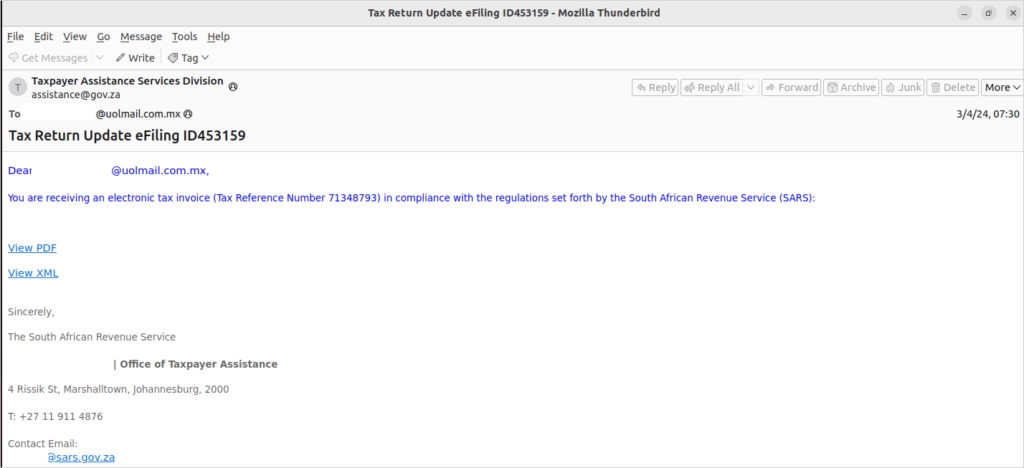

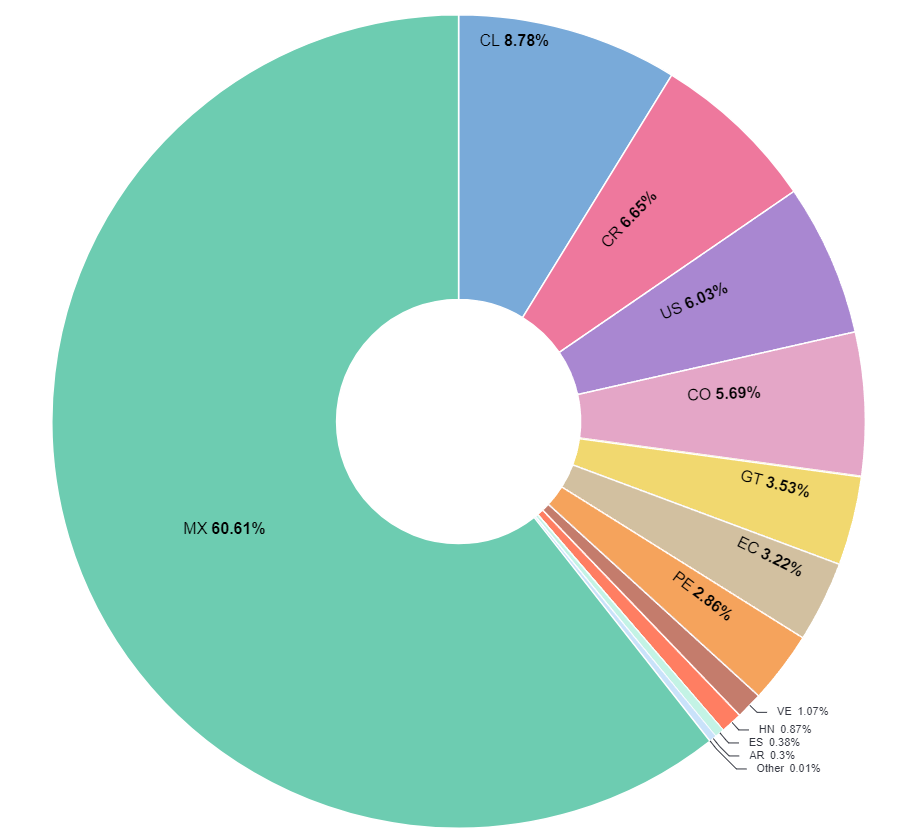

از آنجایی که گروههای سایبری متعددی این بدافزار را اجاره میکنند، متدهای حمله فیشینگ و نحوه توزیع تروجان متنوع است. ایمیلهای فیشینگ مشاهده شده توسط IBM حاکی از جعل هویت نهادهای دولتی همچون سازمانهای اداره مالیات، سرویسهای درآمدی و ادارات برق فدرال عمدتا در مکزیک، آرژانتین و آفریقای جنوبی میباشند.

ایمیلها به زبان گیرنده پیام نوشته شدهاند و دارای آرم و فرمت رسمی میباشند. ایمیلها حاوی یک لینک برای مشاهده فاکتور، صورت حساب یا اسناد مالیاتی هستند.

گیرندگان ایمیل با کلیک بر روی لینک، به تصویری از یک PDF هدایت میشوند که منجر به دانلود یک ZIP حاوی یک فایل اجرایی حجیم (100 مگابایت) میگردد. این فایل در واقع لودر بدافزار Grandoreiro است. حجم این فایل مانع از اسکن خودکار آنتی ویروس میشود.

این لودر سه وظیفه برعهده دارد:

- بررسی میکند که آیا کلاینت یک قربانی واقعی است و یا یک محیط سندباکس.

- دادههای اولیه قربانی را شمارش (Enumerate) کرده و به C2 ارسال میکند.

- تروجان بانکی Grandoreiro را دانلود، رمزگشایی و اجرا میکند.

IBM X-Force متوجه چندین ویژگی تازه و به روزرسانیهای مهم در جدیدترین نوع تروجان بانکی Grandoreiro شد که آن را به یک تهدید مؤثرتر تبدیل کرده است. این ویژگیها عبارتند از:

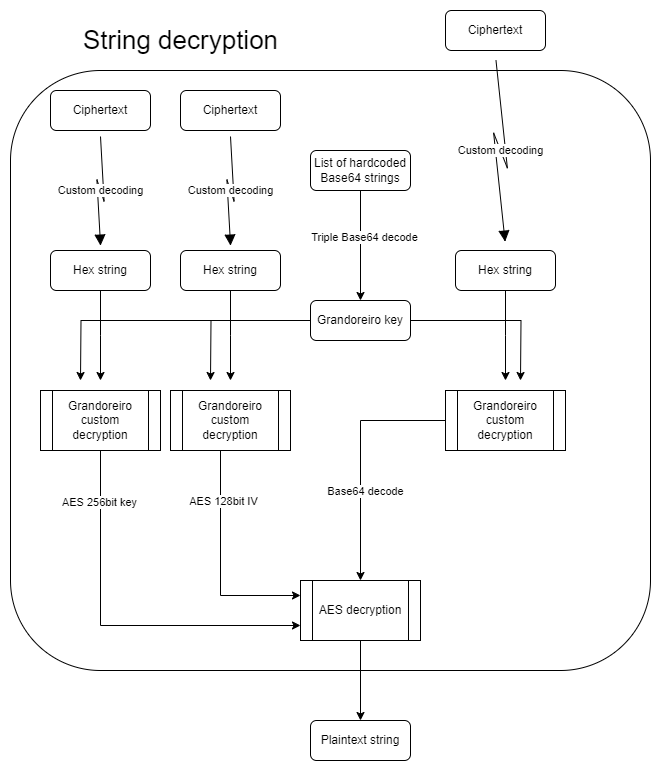

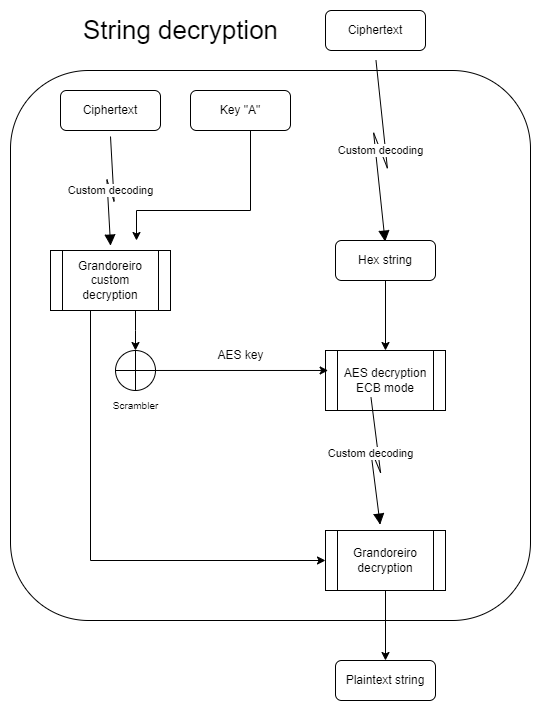

- استفاده از الگوریتم رمزگشایی سفارشی بهبود یافته رشته با استفاده از ترکیبی از AES CBC.

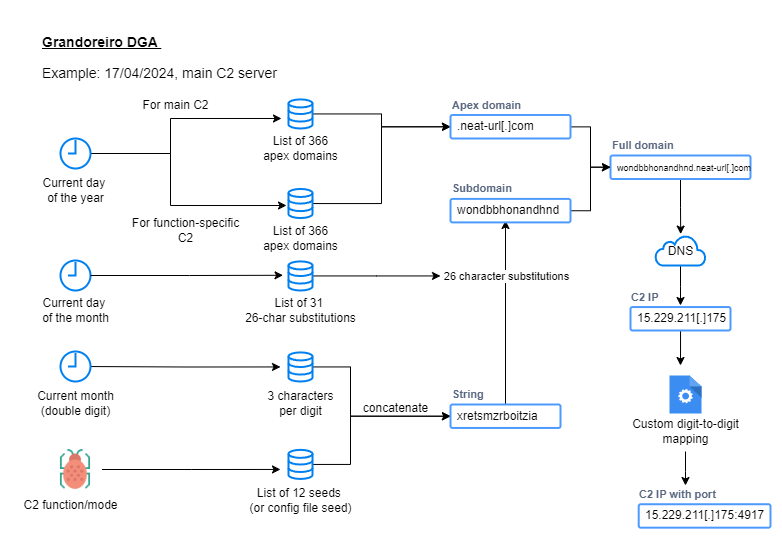

- به روز رسانی الگوریتم تولید دامنه (DGA) که اکنون شامل چندین seed به منظور جداسازی ارتباطات فرماندهی و کنترل (C2) با وظایف اپراتور میباشد.

- غیرفعال سازی هشدارهای امنیتی.

- استفاده از کلاینتهای Outlook مایکروسافت در میزبانهای آلوده به منظور انتشار ایمیلهای فیشینگ.

- پیاده سازی مکانیزم جدید تداوم دسترسی با تکیه بر ایجاد کلیدهای Run رجیستری “HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run” و “HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run”.

- تمرکز بر اپلیکیشنهای بانکی هدفمند و کیف پولهای ارزهای دیجیتال.

- گسترش مجموعه دستوراتی که اکنون شامل کنترل از راه دور، آپلود/دانلود فایل، ویژگیهای کیلاگر و ایجاد تغییر در مرورگر با استفاده از دستورات جاوا اسکریپت میشود.

یکی دیگر از ویژگیهای جدید و قابل توجه بدافزار Grandoreiro، توانایی آن برای جمع آوری دقیق مشخصات و جزئیات قربانی (مانند IP عمومی، نام کامپیوتر، نام کاربری، نسخه سیستم عامل، آنتی ویروس و غیره) و تصمیم گیری در مورد اجرا یا عدم اجرای تروجان بر روی دستگاه است که به اپراتور امکان کنترل بهتری خواهد داد.

به گفته IBM، آخرین نسخه تروجان بانکی Grandoreiro از اجرا در کشورهای خاصی مانند روسیه، جمهوری چک، هلند و لهستان و همچنین سیستم عاملهای ویندوز 7 در ایالات متحده که هیچگونه آنتی ویروسی بر روی آنها فعال نیست، اجتناب میکند!!!

ما به سازمانهایی که ممکن است تحت تأثیر این حملات قرار گیرند، توصیه میکنیم:

- در خصوص ایمیلها و فایلهای PDF که منجر به دانلود فایل دیگری میشوند، محتاط باشید.

- ترافیک شبکه را برای چندین درخواست متوالی به http://ip-api.com/json به عنوان یک شاخص بالقوه نفوذ Grandoreiro نظارت و مانیتور کنید.

- دامنههای DGA از پیش محاسبه شده توسط DNS را مسدود کنید.

- کلیدهای Run رجیستری که توسط بدافزار برای تداوم دسترسی مورد استفاده واقع میشوند را بررسی نمائید.

- نرم افزار امنیتی endpoint را نصب و پیکربندی کنید.

- قوانین نظارت بر امنیت شبکه مربوطه را به روزرسانی نمائید.

- کارمندان خود را از تهدیدات احتمالی آگاه کرده و آموزش دهید.