DCRat (معروف به DarkCrystal RAT) یک تروجان دسترسی از راه دور ([1]RAT) ماژولار است که در قالب بدافزار به عنوان یک سرویس (MaaS[2]) توزیع میشود و از سال 2018 در دسترس میباشد. تروجان DCRat به زبان C نوشته شده است و دارای قابلیت اجرای دستورات shell، استخراج فایل و دادههای لاگین، عملکرد کیلاگر و رباینده اطلاعات و غیره میباشد.

DCRat در طول حیات خود از طریق وب سایتهای هک شده یا جعلی، آرشیوهای محافظت شده با رمز عبور و یا هرزنامههای ایمیل با ضمایم Excel یا PDF حاوی ماکرو، توزیع شده است.

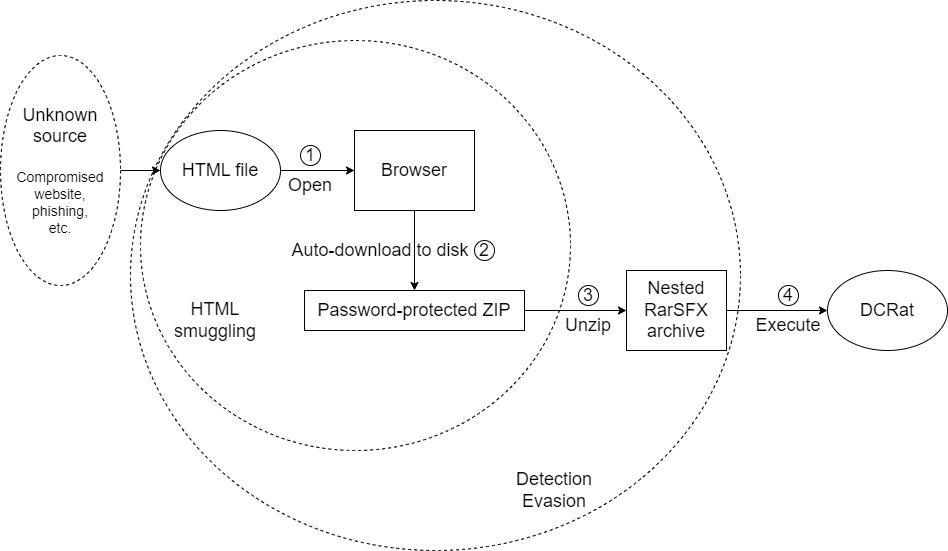

تیم Netskope اخیرا، متوجه شده است که کاربران روسیزبان توسط تروجان DCRat با استفاده از تکنیکی به نام HTML Smuggling مورد هدف قرار میگیرند.

HTML Smuggling

HTML Smuggling در درجه اول یک مکانیزم تحویل پیلود است. پیلود را میتوان در خودِ HTML جاسازی کرد و یا آن را از یک منبع راه دور بازیابی نمود. این پیلود معمولاً با ترکیبی از فشرده سازی، کدگذاری یا رمزگذاری، مبهم میشود.

این موارد، به پیلود امکان میدهند تا راحتتر مکانیزمهای امنیتی شبکه را دور بزند و به مرورگر قربانی دسترسی پیدا کند. هنگامی که HTML شروع به ارائه در مرورگر می کند، پیلود مخرب به شکل اصلی خود تبدیل میشود.

تحلیل فایل HTML

هکرها در این حمله مورد بحث از صفحات HTML جعلی روسی زبان متعلق به TrueConf و VK Messenger استفاده کردهاند. ما در حال حاضر نمیدانیم که این صفحات HTML چگونه به قربانی تحویل داده شدهاند.

فایلهای HTML، هنگامی که در هر مرورگری از جمله Chrome، Firefox و Edge باز میشوند، به طور خودکار یک آرشیو ZIP محافظت شده با رمز عبور را دانلود میکنند. صفحه HTML همچنین رمز عبور پیلود ZIP را در اختیار قربانی قرار میدهد.

این یک نمونه کلاسیک از دور زدن مکانیزمهای امنیتی است چرا که ابزارهای امنیتی به رمز عبور دسترسی ندارند.

کد مرتبط با HTML Smuggling در دو فایل HTML از مخزن منبع باز GitHub، به نام TheCyb3rAlpha/BobTheSmuggler مشتق شده است.

جریان اجرای تروجان DCRat

پیلود اولیهء آرشیو ZIP محافظت شده با رمز عبور حاوی یک آرشیو RarSFX میباشد. RarSFX نیز حاوی یک فایل batch و یک آرشیو RarSFX محافظت شده دیگر با رمز عبور است که در نهایت منجر به استقرار تروجان DCRat میشود. این نمونهای از به کار گیری تکنیک HTML smuggling به منظور استقرار بدافزار میباشد.

به سازمانها توصیه میشود ترافیک HTTP و HTTPS خود را بررسی کنند تا مطمئن شوند که سیستمهای آنها با دامنههای مخرب ارتباط برقرار نمیکنند.

[1] remote access Trojan

[2] malware-as-a-service