نسخه جدیدی از جاسوس افزار اندرویدی Mandrake در پنج اپلیکیشن فروشگاه گوگل پلی (Google Play) شناسایی شده است که تاکنون مجموعا ۳۲ هزار بار دانلود شدهاند.

این جاسوس افزار که حداقل از سال 2016 فعال میباشد، اولین بار توسط Bitdefender در سال 2020، مستند گردید و محققان قابلیتهای پیچیدهای برای این بدافزار عنوان کردند.

کسپرسکی در مقاله بیست و نهم جولای ۲۰۲۴ خود، اعلام کرد که یک نوع جدید از Mandrake را شناسایی کرده است که از طریق پنج اپلیکیشن ارسال شده به فروشگاه به گوگل پلی در سال 2022 منتشر شده است.

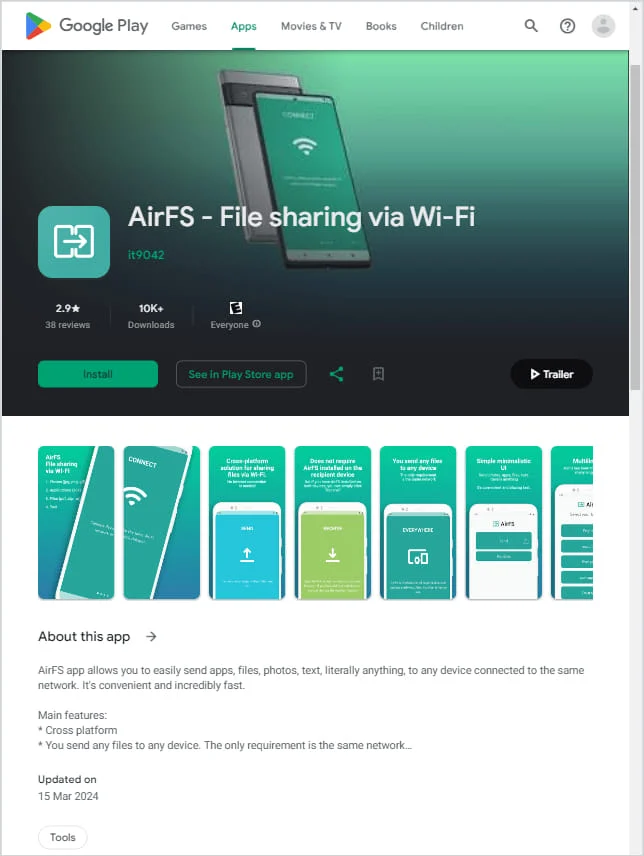

این نسخه از بدافزار Mandrake دارای لایههای جدیدی از تکنیکهای مبهمسازی و دوز زدن مکانیزم امنیتی است. جدیدترین اپلیکیشن آپلود شده آلوده به جاسوس افزار اندرویدی Mandrake ، اپلیکیشن AirFS میباشد که از نظر محبوبیت و نفوذ از همه موفقتر بوده و در اواخر مارس 2024 از فروشگاه حذف شده است.

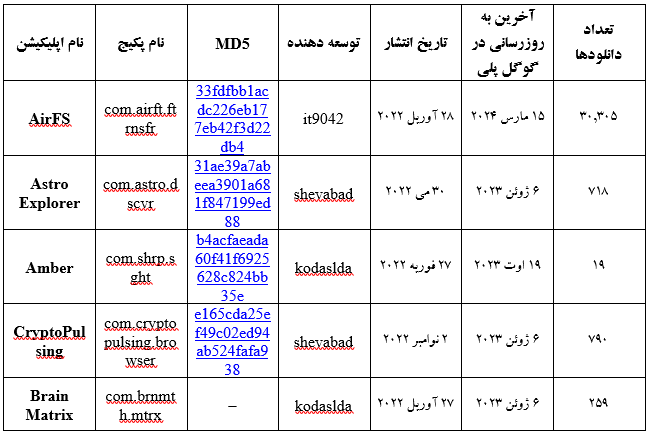

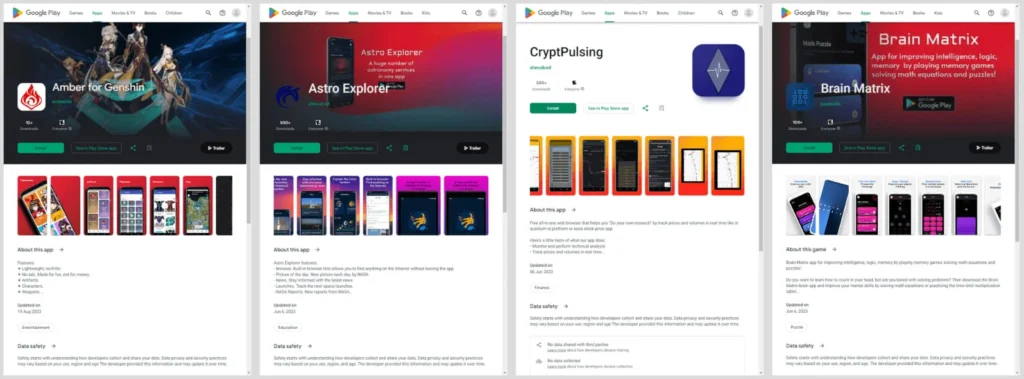

جزئیات پنج اپلیکیشن آلوده به جاسوس افزار اندرویدی Mandrake به شرح زیر میباشد:

به گفته کسپرسکی، بیشترین دانلودها متعلق به کانادا، آلمان، ایتالیا، مکزیک، اسپانیا، پرو و بریتانیا میباشد.

زنجیره نفوذ جاسوس افزار اندرویدی Mandrake

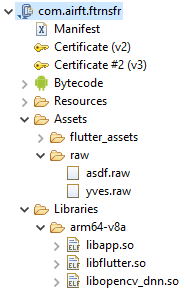

برخلاف دیگر بدافزارهای متداول اندرویدی و نسخههای قبلی Mandrake که منطق بدافزار را در فایل DEX اپلیکیشن قرار میدهند، نسخه جدید جاسوس افزار اندرویدی Mandrake، مرحله اولیه نفوذ خود را در یک کتابخانه بومی به نام “libopencv_dnn.so ” پنهان می کند که با استفاده از OLLVM به شدت مبهم شده است.

پس از نصب برنامه مخرب، کتابخانه توابعی را صادر میکند تا لودر مرحله دوم DEX را از فولدر داراییهای خود رمزگشایی کرده و آن را در حافظه بارگذاری کند.

لودر ثانویه، مجوزهای مورد نیاز را درخواست کرده و دومین کتابخانه بومی یعنی “libopencv_java3.so ” را دانلود میکند. این کتابخانه، گواهی مورد نظر برای برقراری ارتباطات ایمن با سرور فرماندهی و کنترل (C2) را رمزگشایی میکند.

اپلیکیشن پس از برقراری ارتباط با C2، اطلاعات مربوط به دستگاه از جمله اپلیکیشنهای نصب شده، شبکه تلفن همراه، آدرس IP و شناسه منحصر به فرد دستگاه را به C2 ارسال میکند.

چنانچه دستگاه قربانی، مناسب تشخیص داده شده شود، C2 کاپوننت اصلی جاسوس افزار اندرویدی Mandrake (مرحله سوم) را برای دستگاه ارسال خواهد کرد.

هنگامی که کاپوننت اصلی فعال میشود، جاسوس افزار اندرویدی Mandrake میتواند طیف گستردهای از فعالیتهای مخرب از جمله جمع آوری داده، ضبط و مانیتور کردن صفحه نمایش، اجرای فرمان، مدیریت فایل و نصب برنامه را در دستگاه قربانی به انجام رساند.

هکرها میتوانند با نمایش اعلانهایی که شبیه اعلانهای گوگل پلی هستند، کاربران را به نصب دیگر APKهای آلوده ترغیب کنند، به این امید که کاربران را فریب دهند تا فایلهای آلوده را از طریق یک فرآیند به ظاهر قابل اطمینان نصب کنند.

جاسوس افزار اندرویدی Mandrake همچنین از روش نصب مبتنی بر نشست برای دور زدن محدودیتهای نسخه ۱۳ (و نسخههای جدیدتر) اندروید در نصب فایلهای APK از منابع غیررسمی استفاده میکند.

Mandrake مانند سایر بدافزارهای اندرویدی میتواند از کاربر درخواست کند تا اجازه اجرا در پسزمینه را بدهد و برای داشتن عملکرد مخفیانه، آیکون بدافزار را در دستگاه قربانی مخفی کند.

جاسوس افزار اندرویدی Mandrake به صورت پویا در حال تکامل میباشد و روشهای پنهان سازی، خروج از سندباکس و دور زدن مکانیزمهای امنیتی جدید را بهبود بخشیده است.

جدیدترین نسخه این بدافزار به مدت دو سال در فروشگاه گوگل پلی وجود داشت و شناسایی نشده بود. جالب است که هنوز هم برخی از این اپلیکیشنهای آلوده به بدافزار Mandrake برای دانلود در گوگل پلی در دسترس هستند!

منابع

مقالات مرتبط:

تروجان CAPRARAT در چهار اپلیکیشن اندرویدی جدید شناسایی شد

تروجان RAFEL RAT، نسخههای قدیمی اندروید را مورد نفوذ قرار داد

شناسایی بیش از ۹۰ اپلیکیشن مخرب اندروید با ۵.۵ میلیون نصب در گوگل پلی

حذف ۲.۲۸ میلیون برنامه اندرویدی آلوده به بدافزار از گوگل پلی در سال ۲۰۲۳

نفوذ جاسوس افزار EXOTIC VISIT به کاربران اندروید در هند و پاکستان