Cofense Intelligence در بیست و یکم فوریه 2024، یک گروه فیشینگ را شناسایی کرد که بخش نفت و گاز را به منظور استقرار بدافزار Rhadamanthys ، یک رباینده اطلاعات پیشرفته مورد هدف قرار داده بود. این رباینده در قالب “بدافزار به عنوان یک سرویس” یا MaaS ارائه میشود.

بدافزار Rhadamanthys که به زبان ++C نوشته شده است برای ایجاد ارتباط با یک سرور فرمان و کنترل (C2) به منظور جمع آوری داده های حساس از میزبان های هک شده طراحی شده است.

این کمپین چند روز پس از توقیف گروه باج افزار LockBit طی یک عملیات سایبری بین المللی ظاهر شد. در حالی که این همزمانی ممکن است تصادفی باشد، Trend Micro در آگوست 2023 یک نوع Rhadamanthys را فاش کرد که همراه با یک پیلود LockBit و بدافزار کلیپر و ماینر ارزهای دیجیتال بود.

هکرها ترکیبی از یک رباینده اطلاعات و یک نوع باج افزار LockBit را در یک بسته Rhadamanthys اضافه کردهاند که احتمالاً نشان دهنده ادامه تکامل بدافزار است. این گروه فیشینگ شامل چندین تاکتیک، تکنیک و رویه پیچیده به همراه یک موضوع منحصر به فرد فریبنده با عنوان “تصادف خودرو” میباشد.

مهاجمان در این دسته حملات برای هر ایمیل، یک موضوع و پیام منحصر به فرد ایجاد کردهاند و موضوع کلی آن این است که وسیله نقلیه گیرنده پیام دچار یک حادثه شده است. لینک مخربی در ایمیل تعبیه شده است که کاربر را به وب سایت خاصی هدایت میکند.

تغییر مسیر توسط لینک ها در این کمپین عمدتاً در دامنه های قانونی گوگل، به ویژه Google Maps و Google Images میزبانی میشوند. لینک تعبیه شده به یک کوتاه کننده URL هدایت میشود. یک URL کوتاه شده که برای کاهش اندازه URL ایجاد میگردد به پنهان کردن URL اصلی نیز کمک میکند، در نتیجه مهاجمان شانس بیشتری خواهند داشت تا در این زنجیره نفوذ شناسایی نشوند.

قربانیان پس از تغییر مسیر، به یک فایل PDF قابل کلیک که در docptypefinder[.]info میزبانی میگردد، منتقل میشوند. این دامنه در همان روزی که این کمپین برای اولین بار مشاهده شد، ثبت شده است. فایل PDFی که در شکل ۲ نشان داده شده است، تصویری قابل کلیک است که از نام “اداره حمل و نقل فدرال” سوء استفاده میکند و به جریمه احتمالی ۳۰,۰۰۰ دلاری برای این حادثه اشاره دارد. با کلیک بر روی تصویر یا درخواست برای دانلود فایل ZIP، یک فایل اجرایی، دانلود میگردد که به هنگام اجرا، بدافزار رباینده Rhadamanthys را باز کرده و راه اندازی میکند.

![PDF میزبانی شده بر روی دامنه docptypefinder[.]info](https://vulnerbyte.com/wp-content/uploads/2024/04/Figure-4-Clickable-PDF-1024x545.jpg)

بدافزار فوراً با یک سرور فرمان و کنترل (C2) ارتباط برقرار میکند که هر گونه گواهی اعتبار ربوده شده، کیف پول ارز دیجیتال یا سایر اطلاعات حساس را جمع آوری و به سرور ارسال خواهد کرد. شکل ۳، نمونهای از ایمیل فیشینگی میباشد که در این دسته حملات مشاهده شده است.

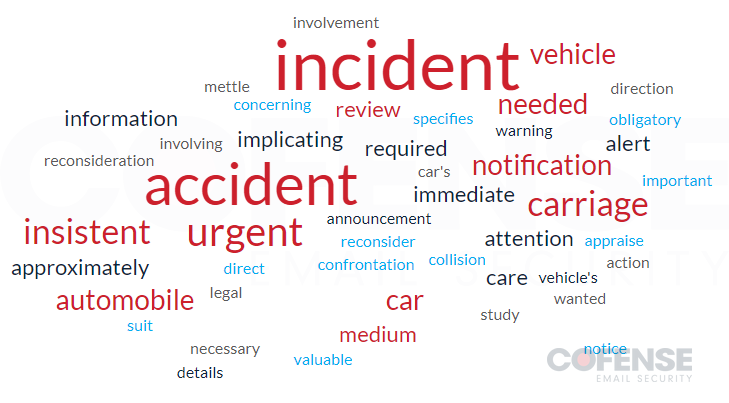

با توجه به حجم ایمیلها، به ظاهر تصادفی بودن هر ایمیل و عنوان و محتوای منحصر به فرد هر یک، شکل ۴ برای ارائه ایدهای از تمام کلمات کلیدی استفاده شده در کل کمپین ایجاد شده است. کلمات محبوب و پُرکاربردی همچون “حادثه، تصادف، وسیله نقلیه، خودرو، ماشین” و سایر کلمات کلیدی به طور مشخص در تصویر زیر قابل مشاهده است. با این حال، علاوه بر آنها، چندین کلمه دیگر برای تحریک احساسات گیرنده مانند “فوری، ضروری، اطلاع رسانی، نگران کننده و مهم” وجود دارد. سطح خطر یک تهدید فیشینگ زمانی افزایش مییابد که مهاجمان و عوامل تهدید، تاکتیک، تکنیک و رویههای شناخته شده برای دور زدن امنیت را با فریبهای مهندسی اجتماعی مانند این قبیل موارد ادغام میکنند.

با توجه به حجم کمپین و منحصر به فرد بودن هر ایمیل، ممکن است هکرها از هوش مصنوعی یا ChatGPT برای تولید عبارات مختلف استفاده کرده باشند.

این توسعه در بحبوحه یک جریان ثابت از خانوادههای بدافزار رباینده جدید مانند Sync-Scheduler و Mighty Stealer صورت میپذیرد، حتی در شرایطی که سویههای موجود مانند StrelaStealer با بهبود تکنیکهای مبهم سازی و ضد تجزیه و تحلیل در حال تکامل هستند.