چندین خانواده بدافزار رباینده اطلاعات به طور فعال از یک endpoint غیرمستند Google OAuth به نام MultiLogin به منظور ربودن نشستهای کاربر و اجازه دسترسی مداوم به سرویسهای گوگل حتی پس از تغییر رمز عبور استفاده میکنند. این اکسپلویت بحرانی، تداوم نشست و تولید کوکی را تسهیل میبخشد و عوامل تهدید را قادر میسازد تا به صورت غیرمجاز به یک نشست معتبر دسترسی داشته باشند.

این تکنیک برای اولین بار توسط یک عامل تهدید به نام PRISMA در بیستم اکتبر ۲۰۲۳ در کانال تلگرام آنها معرفی گردید و از آن زمان به بعد در خانواده های بدافزار به عنوان سرویس (MaaS) مانند Lumma، Rhadamanthys، Stealc، Meduza، RisePro و WhiteSnake مورد استفاده قرار گرفته است.

endpoint احراز هویت MultiLogin در درجه اول جهت همگام سازی حسابهای گوگل در سرویسها طراحی شده است، درست زمانی که کاربران به حسابهای خود در مرورگر وب کروم (یعنی پروفایلها) وارد میشوند.

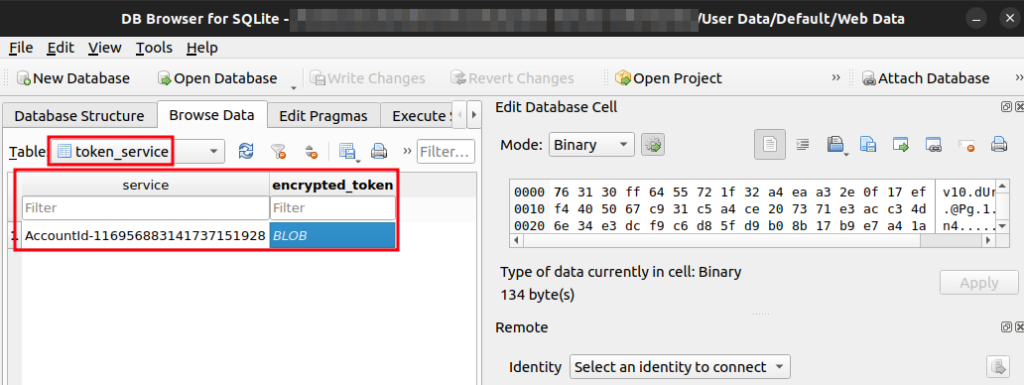

مهندسی معکوس کد Lumma Stealer حاکی از آن است که این تکنیک؛ جدول token_service Chrome WebData را برای استخراج توکنها و شناسههای حساب پروفایلهای کروم وارد شده به سیستم مورد هدف قرار میدهد. این جدول شامل دو ستون مهم میباشد: سرویس (GAIA ID) و encrypted_token (توکن رمزگذاری شده).

GAIA ID این توکن با MultiLogin ترکیب میشود تا کوکیهای احراز هویت گوگل را مجددا تولید کند. سه سناریو مختلف تولید توکن-کوکی تا کنون آزمایش شده است که به شرح زیر میباشند:

- هنگامی که کاربر با مرورگر وارد میشود، در این صورت توکن میتواند هر چند بار مورد استفاده قرار گیرد.

- وقتی کاربر گذرواژه را تغییر میدهد اما به گوگل اجازه میدهد در سیستم باقی بماند، در این صورت توکن فقط یک بار میتواند استفاده شود، زیرا توکن قبلاً یک بار برای ورود کاربر به سیستم استفاده شده است.

- اگر کاربر از مرورگر خارج شود، توکن باطل شده و از حافظه لوکال مرورگر حذف خواهد شد که با ورود مجدد، دوباره ایجاد میگردد.

گوگل وجود این روش حمله را تایید کرده است اما خاطرنشان کرد که کاربران میتوانند با خروج از مرورگر آسیب دیده، نشست ربوده شده را لغو کنند. گوگل از گزارشهای اخیر مبنی بر سرقت توکنهای نشست توسط یک خانواده بدافزار آگاه است. حملات مربوط به بدافزارهایی که کوکیها و توکنها را میربایند، جدید نیستند؛ اما لازم است تا سیستمهای دفاعی در برابر چنین تکنیکهایی ارتقا یابند. به عنوان مثال، گوگل برای ایمن سازی هر گونه حساب هک و شناسایی شده اقدام کرده است. با این حال، توجه به یک سوء تفاهم در گزارشها حائز اهمیت میباشد که مدعی است توکنها و کوکیهای ربوده شده نمیتوانند توسط کاربر باطل شوند. این ادعا نادرست است، چرا که نشستهای ربوده شده را میتوان با خروج از مرورگر آسیب دیده باطل کرد و یا از راه دور بوسیله پیج دستگاههای کاربر لغو شوند.

گوگل همچنین به کاربران توصیه میکند که به منظور محافظت در برابر دانلودهای فیشینگ و بدافزار، ویژگی Enhanced Safe Browsing را در مرورگر کروم خود فعال سازند. توصیه میشود گذرواژهها تغییر یابند تا عوامل تهدید از جریان احراز هویت بازنشانی مجدد رمز عبور برای بازیابی آنها استفاده نکنند. کاربران همچنین، میبایست فعالیت حساب خود را برای یافتن نشستهای مشکوک که از IPها و لوکیشنهایی که آنها را نمیشناسند، نظارت کنند.

این حمله یک سوء استفاده پیچیده را فاش میکند که ممکن است روشهای سنتی ایمن سازی حسابها را به چالش بکشد. در حالی که اقدامات گوگل ارزشمند میباشند، اما این وضعیت نیاز به راه حلهای امنیتی پیشرفتهتر برای مقابله با تهدیدات سایبری در حال تکامل دارد.

PRISMA، در اکتبر ۲۰۲۳، یک اکسپلویت مهم را کشف کرد که امکان تولید کوکیهای دائمی گوگل از طریق دستکاری توکن را فراهم میآورد. این اکسپلویت، دسترسی مداوم به سرویسهای گوگل را حتی پس از بازنشانی رمز عبور کاربر امکان پذیر میسازد. نکته حائزه اهمیت آنجاست که سوء استفاده از این قابلیت به سرعت میان گروههای مختلف بدافزار گسترش یافته است.

تیم تحقیقاتی تهدید CloudSEK، با استفاده از HUMINT و تجزیه و تحلیل فنی، ریشه این سوء استفاده را در یک endpoint غیرمستند Google Oauth به نام ” MultiLogin” شناسایی کرد. این گزارش به کشف این اکسپلویت، تکامل آن و پیامدهای گسترده تر برای امنیت سایبری میپردازد.