عوامل تهدید مرتبط با گروه ۸۲۲۰ از یک آسیب پذیری با شدت بالا در سرور WebLogic اوراکل به منظور انتشار بدافزار سوء استفاده کردند. این نقص امنیتی که با شناسه CVE-2020-14883 (امتیاز CVSS: 7.2) دنبال میشود، یک باگ اجرای کد از راه دور (RCE) است که میتواند توسط مهاجمان احراز هویت شده برای کنترل سرورهای حساس مورد سوء استفاده قرار گیرد.

این آسیب پذیری در واقع به مهاجمان احراز هویت شده از راه دور اجازه میدهد تا با استفاده از یک مجموعه ابزار، کد را اجرا کنند و معمولاً این آسیب پذیری توسط CVE-2020-14882 (یک آسیب پذیری دور زدن احراز هویت که بر سرور Weblogic اوراکل نیز تأثیر میگذارد) یا استفاده از گواهیهای اعتبار ضعیف، فاش و یا سرقت شده به یکدیگر مورد استفاده قرار میگیرد.

گروه ۸۲۲۰، سابقه سوء استفاده از آسیب پذیریهای امنیتی شناخته شده برای توزیع بدافزار cryptojacking را در کارنامه خود دارد. در اوایل ماه مِی ۲۰۲۳، این گروه در حال استفاده از نقص دیگری در سرورهای WebLogic اوراکل (CVE-2017-3506، امتیاز CVSS: 7.4) مشاهده شد که دستگاهها را به یک بات نت استخراج ارز دیجیتال متصل میکرد.

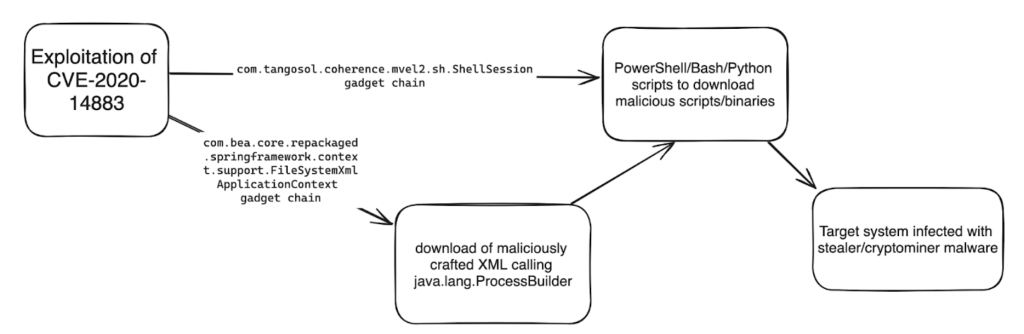

زنجیرههای حمله اخیرا مستند شده توسط Imperva، مستلزم سوء استفاده از CVE-2020-14883 برای ساخت فایلهای XML و در نهایت اجرای کدهایی هستند که مسئول استقرار بدافزارهای رباینده و استخراج سکه مانند Agent Tesla، rhajk و nasqa میباشند.

زنجیره نفوذ با استفاده از آسیب پذیری CVE-2020-14883 به شرح زیر است:

مجموعه آسیب پذیریهایی که اخیرا توسط گروه ۸۲۲۰ مورد استفاده قرار گرفتهاند، عبارتند از:

- CVE-2017-3506 – آسیب پذیری اجرای کد از راه دور در سرور WebLogic اوراکل

- CVE-2019-2725 – غیرسریال سازی سرور WebLogic اوراکل احراز هویت شده

- CVE-2020-14883 – آسیب پذیری اجرای کد از راه دور سرور WebLogicاوراکل احراز هویت شده

- CVE-2021-26084 – آسیب پذیری اجرای کد از راه دور OGNL Injection سرور Atlassian Confluence

- CVE-2021-44228 – آسیب پذیری اجرای کد از راه دور JNDI در Apache Log4j

- CVE-2022-26134 – آسیب پذیری اجرای کد از راه دور سرور Atlassian Confluence

به نظر میرسد این گروه هنگام انتخاب اهداف خود بدون هیچ روند مشخصی در تعیین کشور یا صنعت مورد نظر پیش میرود. اهداف این کمپین معمولا شامل بخشهای مراقبت های بهداشتی، مخابرات و خدمات مالی در ایالات متحده، آفریقای جنوبی، اسپانیا، کلمبیا و مکزیک است. این گروه به منظور هدف قرار دادن آسیبپذیریهای شناخته شده و اکسپلویت آنها برای دستیابی به اهداف خود، بر بهرهبرداریهای ساده و در دسترس عموم متکی است و به طور مداوم تاکتیکها، تکنیکها و رویههای خود را به منظور دور زدن مکانیزمهای امنیتی و جلوگیری از شناسایی توسعه میدهند.