محققان امنیت سایبری، دسته حملات جدیدی را کشف کردهاند که از نقص امنیتی اخیرا فاش شده در دستگاههای FortiClientEMS شرکت فورتینت (Fortinet) برای ارائه پیلودهای ScreenConnect و Metasploit Powerfun سوء استفاده میکنند.

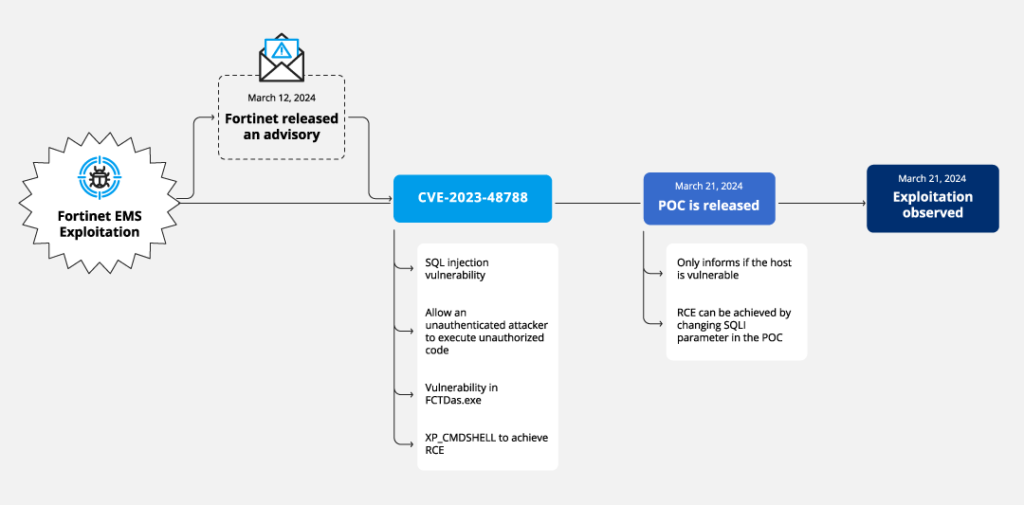

این فعالیت مستلزم بهره برداری از CVE-2023-48788 (امتیاز CVSS: 9.3)، یک نقص بحرانی SQL injection است که میتواند به مهاجم احراز هویت نشده اجازه دهد تا کد یا دستورات غیرمجاز را از طریق درخواستهای ساخته شده خاص اجرا کند.

شرکت امنیت سایبری Forescout به دلیل استفاده از ScreenConnect و Powerfun برای فعالیتهای پس از بهره برداری[1]، این حمله را با نام رمز Connect:fun دنبال میکند.

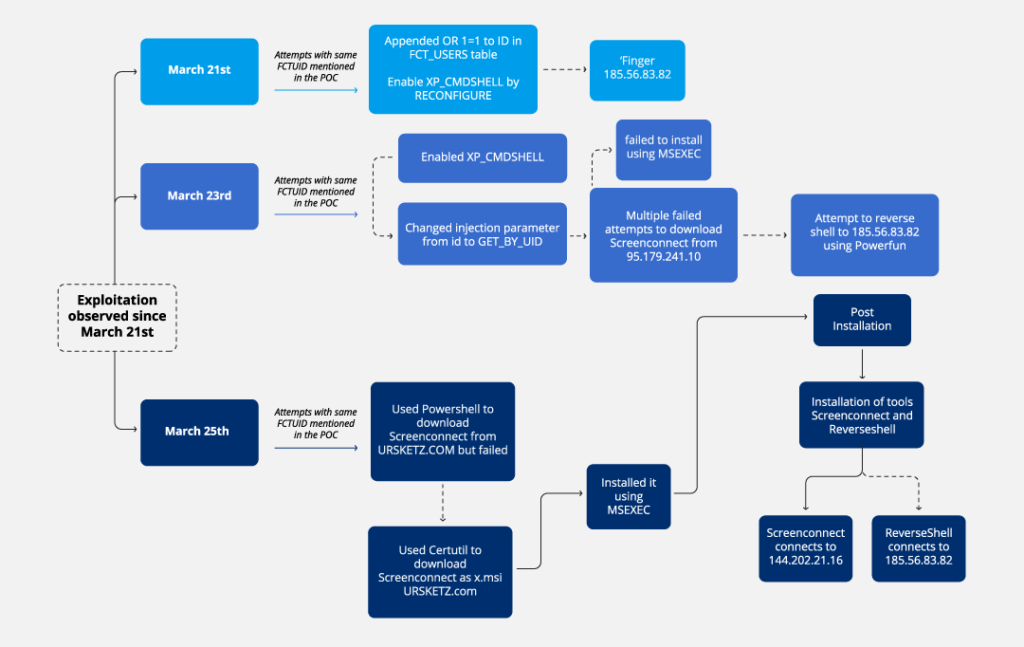

این نفوذ، یک شرکت رسانهای ناشناس را مورد هدف قرار داده است که دستگاه آسیب پذیر FortiClientEMS خود را به اینترنت متصل کرده بود. این حمله مدت کوتاهی پس از انتشار یک اکسپلویت اثبات مفهوم (PoC[2]) برای آسیب پذیری CVE-2023-48788 در بیست و یکم مارس 2024 رخ داد.

مهاجم ناشناخته طی روزهای آتی مشاهده شد که از این نقص بهره میجوید تا ScreenConnect را با موفقیت دانلود و سپس نرم افزار دسکتاپ از راه دور را با استفاده از ابزار msiexec نصب کند.

مهاجم در بیست و پنجم مارس از اکسپلویت PoC برای راه اندازی کد PowerShell استفاده نمود، همچنین اسکریپت Powerfun متااسپلویت را دانلود و یک اتصال معکوس به آدرس IP دیگر را آغاز کرد.

عبارات SQL نیز شناسایی شدند که برای دانلود ScreenConnect از یک دامنه راه دور (“ursketz[.]com”) با استفاده از certutil طراحی شده بودند که سپس از طریق msiexec پیش از برقراری ارتباط با یک سرور فرمان و کنترل (C2[3]) نصب شدند.

شواهدی وجود دارد که نشان میدهد مهاجمی که در پشت آن قرار دارد حداقل از سال 2022 فعال میباشد، ابزار Fortinet را متمایز کرده و از زبانهای ویتنامی و آلمانی در زیرساختهای خود استفاده میکند. به نظر میرسد مهاجمان در این دسته حملات به دنبال اهداف انبوه نیستند، بلکه محیطهایی را انتخاب میکنند که دارای VPN[4] میباشند.

Forescout اعلام کرد که این حمله دارای تداخل تاکتیکی و زیرساختی با سایر حملات مستند شده توسط Palo Alto Networks واحد 42 و Blumira در مارس 2024 میباشد که شامل سوء استفاده از CVE-2023-48788 برای دانلود ScreenConnect و Atera است.

به سازمان ها توصیه میشود اصلاحات ارائه شده توسط Fortinet را جهت مقابله با تهدیدات احتمالی، نظارت بر ترافیک مشکوک و استفاده از فایروال اپلیکیشن وب (WAF[5]) به منظور مسدود نمودن درخواستهای بالقوه مخرب اعمال کنند.

[1] post-exploitation

[2] proof-of-concept

[3] command-and-control

[4] virtual private network

[5] web application firewall