سیسکو تالوس اخیرا هشت آسیب پذیری را در اپلیکیشنهای مایکروسافت مختص سیستم عامل MACOS شناسایی کرده است. هکرها میتوانند با تزریق کتابخانههای مخرب به برنامههای مایکروسافت برای به دست آوردن حقوق و مجوزهای اعطا شده توسط کاربر به برنامه آسیب پذیر، از این فرصت سوء استفاده کنند.

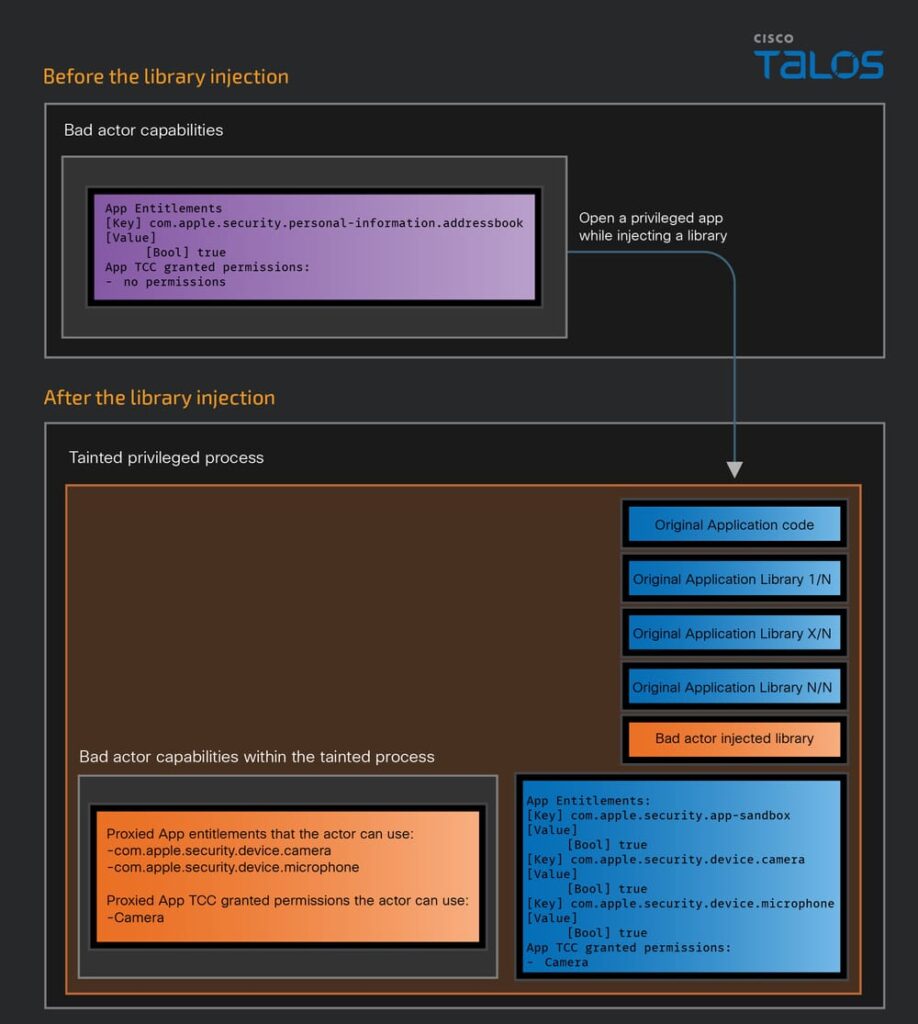

این نوع نفوذها زمانی رخ میدهند که برنامهای، کتابخانهها را از مکانهایی بارگیری کند که مهاجم میتواند به طور بالقوه آنها را دستکاری کند و اعتبارسنجی کتابخانه را از طریق یک دسترسی مخاطرهآمیز غیرفعال کرده باشد که در غیر این صورت بارگیری کتابخانهها را محدود به مواردی میکند که توسط توسعه دهنده برنامه یا اپل امضا شده است.

این مجوزها تعیین میکنند که آیا یک برنامه میتواند به منابعی مانند میکروفون، دوربین، پوشهها، ضبط صفحه نمایش، ورودی کاربر و سایر موارد دسترسی پیدا کند یا خیر.

از این رو، چنانچه هکرها بتوانند توسط آسیب پذیریها به این موارد دسترسی پیدا کنند، آنگاه خواهند توانست اطلاعات حساس را استخراج کنند و یا در بدترین حالت، سطح دسترسی خود را افزایش دهند.

هکرها با سوء استفاده از این هشت آسیب پذیری کشف شده، میتوانند با دور زدن مدل مبتنی بر مجوزهای سیستمعامل، که حول چارچوب شفافیت، رضایت و کنترل (TCC[1]) میچرخد، از آنها برای به دست آوردن سطح دسترسی بالا یا دسترسی به دادههای حساس سوء استفاده کنند.

TCC چارچوبی است که توسط اپل برای مدیریت دسترسی به دادههای حساس کاربر در macOS توسعه یافته است و به کاربران شفافیت بیشتری در خصوص نحوه دسترسی و استفاده از دادههای آنها توسط برنامههای مختلف نصب شده روی دستگاه ارائه میدهد.

این چارچوب (فریمورک) در قالب یک پایگاه داده رمزگذاری شده نگهداری میشود و مجوزهای اعطا شده توسط کاربر به هر برنامه را ثبت میکند تا اطمینان حاصل شود که اولویتها به طور مداوم در سراسر سیستم اجرا میشوند.

TCC در ارتباط با ویژگی sandbox برنامه در macOS و iOS کار میکند. sandbox دسترسی یک برنامه به سیستم و سایر برنامهها را محدود کرده و یک لایه امنیتی اضافه ایجاد میکند. TCC تضمین میکند که اپلیکیشنها فقط میتوانند به دادههایی دسترسی داشته باشند که رضایت صریح کاربر را برای آنها دریافت کرده باشند.

لیست اپلیکیشنهای آسیب پذیر مایکروسافت

ID تالوس | CVE | نام اپلیکیشن |

Microsoft Outlook | ||

Microsoft Teams (work or school) | ||

Microsoft PowerPoint | ||

Microsoft OneNote | ||

Microsoft Excel | ||

Microsoft Word | ||

Microsoft Teams (work or school) WebView.app helper app | ||

Microsoft Teams (work or school) com.microsoft.teams2.modulehost.app |

تزریق کد و کتابخانه

MACOS اپل شامل اقدامات امنیتی برای محافظت در برابر تزریق کد است؛ تاکتیکی که اغلب توسط بدافزار به کار میرود که در آن یک مهاجم به دنبال وارد کردن کد مخرب در فرآیندهای قانونی برای دسترسی به منابع محافظت شده است.

به منظور مقابله با این خطر، نیاز به Sandbox برای برنامههای توزیع شده از طریق فروشگاه Mac اپل میباشد. Sandbox به منظور محدود کردن تأثیرات بالقوه حملات به ویژه تزریق کد و محدود کردن دسترسی به منابع و دادهها طراحی شده است.

یک برنامه Sandbox فقط میتواند به منابعی که صریحاً توسط مجوزها تعیین شدهاند، دسترسی پیدا کند. به عنوان مثال، یک برنامه Sandbox شده باعث میشود که کاربر برای دسترسی به دوربین فقط درصورتی که دارای مجوز com.apple.security.device.camera باشد، دسترسی پیدا کند.

Sandbox همچنین یک اقدام متقابل است که از تزریق کد محافظت میکند و به هکرهایی که به یک ماشین دست یافتهاند امکان میدهد تا کدهای مخرب را در فرآیندهای قانونی وارد کرده و به دادههای محافظت شده دست یابند.

کتابخانههای مخرب میتوانند به این برنامهها تزریق شوند و حقوق و مجوزهای اعطایی کاربر به آنها را به دست آورند، که سپس بسته به دسترسی اعطا شده به هر یک از این برنامهها، میتوانند برای استخراج اطلاعات حساس مورد سوء استفاده قرار گیرند.

تزریق کتابخانه، همچنین به عنوان Dylib Hijacking در حوزه macOS شناخته میشود. تکنیکی که به موجب آن کد به یک فرآیند در حال اجرا در برنامه تزریق میشود.

چننانچه یک مهاجم، موفق به تزریق یک کتابخانه به فضای فرآیند یک برنامه کاربردی در حال اجرا شود، آنگاه آن کتابخانه میتواند از تمام مجوزهایی که قبلاً به فرآیند اعطا شده است استفاده کند و به طور مؤثر از سوی خود برنامه عمل کند.

البته لازم به ذکر است که حملات از این نوع مستلزم آن هستند که مهاجم از قبل سطح معینی از دسترسی به سیستم میزبان را در اختیار داشته باشد تا از آن برای باز کردن یک برنامه با سح دسترسی بالا و تزریق یک کتابخانه مخرب سوء استفاده کند و اساساً مجوزهای مرتبط به آنها را اعطا کند.

هکرها در صورت سوء استفاده موفقیت آمیز از این آسیب پذیریها، میتوانند هر گونه دسترسی را که قبلاً به این اپلیکیشنها اعطا شده است، به دست آورند. به عنوان مثال، مهاجم میتواند بدون هیچ گونه تعاملی با کاربر و بدون آنکه او متوجه شود ایمیلهایی را از حساب کاربری ارسال کند، کلیپهای صوتی ضبط کند، عکس بگیرد یا فیلمبرداری کند.

سخن پایانی

مدل امنیتی macOS حفاظت پیشرفتهای را ارائه میدهد و هر زمان که برنامهای تلاش میکند تا به دادههای حساس یا منابع مرتبط با حریم خصوصی دسترسی پیدا کند، به کاربران اطلاع میدهد. علاوه بر این، macOS دارای ویژگیهای خاصی است که از تزریق کتابخانه پویا جلوگیری میکند و در نتیجه به طور موثر یک دسته از آسیب پذیریها را خنثی میکند.

اگرچه هیچ سیستمی بدون نقص نیست و ممکن است آسیب پذیریهای جدیدی به وجود بیایند، اما این فریمورک، نقش مهمی در کاهش آنها و افزایش آگاهی کاربر از رفتار برنامه ایفا میکند.

تحقیقات سیسکو تالوس در این گزارش، بر برنامههای آسیب پذیر در برابر تزریق کتابخانه متمرکز بود، سناریویی که بدافزار را قادر میسازد از حقوق و مجوزهایی که قبلاً به یک برنامه آسیب پذیر اعطا شده است سوء استفاده کند.

مایکروسافت، به نوبه خود، آسیب پذیریهای شناسایی شده را به عنوان ” کم خطر” در نظر گرفته است و اپلیکیشنها میبایست کتابخانههای بدون امضا را برای پشتیبانی از پلاگینها بارگیری کنند. با این حال، این شرکت برای رفع مشکل به وجود آمده در برنامههای OneNote و Teams خود وارد عمل شده است.

برنامههای آسیب پذیر، دربهای ورودی را برای هکرها باز میگذارند تا از تمام حقوق برنامهها سوء استفاده کنند و بدون هیچ درخواستی از سوی کاربر، از همه مجوزهایی که قبلاً به برنامه اعطا شده است، دوباره استفاده کنند و عملاً به عنوان یک واسطه مجوز برای مهاجم عمل کنند.

[1] Transparency, Consent, and Control