محققان امنیت سایبری یک ماژول ابزار تبلیغاتی مزاحم (بدافزار HotPage) را کشف کردهاند که ادعا میکند تبلیغات و وبسایتهای مخرب را مسدود میکند. اما حقیقت آن است که این ماژول بصورت مخفیانه یک کامپوننت درایور کرنل را نصب میکند.

این کامپوننت به مهاجمان توانایی اجرای کد دلخواه همراه با مجوز و سطح دسترسی بالا بر روی میزبانهای ویندوز را میدهد. این بدافزار که HotPage نام دارد، در اواخر سال 2023 توسط ESET کشف گردید. HotPage نام خود را از فایل اجرایی و نصب کننده خود یعنی “HotPage.exe” گرفته است.

اگرچه روش دقیق توزیع بدافزار HotPage هنوز مشخص نیست، اما شواهد جمعآوری شده توسط شرکت امنیت سایبری ESET نشان میدهد که این بدافزار به عنوان یک راهحل امنیتی برای کافینتها تبلیغ شده است که هدف آن بهبود تجربه وب گردی کاربران با مسدود کردن تبلیغات مخرب عنوان شده است.

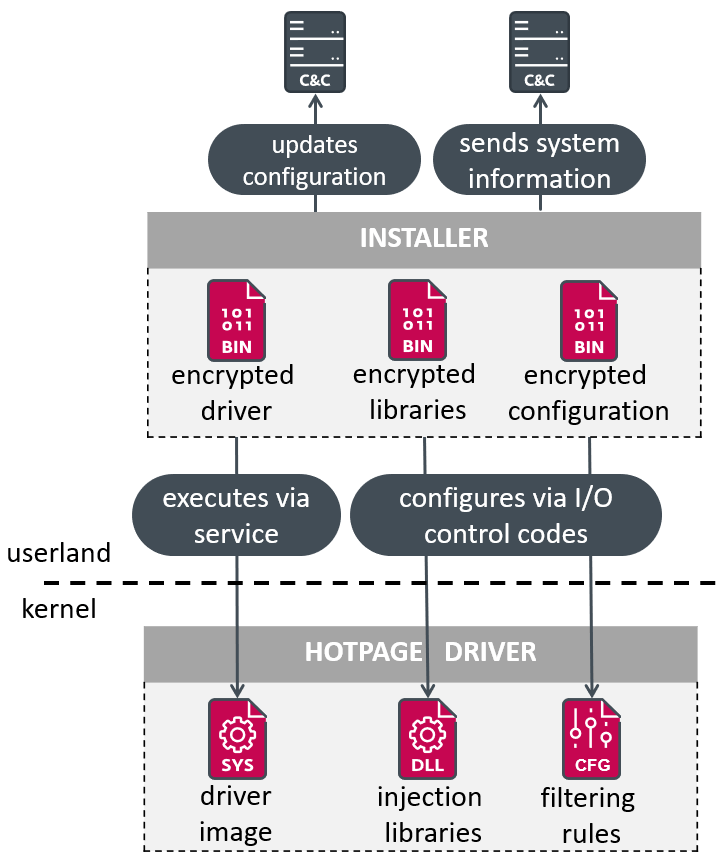

از این رو به نظر میرسد که بدافزار HotPage به دلیل سطح دسترسی مورد نیاز برای نصب درایور، با بسته نرم افزاری دیگری همراه شده است. نصب کننده این بدافزار (HotPage.exe)، درایور را بر روی دیسک مستقر و سرویسی را برای اجرای آن راه اندازی میکند.

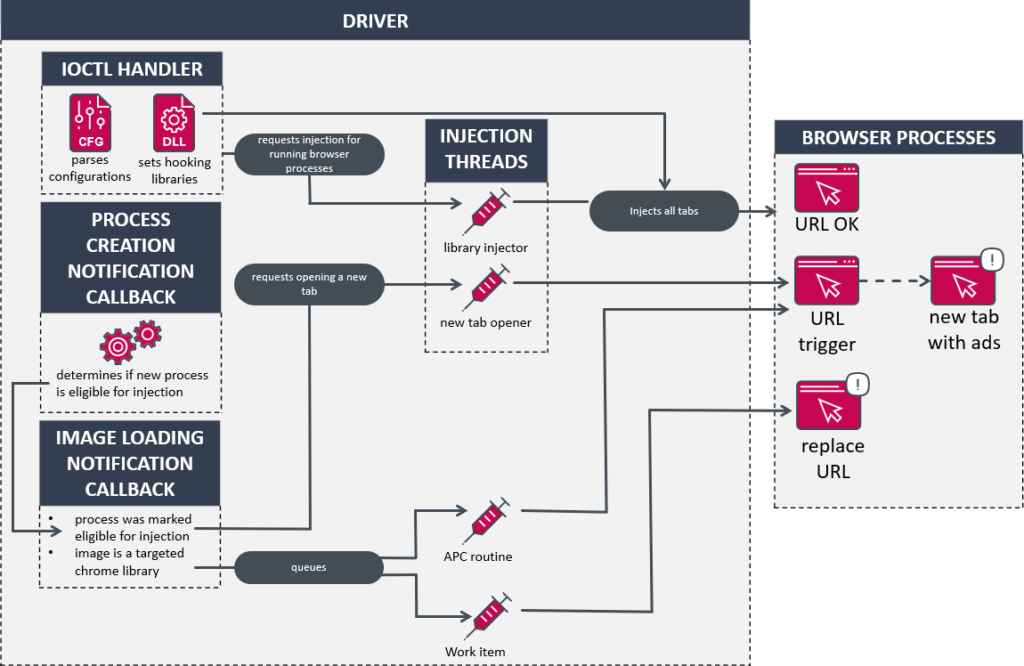

HotPage.exe، فایل پیکربندی خود را که حاوی فهرستی از مرورگرها و کتابخانههای مبتنی بر Chromium است، رمزگشایی میکند. اگر چنین فایلهای اجرایی یافت شوند، درایور سعی میکند یکی از کتابخانههای فهرست شده را به فرآیند مرورگر تزریق کند.

کتابخانه تزریق شده پس از هوک کردن توابع Windows API مبتنی بر شبکه، URL مورد نظر را بررسی میکند و تحت شرایط خاص، صفحه دیگری را به کاربر نمایش میدهد. بدافزار HotPage میتواند محتویات یک صفحه درخواستی را تغییر داده و یا جایگزین کند، کاربر را به صفحه دیگری هدایت کند و یا براساس شرایط خاص صفحه جدیدی را در یک برگه جدید باز کند!

بدافزار HotPage علاوه بر استفاده از قابلیتهای رهگیری ترافیک مرورگر و فیلتر کردن آن، قادر به جمعآوری و استخراج اطلاعات سیستم به یک سرور راه دور چینی (به نام Hubei Dunwang Network Technology Co) است.

این تمام ماجرا نیست! عدم وجود هر گونه لیست کنترل دسترسی (ACL[1]) برای درایور به این معناست که یک مهاجم با استفاده از یک حساب غیرمجاز میتواند از این فرصت برای به دست آوردن سطح دسترسی بالاتر و اجرای کد به عنوان حساب NT AUTHORITY\System سوء استفاده کند.

این کامپوننت مخرب کرنل بصورت ناخواسته درب را برای سایر تهدیدات باز میگذارد تا هکرها بتوانند کد را در بالاترین سطح دسترسی موجود در سیستم عامل ویندوز اجرا کنند.

به دلیل محدودیتهای دسترسی نامناسب به این کامپوننت کرنل، هر فرآیندی میتواند با آن ارتباط برقرار کرده و از قابلیت تزریق کد آن برای نفوذ به هر فرآیند غیر محافظت شده استفاده کند.

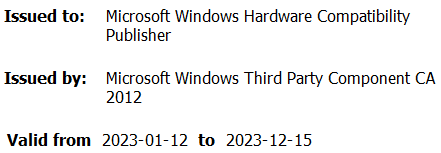

نکته قابل توجه در این سوء استفاده این است که درایور مورد نظر توسط مایکروسافت امضا (sign) شده است. از این رو به نظر میرسد که شرکت چینی، الزامات امضای کد درایور مایکروسافت را گذرانده و موفق به دریافت گواهی تأیید توسعه یافته (EV) شده است. این گواهی از یکم می 2024 از کاتالوگ سرور ویندوز حذف گردید.

بدافزار HotPage ثابت کرد که توسعهدهندگان ابزارهای تبلیغاتی مزاحم برای رسیدن به اهداف خود دارای چه میزان ابتکار عمل هستند!

[1] access control list