Resecurity نسخه جدیدی از بدافزار JSOutProx را شناسایی کرده است که سازمانها و سرویسهای مالی را در مناطق APAC (آسیا و اقیانوسیه) و MENA (خاورمیانه و شمال آفریقا) مورد هدف قرار میدهد. JSOutProx یک فریمورک حمله پیچیده است که از جاوا اسکریپت و دات نت و از ویژگی سریالسازی (serialization) داتنت برای تعامل با یک ماژول اصلی جاوا اسکریپت در حال اجرا بر روی دستگاه قربانی استفاده میکند.

این بدافزار پس از اجرا، فریمورک را قادر میسازد تا پلاگینهای مختلفی را بارگیری کند که فعالیتهای مخرب بیشتری را بر روی هدف انجام میدهند. JSOutProx اولین بار در سال 2019 شناسایی گردید و در ابتدا به گروه های فیشینگ SOLAR SPIDER نسبت داده شد که JSOutProx RAT را در موسسات مالی سراسر آفریقا، خاورمیانه، آسیای جنوبی و آسیای جنوب شرقی مستقر کرد.

آزمایشگاه امنیتیQuick Heal در اواخر سال 2021، حملاتی را کشف کرد که با استفاده از این تروجان دسترسی از راه دور (RAT)، کارمندان بانک های مالی کوچک در هند را مورد هدف قرار دادند. دیگر امواج کمپین از آوریل 2020، به مؤسسات دولتی هند حمله کردند.

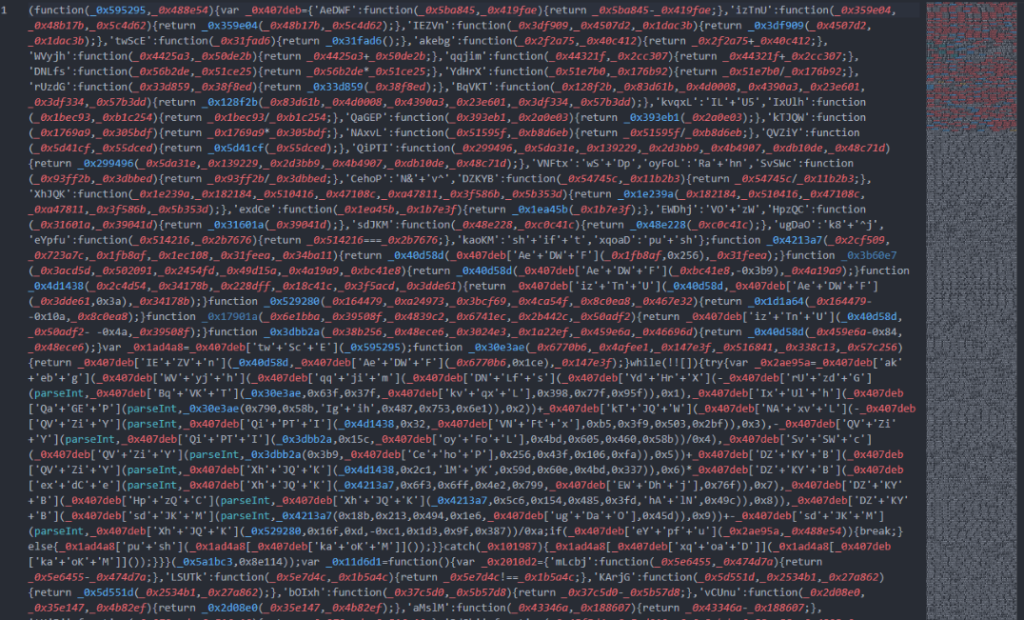

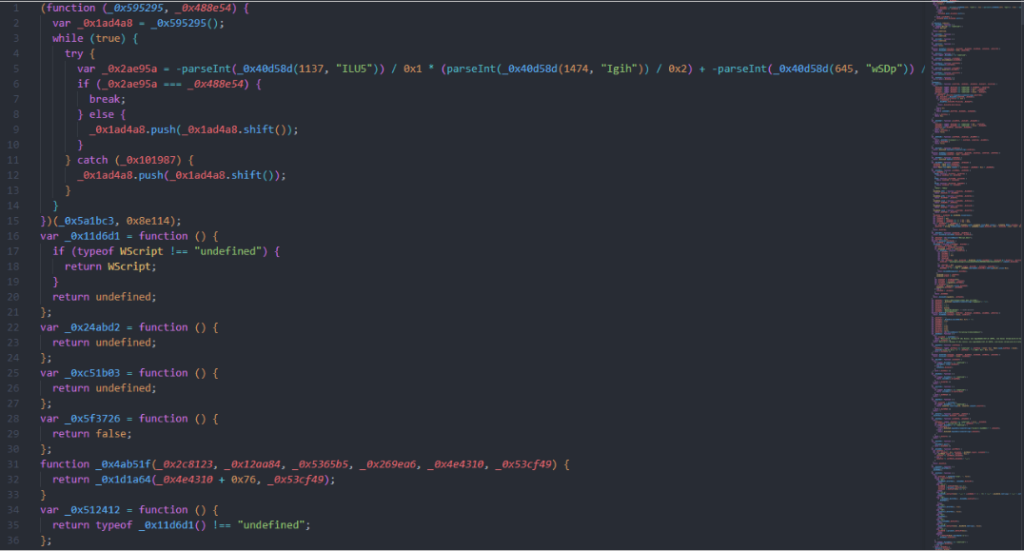

زنجیره حمله از ایمیل های فیشینگ هدفمند حاوی پیوست های مخرب جاوا اسکریپت به صورت فایل های PDF و آرشیوهای ZIP (حاوی فایل های HTA غیرمجاز به منظور استقرار ایمپلنت شدیدا مبهم سازی شده) استفاده می کنند.

Quick Heal در آن زمان با اشاره به PDF اذعان داشت که این بدافزار دارای پلاگین های مختلفی برای انجام عملیاتی چون استخراج داده و انجام عملیات های مختلف سیستم فایل می باشد. بدافزار جدا از آن، روش های مختلفی با قابلیت های تهاجمی نیز دارد که اقدامات گوناگونی را انجام می دهند.

پلاگین ها به بدافزار اجازه می دهند تا طیف گسترده ای از اطلاعات را از میزبان تحت نفوذ جمع آوری نموده، تنظیمات پروکسی را کنترل و محتوای کلیپ بورد را ضبط کند و همچنین به جزئیات حساب Microsoft Outlook دسترسی داشته باشد و رمزهای عبور یک بار مصرف را از Symantec VIP جمع آوری نماید. یکی از ویژگی های منحصر به فرد این بدافزار استفاده از فیلد هدر کوکی برای ارتباطات فرمان و کنترل (C2) است.

JSOutProx همچنین نشان دهنده این واقعیت است که یک RAT کاملاً کاربردی میباشد که در جاوا اسکریپت پیاده سازی شده است.

از آنجایی که جاوا اسکریپت توسط بسیاری از وب سایت ها مورد استفاده قرار میگیرد، به نظر اکثر کاربران کم خطر میباشد، زیرا به افراد با دانش اولیه امنیتی آموزش داده میشود که از باز کردن پیوستهایی که به فرمت “.exe” هستند، اجتناب کنند. همچنین، بدافزار به دلیل اینکه کد جاوا اسکریپت میتواند مبهم باشد، به راحتی آنتی ویروس را دور میزند.

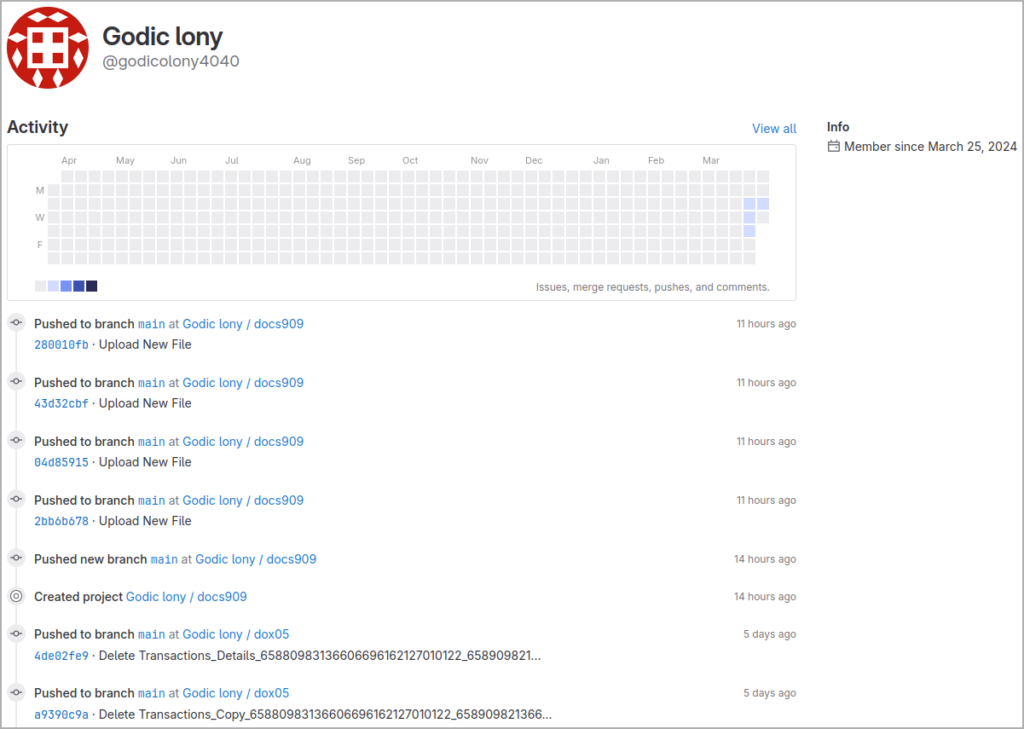

آخرین مجموعه حملات مستند شده توسط Resecurity شامل استفاده از اعلانهای پرداخت جعلی SWIFT یا MoneyGram به منظور فریب گیرندگان ایمیل جهت اجرای کد مخرب میباشد. گفته میشود که این فعالیت از هشتم فوریه 2024 شاهد افزایش شدیدی بوده است. این کدها در مخازن GitHub و GitLab میزبانی میشوند که از آن زمان مسدود و حذف شدهاند.

هنگامی که کد مخرب با موفقیت تحویل داده میشود، آنگاه هکر، مخزن را حذف و یک مخزن جدید ایجاد میکند. این تاکتیک احتمالاً مربوط به عاملی است که برای مدیریت پیلودهای مخرب متعدد و متمایز ساختن اهداف استفاده میگردد.

Resecurity معتقد است که منشاء دقیق گروه جرایم الکترونیکی در پشت این بدافزار در حال حاضر ناشناخته میباشد، اگرچه توزیع قربانیان حملات و پیچیدگی ایمپلنت به منشا آنها از چین یا کشوری وابسته به آن اشاره دارد.

این توسعه زمانی صورت پذیرفت که مجرمان سایبری در حال تبلیغ نرم افزار جدیدی به نام GEOBOX در دارک وب بودند که دستگاه های Raspberry Pi را برای انجام کلاهبرداری و ناشناس سازی مجدد، مورد استفاده قرار می دهد.

این ابزار با پرداخت تنها 80 دلار در ماه (یا 700 دلار برای مجوز مادام العمر)، به اپراتورها اجازه می دهد مکان های GPS را جعل، تنظیمات شبکه و نرم افزار خاص را شبیه سازی، تنظیمات نقاط دسترسی Wi-Fi شناخته شده را تقلید کنند و همچنین فیلترهای ضد کلاهبرداری را دور بزنند.

چنین ابزارهایی می توانند پیامدهای امنیتی جدی داشته باشند زیرا احتمال وقوع طیف گسترده ای از جرایم مانند حملات تحت حمایت دولت، جاسوسی شرکتی، عملیاتی در دارک وب، کلاهبرداری مالی، توزیع ناشناس بدافزار و حتی دسترسی به محتوای موقعیت جغرافیایی را افزایش میدهند.

سهولت دسترسی به GEOBOX نگرانی های قابل توجهی را در جامعه امنیت سایبری در مورد پتانسیل آن برای پذیرش گسترده در میان عوامل مختلف تهدید ایجاد میکند.

IoCها

- Transaction_Ref_jpg.zip

d22f76e60a786f0c92fa20af1a1619b2 - Transaction_Ref_jpg.js

89a088cd92b7ed59fd3bcc7786075130 - MoneyGram_Global_Compliance_pdf.zip

9c9df8fbcef8acd1a5265be5fd8fdce9 - MoneyGram_Global_Compliance_pdf.js

66514548cdffab50d1ea75772a08df3d - Swift_Copy_jpg.zip

81b9e7deb17e3371d417ad94776b2a26 - Swift_Copy_jpg.js / TRXN-00000087312_pdf.js

bea8cf1f983120b68204f2fa9448526e - MoneyGram_AML_Compliance_review.pdf.zip

72461c94bd27e5b001265bbccc931534 - MoneyGram_AML_Compliance_review.pdf.js

1bd7ce64f1a7cf7dc94b912ceb9533d0 - Transaction_details_jpg.zip

f1858438a353d38e3e19109bf0a5e1be - Transaction_details_jpg.js

6764dbc4df70e559b2a59e913d940d4b - Transaction_Ref_01302024_jpg.zip

3a2104953478d1e60927aa6def17e8e7 - Transaction_Ref_01302024_jpg.js

3d46a462f262818cada6899634354138 - Transactions_Copy_65880983136606696162127010122_65890982136606696162127010102.zip

efad51e48d585b639d974fcf39f7ee07 - Transactions_Copy_65880983136606696162127010122,65890982136606696162127010102.js

118b6673bd06c8eb082296a7b35f8fa5

ارتباطات C2C

- suedxcapuertggando.ddns[.]net:8843/ (185.244.30[.]218)

- mdytreudsgurifedei.ddns[.]net:9708/ (offline)

- kiftpuseridsfryiri.ddns[.]net:8907/ (offline)

- hudukpgdgfytpddswq.ddns[.]net:8843/ (offline)

- ykderpgdgopopfuvgt.ddns[.]net:7891/ (offline)

- mdytreudsgurifedei.ddns[.]net (79.134.225[.]17)

- mdytreudsgurifedei.ddns[.]net (79.134.225[.]17)

- kiftpuseridsfryiri.ddns[.]net (79.134.225[.]17)

- eopgupgdpopopfuupi.ddns[.]net (103.212.81[.]155)

- ykderpgdgopopfuvgt.ddns[.]net (103.212.81[.]157)

- hudukpgdgfytpddswq.ddns[.]net (185.244.30[.]218)