توسعه دهندگان موزیلا (Mozilla)، نهم اکتبر ۲۰۲۴، یک به روزرسانی امنیتی اضطراری را به منظور پچ یک آسیب پذیری بحرانی use-after-free (یا UAF) در مرورگر فایرفاکس (Firefox ) منتشر کردند. این آسیب پذیری (CVE-2024-9680) توسط متخصص امنیت سایبری ESET به نام Damien Schaeffer (دامین شایفر ) کشف شده است.

باگ فایرفاکس یک کلاس آسیب پذیری UAF در Animation timelines (جدول زمانی انیمیشن) میباشد. جدول زمانی انیمیشن، بخشی از API انیمیشن وب فایرفاکس، مکانیزمی است که انیمیشنها را در صفحات وب، کنترل و همگام سازی میکند.

این قبیل آسیب پذیریها زمانی رخ میدهند که حافظه آزاد شده همچنان توسط برنامه استفاده میشود و به هکرها اجازه خواهد داد تا دادههای مخرب خود را به محدوده حافظه اضافه کنند و اجرای کد صورت پذیرد.

در بولتن امنیتی موزیلا آمده است که یک هکر توانسته است با سوء استفاده از یک UAF در جدول زمانی انیمیشن، به اجرای کد در فرآیند محتوا دست یابد.

این آسیب پذیری (CVE-2024-9680)، آخرین نسخه فایرفاکس (نسخه استاندارد) و نسخههای پشتیبان توسعه یافته (ESR) را تحت تاثیر قرار میدهد.

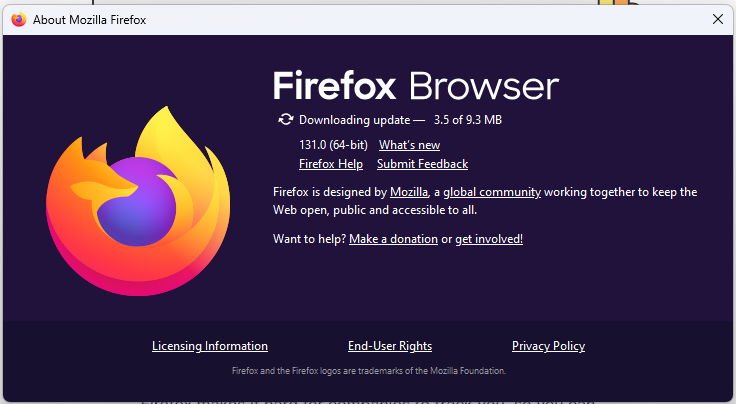

در حال حاضر به روزرسانی امنیتی برای نسخههای Firefox 131.0.2، Firefox ESR 115.16.1 و Firefox ESR 128.3.1 موجود میباشد و به کاربران توصیه میشود هرچه سریع تر نسبت به دریافت پچها اقدام کنند.

به منظور ارتقاء به آخرین نسخه، فایرفاکس را راه اندازی کنید و به بخش Settings -> Help -> About Firefox بروید تا فرآیند به روزرسانی به طور خودکار آغاز گردد. برای اعمال تغییرات به راه اندازی مجدد برنامه نیاز است.

اطلاعات دقیقتری در مورد آسیب پذیری CVE-2024-9680 و حملات و سوء استفادههای انجام شده وجود ندارد. بدیهی است که توسعه دهندگان قصد دارند زمان بیشتری را برای دریافت پچها در اختیار کاربران قرار دهند.

از ابتدای سال 2024 تا کنون، این اولین باری است که موزیلا نسبت به رفع یک آسیب پذیری روز صفر در فایرفاکس اقدام کرده است.