افراد برجستهای که در زمینه امور خاورمیانه در دانشگاهها و سازمانهای تحقیقاتی در بلژیک، فرانسه، غزه، اسرائیل، بریتانیا و ایالات متحده فعالیت میکنند، از نوامبر ۲۰۲۳ هدف یک گروه جاسوسی سایبری ایرانی به نام Mint Sandstorm قرار گرفتهاند. تیم اطلاعات تهدید مایکروسافت طی تحلیلی در هفدهم ژانویه ۲۰۲۴ اعلام کرد که این عامل تهدید از طعمهها و فریبهای فیشینگ سفارشی در تلاش برای مهندسی اجتماعی اهداف به منظور دانلود فایلهای مخرب استفاده میکند.

این حملات، در مواردی شامل استفاده از بکدور جدیدی به نام MediaPl میباشد که نشان دهنده تلاشهای مداوم و مستمر عوامل تهدید ایرانی به منظور نفوذ است. Mint Sandstorm که با نامهای APT35، Charming Kitten، TA453 و Yellow Garuda نیز شناخته میشود، بهخاطر کمپینهای مهندسی اجتماعی ماهرانه خود معروف میباشد و حتی به حسابهای قانونی هک شده برای ارسال ایمیلهای فیشینگ سفارشی به اهداف احتمالی متوسل میشود. این گروه، وابسته به سپاه پاسداران انقلاب اسلامی ایران ارزیابی شده است و به گفته ردموند (Redmond)، در مهندسی اجتماعی شرکت میکند تا روزنامهنگاران، محققان، اساتید و سایر افراد را با بینشهایی در مورد مسائل امنیتی و سیاستی مورد علاقه تهران، متمایز کند.

آخرین مجموعه نفوذ با استفاده از فریبهای مربوط به جنگ اسرائیل و حماس، ارسال ایمیل تحت پوشش روزنامه نگاران و سایر افراد برجسته برای ایجاد اطمینان و رابطه با اهداف پیش از تلاش برای ارسال بدافزار به آنها بوده است. این کمپین تلاشی است که توسط عوامل تهدید تحت حمایت دولت برای جمعآوری دیدگاهها و رویدادهای مربوط به جنگ فعلی صورت گرفته است.

استفاده از اکانتهای هک شده به منظور جعل هویت برای ارسال پیامهای ایمیل، یک تاکتیک جدید از سوی Mint Sandstorm است و همچنین استفاده از دستور curl برای اتصال به زیر ساخت سرور فرمان و کنترل (C2[1]) که هیچکدام تا پیش از این مشاهده نشده بودند.

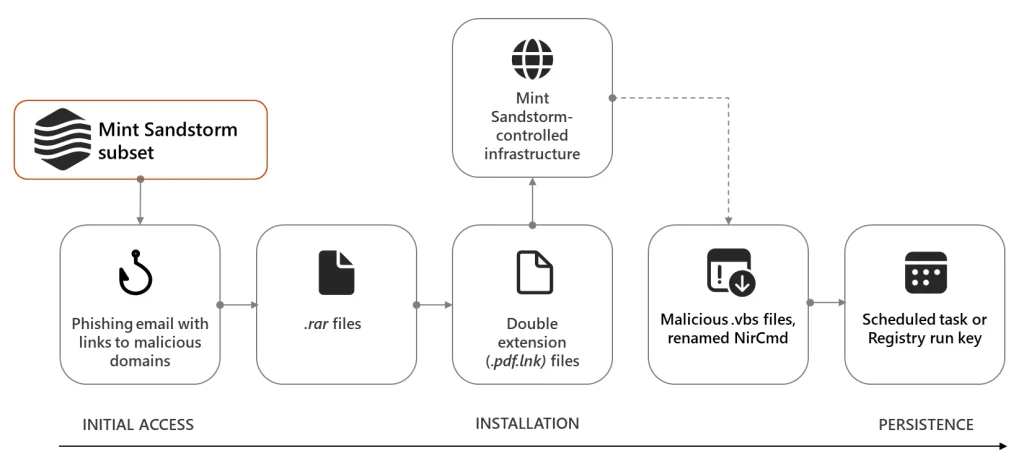

اگر اهداف مورد نظر در دام مهاجمان بیفتند، آنگاه ایمیل دیگری حاوی یک پیوند مخرب برای آنها ارسال میشود که به یک فایل آرشیو RAR اشاره دارد که پس از باز شدن، منجر به دانلود اسکریپتهای ویژوال بیسیک از سرور C2 میشود تا در محیط قربانی اجرا شوند.

زنجیرههای حمله، اغلب مسیر را برای ایمپلنتهای سفارشی مانند MischiefTut یا MediaPl هموار میکنند که اولین بار توسط مایکروسافت در اکتبر ۲۰۲۳ فاش گردید. MischiefTut که در PowerShell پیادهسازی شده است یک بکدور اولیه است که میتواند دستورات شناسایی را اجرا کند، خروجیها را در یک فایل متنی بنویسد و ابزارهای اضافی را بر روی یک سیستم هک شده و تحت نفوذ دانلود کند. اولین ایمپلنت استفاده و ثبت شده از این بدافزار به اواخر سال ۲۰۲۳ باز میگردد.

از سوی دیگر، MediaPl به عنوان Windows Media Player ظاهر میشود و برای انتقال ارتباطات رمزگذاری شده به سرور C2 خود و راه اندازی دستورات دریافتی از آن طراحی شده است. Mint Sandstorm به بهبود و اصلاح ابزار مورد استفاده در محیطهای هدف ادامه میدهد، فعالیتی که ممکن است به گروه کمک کند تا در یک محیط آسیب دیده باقی بماند و بطور ماهرانهای مکانیزمهای شناسایی را دور بزند.

توانایی ایجاد و حفظ دسترسی از راه دور به سیستم هدف میتواند Mint Sandstorm را قادر به انجام طیف وسیعی از فعالیت هایی کند که خواهد توانست بر محرمانگی یک سیستم تأثیر منفی بگذارد.

[1] Command and Control