این مقاله بر اساس تحقیقات Marcelo Rivero، متخصص باج افزار شرکت Malwarebytes تهیه شده است که اطلاعات منتشر شده توسط گروههای باج افزار را در سایتهای دارک وب رصد میکند. «حملات شناخته شده» در این گزارش، به مواردی اطلاق میگردد که قربانی هیچگونه باجی را پرداخته نکرده است. مستند پیش رو، به بررسی وضعیت باج افزار در آوریل ۲۰۲۴ پرداخته است.

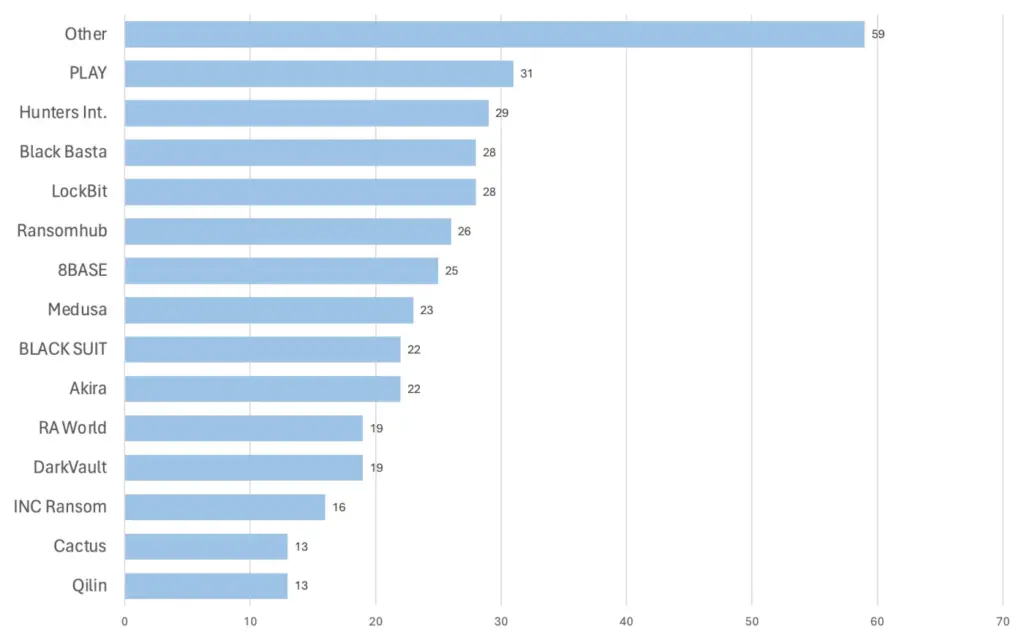

Malwarebytes در ماه آوریل، مجموعا 373 حمله باج افزاری تایید شده را به ثبت رسانده است که اندکی کمتر از ماه مارس میباشد. از این رو، آوریل دومین ماه فعال برای باج افزارها در سال 2024 به شمار میآید.

ما در این ماه همچنان شاهد عواقب اقدامات قانونی انجام شده علیه گروههای باج افزاری LockBit و ALPHV بودیم. LockBit در ماه آوریل، تنها 28 قربانی در سایت خود منتشر کرد که کمترین میزان در کل تاریخ فعالیت آن است. ALPHV نیز هیچ قربانی نداشت که خاموشی سرورهای آن را تأیید میکند.

در حالی که LockBit از نظر فنی هنوز پا برجاست است، اما باید اعتراف کرد که این همان گروه خطرناک سابق نیست. در هر دوره، با کمرنگ شدن باج افزارهای قدیمی، باج افزارهای جدید پا به عرصه میگذارند.

گروه باج افزار PLAY همچنان در صدر نمودار این دوره (ماه آوریل) قرار دارد و سایر گروهها مانند Medusa و Hunters International نیز از زمان فروپاشی LockBit و ALPHA بالاتر از حد معمول در نمودارها حاضر شدهاند که نشان دهنده تغییر در چشمانداز RaaS میباشد. قابل توجهترین نکته در خصوص باج افزار در ماه آوریل 2024 این است که برای اولین بار پس از سال ها، هیچ گروهی از نظر تعداد حملات و قربانیان بر گروه دیگری، غالب نبوده است.

گروه باج افزار RansomHub در ماه آوریل، اطلاعات 26 قربانی، از جمله Change Healthcare، یکی از شرکتهای تابعه UnitedHealth Group را فاش کرد.

اگر به خاطر داشته باشید، Change Healthcare توسط گروه ALPHV در ماه فوریه مورد حمله قرار گرفت. گروه باج افزار BlackCat یا ALPHV در آن برهه زمانی، سرورهای خود را در بحبوحه اخاذی ۲۲ میلیون دلاری از اپراتور پلتفرم Change Healthcare خاموش کرد.

جالب است که حدود یک ماه پس از این واقعه، گروه باج افزار تازه وارد RansomHub نیز نام Change Healthcare را به عنوان قربانی در وب سایت خود منتشر کرده است! داده ها احتمالاً در اثر مشارکت و همکاری یک فرد ناراضی در ALPHV با RansomHub منتقل شدهاند (شواهد کافی برای چنین ادعایی وجود ندارد).

RansomHub مدعی است که دارای 4 ترابایت دیتا است که شامل سوابق پزشکی و دندانپزشکی، اطلاعات پرداخت، داده های هویت شخصی متعلق به بیماران و پرسنل ارتش ایالات متحده و سوابق بیمه میباشد. این گروه در اواسط آوریل، با انتشار تعدادی اسکرین شات در سایت خود، این شرکت را تهدید کرد که در صورت عدم پرداخت باج درخواستی، مابقی داده ها را در مدت دو روز منتشر خواهد کرد.

Andrew Witty، مدیرعامل UnitedHealth طی یک نشست تایید کرد که این شرکت، 22 میلیون دلار باج به مهاجمان پرداخت کرده است.

حمله به Change Healthcare در حال حاضر به عنوان مهمترین حمله سایبری به سیستم مراقبت بهداشتی ایالات متحده در تاریخ مطرح میشود. ماه گذشته جزئیات نحوه نفوذ به شبکه این شرکت آشکار شد. آیا میتوانید حدس بزنید، آسیب پذیری ناشی از کدام بخش بوده است؟ عدم فعال سازی احراز هویت چند عاملی (MFA)!!!

گروههای باج افزار جدید

ماه آوریل، شاهد ورود چندین گروه باج افزاری جدید به این عرصه بود که در ادامه، مورد بررسی قرار گرفتهاند.

dAn0n

dAn0n یک گروه باج افزاری جدید است که اطلاعات 8 قربانی را در ماه آوریل در سایت خود منتشر کرد.

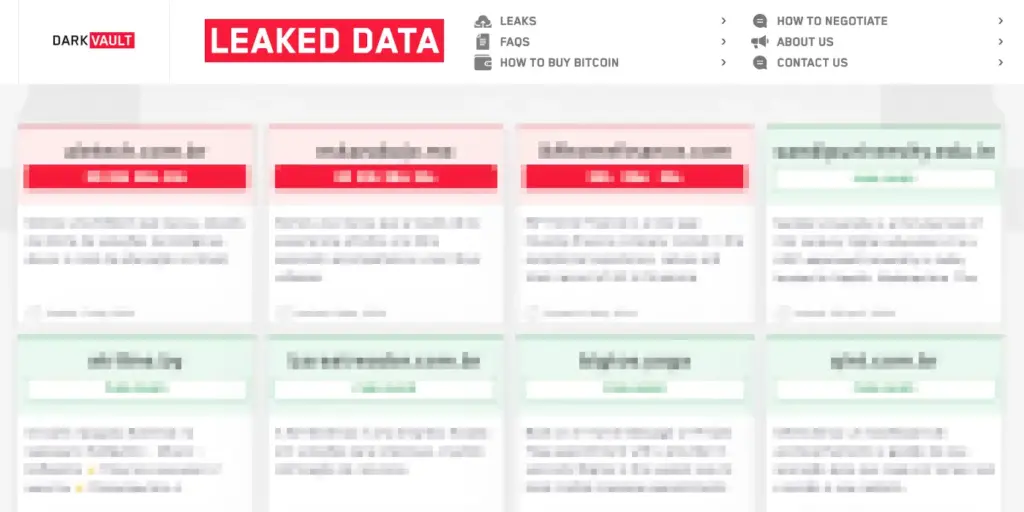

DarkVault

DarkVault یک گروه باج افزاری جدید است که اطلاعات 19 قربانی را در ماه آوریل در سایت خود فاش کرد. این گروه با طراحی وب سایت خود، مشابه LockBit و استفاده از باج افزار LockBit Black، شایعاتی را درخصوص تغییر نام تجاری LockBit برانگیخته است. با این حال، یادآوری این نکته مهم است که بسیاری از گروه ها از سایت LockBit الگوبرداری کردهاند.

مقابله با باج افزار

مقابله با باج افزار، نیازمند یک استراتژی امنیتی لایهای است. فناوری که به طور پیشگیرانه بتواند گروههای باج افزار را از سیستم شما دور نگه دارد عالی است اما کافی نیست. هکرها معمولا سادهترین نقاط ورود به سیستم را مورد هدف قرار میدهند.

به عنوان مثال، مهاجمان ممکن است ابتدا ایمیلهای فیشینگ را امتحان کنند، سپس پورتهای RDP را باز کرده و اگر ایمن باشند، از دیگر آسیب پذیریهای اصلاح نشده سوء استفاده نمایند. پیاده سازی امنیت چند لایهای به منظور سختتر کردن نفوذ و شناسایی مهاجمان، الزامی است.

فناوریهایی مانند حافظت از Endpoint و مدیریت آسیب پذیری و وصلههای امنیتی اولین مکانیزمهای دفاعی به شمار میآیند که احتمال نفوذ را کاهش میدهند. شناسایی Endpoint و پاسخ به تهدیدات (EDR) به منظور شناسایی و حذف تهدیدات پیش از وقوع آسیب بسیار حیاتی است.

بهترین راهکارها بطور خلاصه به شرح زیر میباشند:

- مسدود نمودن شکلهای رایج ورود. ایجاد طرحی برای وصله سریع و به موقع آسیب پذیریها در سیستمهای متصل به اینترنت؛ غیرفعال یا سخت کردن ایجاد دسترسی از راه دور توسط پروتکلهایی چون RDP و VPN بسیار ضروری و حائز اهمیت میباشد.

- بهره گیری از نرم افزار امنیت endpoint میتواند در شناسایی بدافزارها کمک شایانی داشته باشد.

- تشخیص نفوذ با بخشبندی شبکهها و تخصیص حقوق دسترسی محتاطانه، کار مهاجمان وبدافزارها را در داخل سازمان دشوار خواهد کرد. از این رو بهتر است از EDR یا MDR به منظور تشخیص فعالیتهای غیرعادی پیش از وقوع حمله استفاده نمود.

- متوقف ساختن رمزگذاریهای مخرب، یکی دیگر از راهکارهای پیشنهادی است. نرمافزارهای MDR و EDR از چندین تکنیک تشخیص مختلف برای شناسایی باج افزار و بازگشت باج افزار به منظور بازیابی فایلهای سیستم آسیب دیده استفاده میکنند.

- پشتیبان گیری (BackUp) دورهای و منظم از جمله توصیههای امنیتی است. فایلهای پشتیبانگیری شده بایستی خارج از سایت و بصورت آفلاین، دور از دسترس مهاجمان نگهداری شوند.

- پس از شناسایی اولین نشانههای حمله میبایست نسبت به متوقف ساختن آن اقدام کرد و هر اثری از مهاجمان، بدافزارها، ابزارها و روشهای ورود آنها را حذف نمود تا حمله مجدد صورت نگیرد.