تیم واکنش اضطراری رایانهای اوکراین (CERT-UA)، پانزدهم اکتبر ۲۰۲۳ اذعان داشت که در حال ردیابی عامل تهدیدی است که حداقل به یازده ارائه دهنده سرویس مخابراتی در این کشور بین ماه مِی تا سپتامبر ۲۰۲۳ نفوذ کرده است. این عامل تهدید که تحت نام UAC-0165 دنبال میشود منجر به اختلال و ایجاد وقفه در ارائه سرویس به مشتریان شده است.

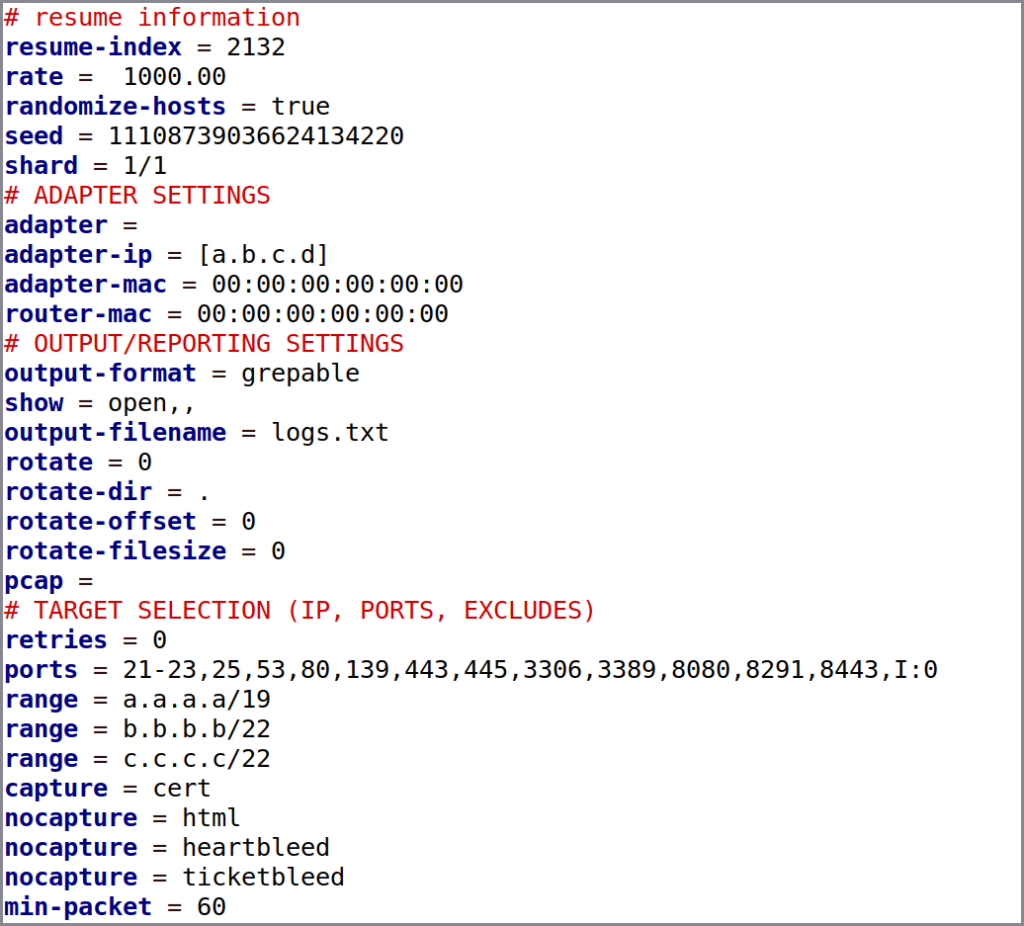

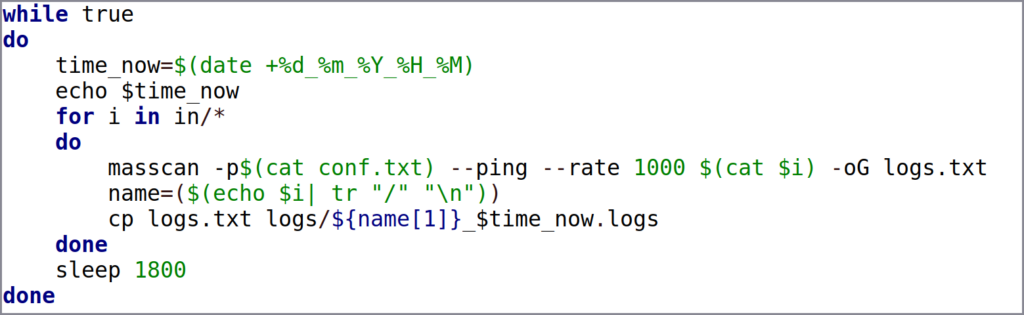

نقطه آغاز حملات، مرحله شناسایی میباشد که در آن شبکه یک شرکت مخابراتی به منظور شناسایی اینترفیسهای RDP یا SSH و دیگر پورتها و نقاط ورودی احتمالی توسط ابزار masscan اسکن میگردد. مسیریابی ترافیک از طریق چنین گرههایی، توسط Dante، SOCKS5 و سایر سرورهای پراکسی صورت میپذیرد.

این حملات به دلیل استفاده از دو برنامه تخصصی به نامهای POEMGATE و POSEIDON قابل توجه هستند که سرقت گوایهای اعتبار و کنترل از راه دور میزبانهای آلوده را امکانپذیر میکنند. مهاجمان در واقع یک ماژول PAM مخرب (که با نام POEMGATE دنبال میشود) را بر روی سرور نصب میکنند که امکان احراز هویت با یک رمز عبور استاتیک تعریف شده را فراهم میآورد و لاگینها و رمز عبورهای وارد شده در حین احراز هویت را در یک فایل بصورت رمزگذاری شده با XOR ذخیره میکند. چنین بکدورهایی از پیش نصب میشوند و دادههای احراز هویت Admin را جمع آوری خواهند کرد که به نوبه خود اغلب برای دسترسی به سایر تجهیزات سرور و شبکه مورد استفاده واقع میشوند.

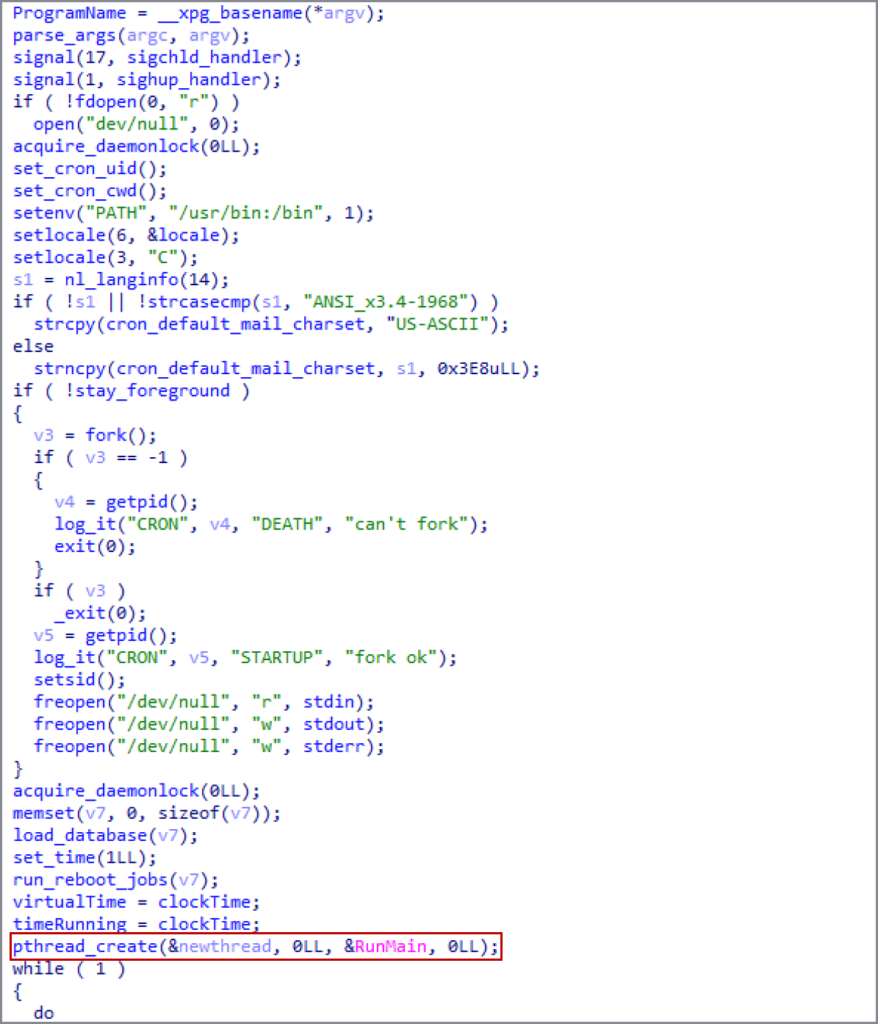

علاوه بر این، نسخهای از برنامه POSEIDON (“/lib/x86_64-linux-gnu/libs.so”) را میتوان بر روی سرور نصب کرد که عملکرد آن شامل طیف کاملی از ابزارهای کنترل از راه دور رایانه است. در عین حال، تداوم دسترسی نیز توسط POSEIDON با جایگزینی (اصلاح) فایل باینری قانونی usr/sbin/cron” /” تضمین میشود، که در ساختار آن کد برنامهای اضافه شده است که یک جریان با آرگومان (start_routine) در آن ایجاد میکند.

ابزاری به نام WHITECAT نیز به منظور پاک نمودن دنباله فارنزیک[1]، اجرا میشود.

علاوه بر این، دسترسی غیرمجاز به زیرساخت ارائهدهنده با استفاده از حسابهای [2]VPN متداول که توسط احراز هویت چند عاملی محافظت نمیشوند، فراهم میگردد. یک نفوذ موفقیت آمیز با تلاش برای غیرفعال سازی تجهیزات شبکه و سرور، به ویژه تجهیزات میکروتیک و همچنین سیستمهای ذخیره سازی داده انجام میشود.

CERT-UA توصیه کرده است تمام ارائه دهندگان خدمات در اوکراین، راهنمای منتشر شده او را دنبال کنند تا امکان نفوذ سایبری به سیستمهای خود را دشوار سازند.

[1] forensic

[2] virtual private network