گزارش اخیر شرکت امنیت سایبری Avast حاکی از آن است که هکرهای کره شمالی از مکانیزم به روزرسانی آنتیویروس eScan برای ایجاد بکدورهایی در شبکه شرکتهای بزرگ و استقرار ماینرهای ارزهای دیجیتال از طریق بدافزار GuptiMiner سوء استفاده کردهاند.

محققان، این بدافزار را به عنوان یک تهدید بسیار پیچیده توصیف کردهاند که میتواند درخواستهای DNS را به سرورهای DNS مهاجم ارسال کرده، پیلودها را از تصاویر استخراج و آنها را امضا نموده و بارگذاری جانبی DLL را به انجام رساند.

تحویل بدافزار GuptiMiner از طریق به روزرسانی eScan

مهاجمان پشت بدافزار GuptiMiner، یک موقعیت AitM را برای ربودن بسته به روزرسانی آنتی ویروس و جایگزینی آن با یک نوع مخرب به نام ” updll62.dlz” دنبال میکنند. فایل مخرب شامل به روزرسانی های لازم آنتی ویروس و همچنین بدافزار GuptiMiner به عنوان یک فایل DLL با نام ” version.dll” است.

پس از آن که بسته به روزرسانی eScan، پردازش و اجرا گردید، آنگاه DLL توسط باینریهای قانونی eScan بارگذاری میشود و سطح دسترسی سیستمی را به بدافزار اعطا میکند.

DLL سپس پیلودهای بیشتری را از زیرساخت مهاجم دریافت کرده، تداوم دسترسی را بر روی میزبان از طریق تسک های زمان بندی شده ایجاد میکند، DNS را تغییر میدهد، shellcode را به فرآیندهای قانونی تزریق و از مجازی سازی کد استفاده میکند، پیلودهای رمزگذاری شده با XOR را در رجیستری ویندوز ذخیره و PEها را از PNGها استخراج خواهد کرد.

GuptiMiner همچنین بررسی میکند آیا سیستمی که بر روی آن اجرا میشود، دارای بیش از 4 هسته پردازنده (CPU) و 4 گیگابایت رم (RAM) برای خروج از محیطهای sandbox میباشد یا خیر و تعیین میکند که آیا برنامههای Wireshark، WinDbg، TCPView، 360 Total Security، Huorong Internet Security، Process Explorer، Process Monitor و OllyDbg بر روی این سیستم در حال اجرا هستند یا خیر.

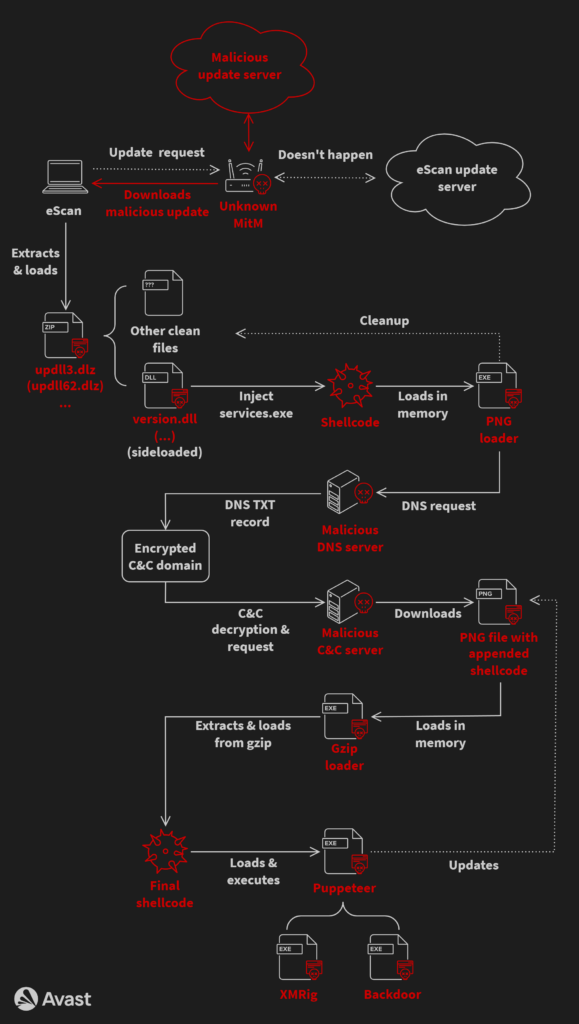

محصولات AhnLab و Cisco Talos نیز در صورت اجرا بر روی دستگاه تحت نفوذ، غیرفعال خواهند شد. تصویر زیر، نمودار کاملی از زنجیره نفوذ GuptiMiner را نشان میدهد:

به گفته محققان Avast، بر اساس شباهتهایی که میان توابع و عملکرد این بدافزار و کیلاگر Kimsuky (کیمسوکی) وجود دارد، احتمال میرود که GuptiMiner با گروه Kimsuki کره شمالی مرتبط باشد. یک مورد مشترک، استفاده از دامنه mygamesonline[.]org است که معمولاً در عملیات Kimsuki مشاهده میگردد.

ابزارهای نصب شده همراه با بدافزار

هکرها از GuptiMiner برای استقرار چندین بدافزار از جمله دو بکدور مجزا و ماینر XMRig Monero بر روی سیستمهای هک شده، استفاده کردهاند.

اولین بکدور، یک نسخه پیشرفته از Putty Link است که به منظور اسکن شبکه لوکال برای یافتن سیستمهای آسیبپذیر و حرکت جانبی برای گسترش به سایر Endpointهای شبکه مستقر میشود. این بکدور به طور خاص به دنبال سیستم های Windows 7 و Windows Server 2008 میباشد و از آنها توسط تانلینگ ترافیک SMB بهره برداری میکند.

بکدور دوم یک بدافزار ماژولار پیچیده است که میزبان را برای یافتن کلیدهای خصوصی ذخیره شده و کیف پولهای رمز ارز اسکن میکند و یک کلید رجیستری را به منظور نشانهگذاری اتمام فرآیند اسکن ایجاد مینماید تا از تکرار آن جلوگیری به عمل آورد.

این بکدور میتواند دستوراتی را برای نصب ماژولهای بیشتر در رجیستری بپذیرد و قابلیتهای آن را در محیطهای آلوده افزایش دهد. Avast هنوز جزئیات بیشتری در این خصوص ارائه نکرده است.

پاسخ eScan

فروشنده آنتی ویروس eScan پس از افشای آسیب پذیری توسط محققان Avast اعلام کرد که این باگ برطرف شده است. eScan همچنین اذعان داشت که آخرین گزارش مشابهی که دریافت کرده است متعلق به سال 2019 میباشد و متعاقبا مکانیزم بررسی قویتری را برای اطمینان از رد شدن باینریهای بدون امضا اجرا کرده است.

فهرست کامل IoCهای GuptiMiner در این صفحه GitHub قابل دسترس میباشد.