لودر FakeBat، نوعی بدافزار است که در نسخه ویندوزی فایل نصب برخی نرم افزارها (MSI یا MSIX) پنهان شده است و از طریق حملات فریبنده مهندسی اجتماعی توزیع میشود.

یافتههای Sekoia نشان میدهد که لودر FakeBat، به یکی از متداولترین و شایعترین خانوادههای بدافزار تبدیل شده است. این بدافزارِ لودر به عنوان یک سرویس (LaaS[1])، با استفاده از تکنیک دانلود drive-by (دانلود درایو بای یا دانلود ناخواسته) در سال جاری توزیع شده است.

دانلود drive-by ، نوعی حمله سایبری است که طی آن نرمافزارهای آلوده به بدافزار بدون اطلاع یا رضایت قربانی بر روی دستگاه او نصب میشوند. دانلود drive-by معمولاً زمانی آغاز میشود که قربانی از یک وب سایت آلوده بازدید میکند.

هکرها در چند سال گذشته به طور فزاینده از تکنیک دانلود drive-by برای توزیع بدافزار توسط مرورگر وب کاربران استفاده کردهاند. حملات Drive-by مستلزم استفاده از روشهایی مانند SEO poisoning، تبلیغات مخرب و تزریق کد مخرب به سایتهای مورد نظر میباشند.

تکنیکdrive-by غالبا برای توزیع لودرها (مانند FakeBat، BatLoader)، بات نتها (مانند IcedID، PikaBot)، بدافزارهای رباینده اطلاعات (مانند Vidar، Lumma، Redline)، فریمورکهای پس از بهرهبرداری (مانند CobaltStrike) و RATها (به عنوان مثال NetSupport) استفاده میشود.

بر اساس مشاهدات Sekoia، برخی از این حملات توسط کارگزاران دسترسی اولیه یا IABها[2] صورت گرفته و منجر به استقرار باج افزار (BlackCat و Royal) شده است.

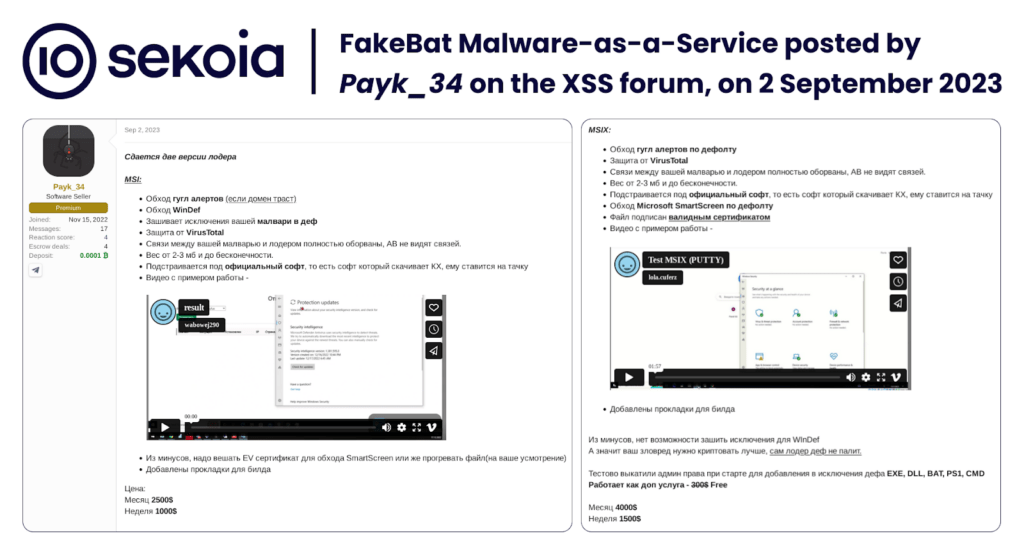

لودر FakeBat که با نامهای EugenLoader و PaykLoader نیز شناخته میشود، حداقل از دسامبر 2022 تحت مدل LaaS در انجمنهای زیرزمینی توسط یک هکر روسی زبان به نام Eugenfest (معروف به Payk_34) به دیگر مجرمان سایبری ارائه میشود.

این لودر در طول نیمسال اول 2024، یکی از شایعترین لودرهایی بود که از تکنیک دانلود drive-by استفاده میکرد. هدف FakeBat در درجه اول دانلود و اجرای پیلودهایی همچون IcedID، Lumma، Redline، SmokeLoader، SectopRAT و Ursnif میباشد.

لودرهای بدافزار غالبا علاوه بر صفحات جعلی وب سایت از تکنیکهای فیشینگ و مهندسی اجتماعی برای فریب کاربران و ایجاد دسترسی اولیه استفاده میکنند.

لودر FakeBat

لودر FakeBat دارای برخی ویژگیهای ضد تشخیص مانند دور زدن هشدارهای گوگل و ویندوز دیفندر به هنگام دانلود نرم افزارهای ناخواسته (drive-by ) و محافظت در برابر VirusTotal میباشد.

مشتریان لودر FakeBat، با خرید این سرویس به پنل مدیریت، دست خواهند یافت که به آنها اجازه میدهد:

- لودرهای FakeBat تولید کنند.

- پیلودهای توزیع شده را مدیریت نمایند.

- فرآیند توزیع و نصب پیلود را نظارت کنند.

پنل مدیریت لودر FakeBat حاوی اطلاعات میزبان آلوده از جمله آدرس IP، کشور، سیستم عامل، مرورگر وب، نرم افزار جعلی آلوده به بدافزار و وضعیت نصب آن میباشد.

ارائه لودر FakeBat توسط تبلیغات مخرب

اپراتورهای لودر FakeBat در سپتامبر 2023، کمپین تبلیغاتی جدیدی را در انجمنهای جرایم سایبری و کانالهای تلگرام راهاندازی کردند و MSIX را به عنوان یک فرمت جدید برای ساخت بدافزارهای خود معرفی نمودند.

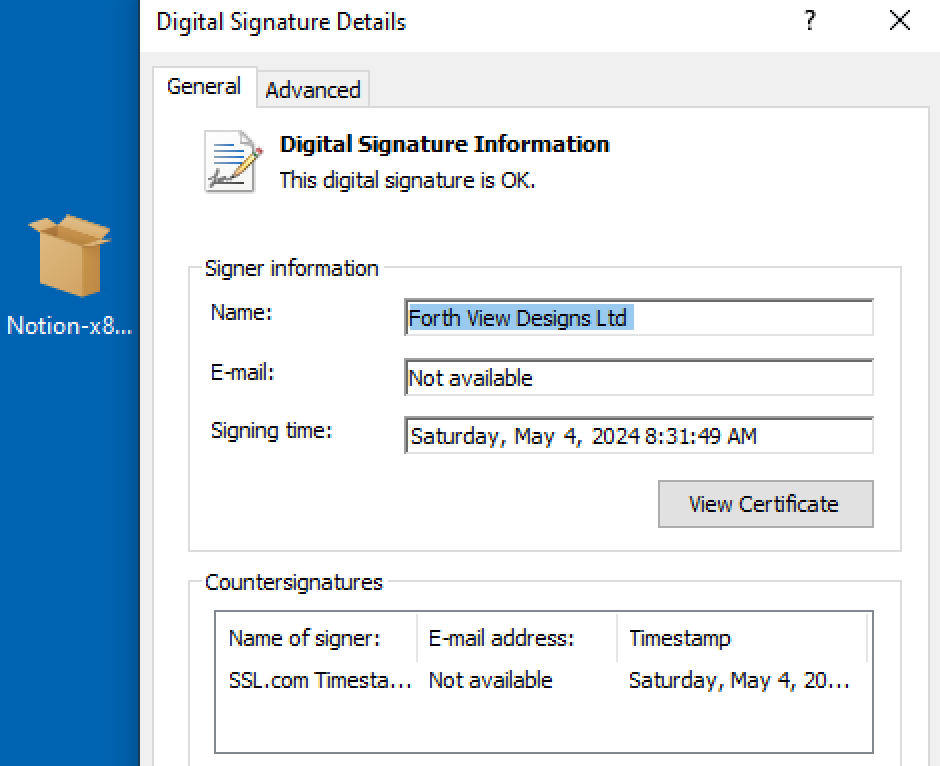

علاوه بر این، اپراتورها برای دور زدن ویژگیهای امنیتی SmartScreen مایکروسافت، امضای دیجیتال را به همراه یک گواهی معتبر به نصب کننده FakeBat اضافه کردند. امضای دیجیتال در دو فرمت MSIX و MSI ارائه شده است.

لودر FakeBat با قیمت 1000 دلار در هفته و 2500 دلار در ماه برای فرمت MSI و همچنین 1500 دلار در هفته و 4000 دلار در ماه برای فرمت MSIX و 1800 دلار در هفته و 5000 دلار در ماه برای بسته ترکیبی MSI و یک امضای دیجیتال در دسترس میباشد.

جعل نرمافزار محبوب از طریق تبلیغات مخرب گوگل، بهروزرسانی جعلی مرورگر وب از طریق سایتهای تحت نفوذ و آلوده به بدافزار و طرحهای مهندسی اجتماعی در شبکههای اجتماعی؛ مجموعه کلاسترهای فعالیت لودر FakeBat میباشد.

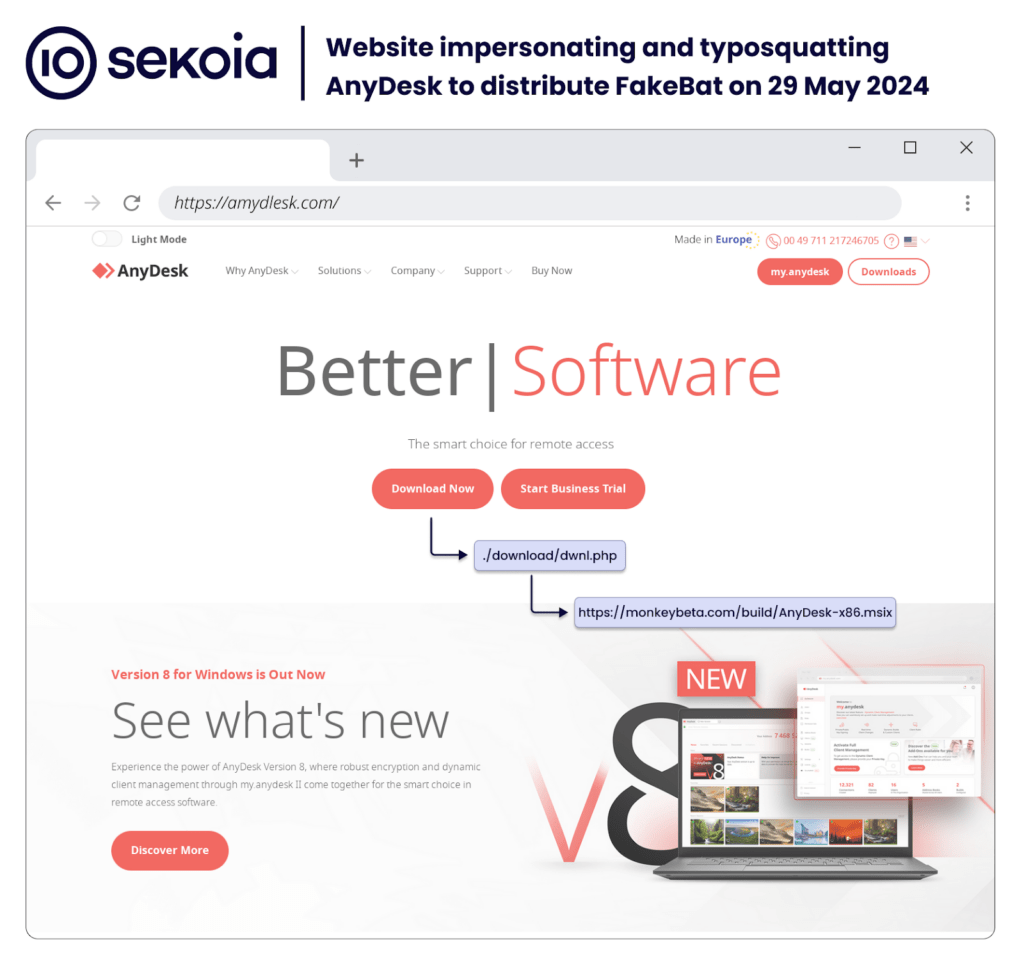

تیم Sekoia از ژانویه 2024، تبلیغات مخرب لودر FakeBat را با استفاده از وب سایتهای جعلی برای فریب کاربرانی که در جستجوی نرم افزار هستند، شناسایی کرده است. مهاجمان از تبلیغات گوگل برای تبلیغ این سایتهای آلوده به بدافزار سوء استفاده میکنند.

این فعالیتها مربوط به حملاتی در ارتباط با گروههای FIN7، Nitrogen و BATLOADER میباشند. فهرست نرم افزارهایی که توسط گروههای مختلف به لودر FakeBat آلوده شدهاند، به شرح زیر است:

1Password | Inkscape | Shapr3D |

لیست نرم افزارهای مورد هدف در درجه اول شامل اپلیکیشنهای محبوب سازمانی است. هکرها با استقرار بدافزارهای رباینده اطلاعات، RATها یا باتنتها در چنین اهدافی میتوانند به حسابها یا سیستمهای ارزشمند دست یافته و فعالیتهای پس از نفوذ را دنبال کنند.

دکمه دانلود در این وب سایتهای آلوده، کاربر را به صفحه ” /download/dwnl.php ” هدایت میکند که متعاقباً فایل MSIX امضا شده مربوط به FakeBat را از دامنه دیگری دانلود خواهد کرد.

تصویر زیر، نمونهای از یک زنجیره نفوذ لودر FakeBat را نشان میدهد که از تبلیغات مخرب استفاده میکند. این نفوذ توسط تیم Sekoia در 30 می 2024 مشاهده شده است:

بررسی یک نمونه توزیع لودر FakeBat

نحوه توزیع لودر FakeBat تا نصب آن به صورت زیر است:

تبلیغات گوگل (Google ad) > سایت فیشینگ > PowerShell > فایل MSIX

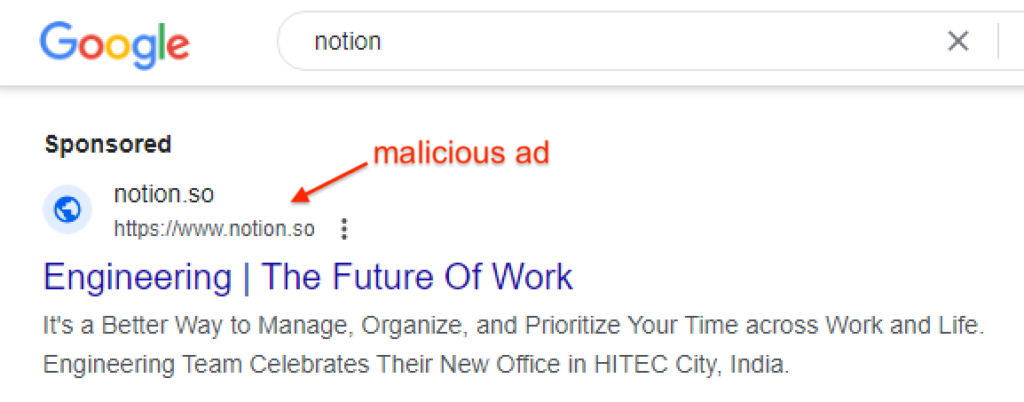

تصویر زیر، یک تبلیغ مخرب از نرم افزار محبوب Notion را نشان میدهد که آغازگر زنجیره نفوذ لودر FakeBat است. این آگهی، آدرس واقعی وب سایت Notion که notion.so میباشد را جعل کرده و از این رو وب سایت نشان داده شده، قانونی به نظر میرسد.

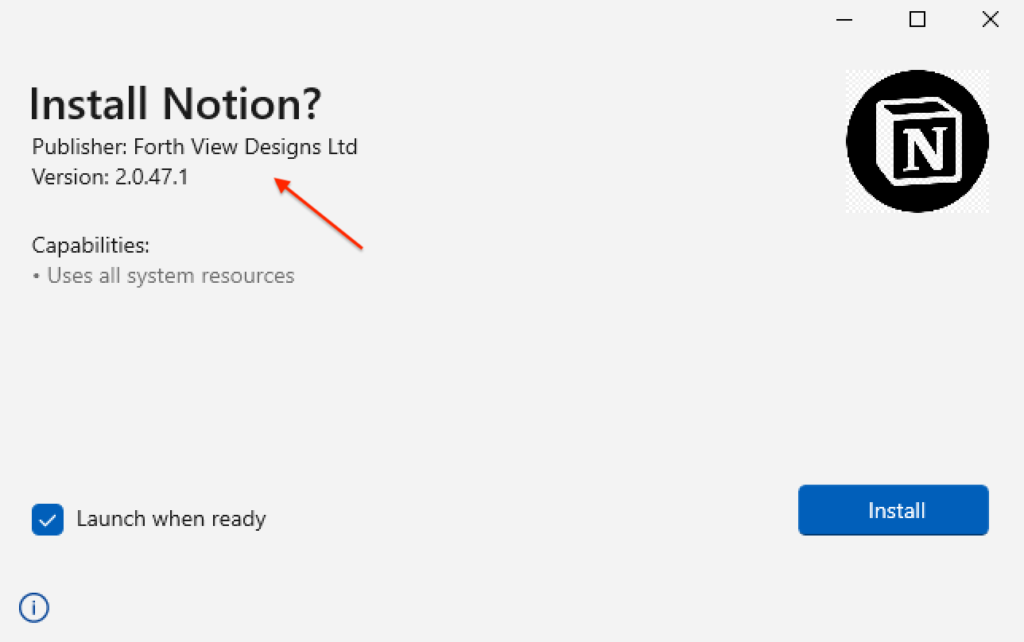

با کلیک بر روی منوی کنار آگهی، میتوانیم بفهمیم که این دامنه توسط چه کسی خریداری شده است. هنگامی که بر روی دکمه “دانلود برای ویندوز” کلیک میکنیم، درخواستی برای دانلود یک فایل MSIX به نام Notion-x86.msix ارسال میشود. این برنامههای آلوده حتی از امضای قانونی تحت نام Forth View Designs Ltd نیز استفاده میکنند:

آخرین مرحله در این زنجیره، راه اندازی نصب کننده MSIX است:

یک PowerShell مخرب بدون اینکه قربانی بداند، در این نصب کننده قرار دارد که پیلود مخرب را اجرا میکند:

جریان فرآیند لودر FakeBat

پس از اجرای MSIX، در اینجا دستوراتی وجود دارد که برای اتصال به سرور فرماندهی و کنترل FakeBat، دریافت پیلودهای بیشتر و تزریق آن به یک فرآیند جدید اجرا میشود. zgRAT در کد زیر به AddInProcess.exe تزریق میشود:

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" "-Command" "if((Get-ExecutionPolicy ) -ne 'AllSigned') { Set-ExecutionPolicy -Scope Process Bypass }; & 'C:\Users\Admin\Downloads\Notion-x86\uwrf.ps1'"

"C:\Windows\Microsoft.NET\Framework64\v4.0.30319\csc.exe" /noconfig /fullpaths @"C:\Users\Admin\AppData\Local\Temp\bw2tjdsq\bw2tjdsq.cmdline"

C:\Windows\Microsoft.NET\Framework64\v4.0.30319\cvtres.exe /NOLOGO /READONLY /MACHINE:IX86 "/OUT:C:\Users\Admin\AppData\Local\Temp\RES9227.tmp"

"c:\Users\Admin\AppData\Local\Temp\bw2tjdsq\CSCBBE374F6CA9440E0A1DC952F577173C9.TMP"

C:\Windows\Microsoft.NET\Framework\v4.0.30319\AddInProcess32.exe

سرورهای فرماندهی و کنترل FakeBat علاوه بر میزبانی پیلودها، به احتمال زیاد ترافیک را بر اساس ویژگیهایی مانند مقدار User-Agent، آدرس IP و مکان، فیلتر میکنند. این فیلترها امکان توزیع بدافزار به اهداف خاص را فراهم میآورند.

سخن پایانی

لودر FakeBat که در قالب MaaS یا بدافزار به عنوان یک سرویس[3] به تعداد محدودی از مشتریان آن فروخته شده است به یکی از متداولترین و پرمخاطبترین لودرهایی تبدیل شده است که از تکنیک دانلود drive-by یا دانلود ناخواسته نرم افزار در سال 2024 استفاده میکند.

Sekoia از آگوست 2023، بیش از 130 نام دامنه مرتبط با سرورهای فرماندهی و کنترل FakeBat را شناسایی و معرفی کرده است. اپراتورهای لودر FakeBat تقریباً به طور مداوم تکنیکهای ضد تشخیص و ضد تحلیل خود را بهبود میبخشند و زیرساخت C2 خود را تغییر میدهند تا از شناسایی توسط مکانیزمهای امنیتی در امان بمانند اما نظارت بر پیلودها و زیرساختهای توزیع و C2، محققان را قادر میسازد تا تغییرات را شناسایی کنند.

[1] loader-as-a-service

[2] Initial Access Brokers

[3] Malware-as-a-A-Service

منابع

مقالات مرتبط:

آیا DARKGATE و PIKABOT، نسخه جدید QAKBOT هستند؟

نسخه جدید بدافزار GOOTLOADER شناسایی شد!

سوء استفاده از تبلیغات مخرب گوگل توسط گروه FIN7 برای ارائه بدافزار NETSUPPORT RAT

استقرار بدافزار NETSUPPORT RAT در حملات فیشینگ علیه سازمانهای آمریکایی

نفوذ تروجان دسترسی از راه دور NETSUPPORT RAT به بخشهای دولتی و تجاری